...

- Спонсорский гостевой доступ

- Собственный Персональный доступ с доменной авторизацией

В обоих случаях пользователь подключается к открытой беспроводной сети. Его смартфон/ноутбук проходит на стадию перенаправления (редиректа) веб-сессии на специальный гостевой портал - отдельное приложение системы WNAM 2, где и производится авторизация доступа.

Ниже описан наиболее типовой на предприятии , доступ гостя (посетителя) организации к открытой сети Wi-Fi, с подтверждением запроса через E-mail уведомление сотруднику (спонсору) организации.

Схема предоставления гостевого доступа достаточно сложна в настройке, и подразумевает следующие шаги в настройке.

1. Создание открытой беспроводной сети (например, с именем WNAM2-Guest), без авторизации, и тестирование работы устройств в ней. Необходимо удостовериться, что все остальные сетевые настройки (DHCP, VLAN, DNS, NAT) выполнены корректно, и доступ работает 100%. В дельнейшем предположим, что выполняется настройка гостевого доступа выполняется на точках доступа , Cisco и контроллере Cisco 9800-CL.

2. Настройка механизма отправки электронной почты.

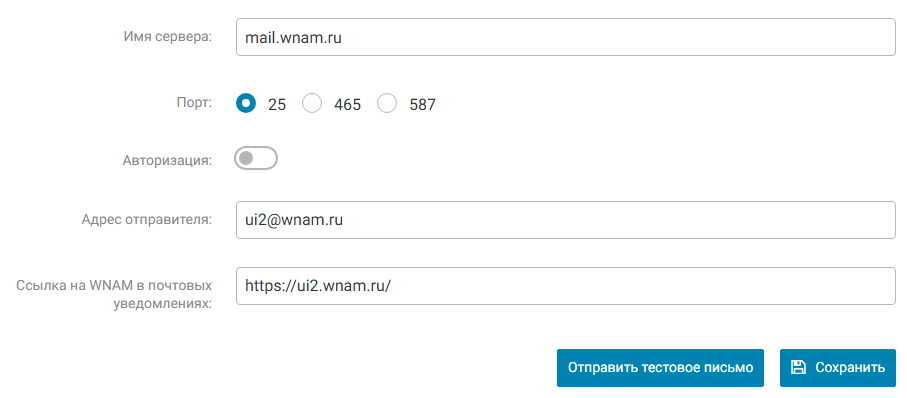

Для этого в административном интерфейсе WNAM 2 разделе "Главная - Настройки - E-mail сервер" укажите параметры вашего почтового сервера предприятия. Он должен разрешать через себя отправку писем с WNAM-сервера, через себя:

Сохраните настройки, попробуйте отправку тестового сообщения.

...

Если что-то не работает, письма не приходят, пробуйте разные порты сервера, разные способы авторизации на нём. Поговорите с администратором вашего почтового сервера (релея).

3. Настройте гостевой портал в разделе "Главная - NAC - Гостевой доступ".

Выберите логотип вашей компании, укажите обязательность предоставления телефона или ФИО, ваши разрешенные домены (получателей письма), текстовые строки:

...

4. Настройте веб-приложение гостевого портала, для чего отредактируйте конфигурационный файл /etc/nginx/sites-available/ui2 ui2 и добавьте в него блок:

location /portal {

root /var/www;

index index.html;

try_files $uri /portal/index.html;

}

location /portal/api/auth {

proxy_pass http://127.0.0.1:8080/api/2.0/portal/auth;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_read_timeout 120;

proxy_connect_timeout 120;

proxy_intercept_errors on;

error_page 502 503 504 /api/proxy_error.html; # replace

}...

5. Установите веб-приложение портала гостевого портала в /var/www/portal , дайте права на чтение:

chown -rR www-data:www-data /var/www/portal/

...

Она должна быть доступна любому пользователю (сотруднику) предприятия; если нет, поговорите с вашим специалистом, отвечающим за межсетевые экраны. Вы также можете организовать доступ через отдельный сервер реверс-проксирования запросов.

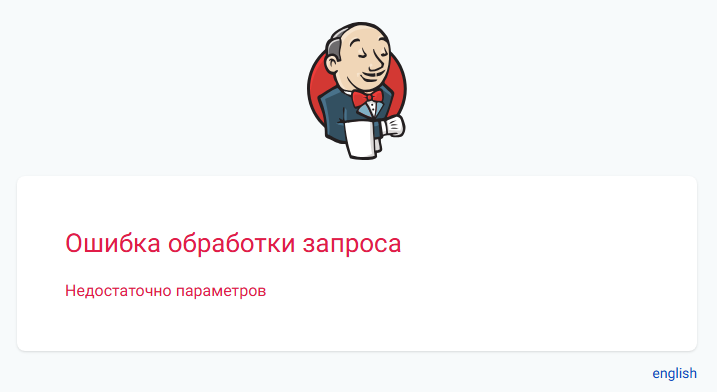

Прямое обращение по такому URL должно показывать такое следующее сообщение об ошибке:

Это нормально, так как в запросе отсутствует ссылка на МАС-адрес клиентского устройства, аккаунтинг-сессию, сетевое устройство NAS. Все эти параметры будут подставлены контроллером динамически в ходе перенаправления гостя на портал.

7. Вам необходимо настроить сетевое устройство (NAS) в "Главная - Объекты - Сетевые устройства", : ваш контроллер Wi-Fi, указав как минимум RADIUS-ключ:

...

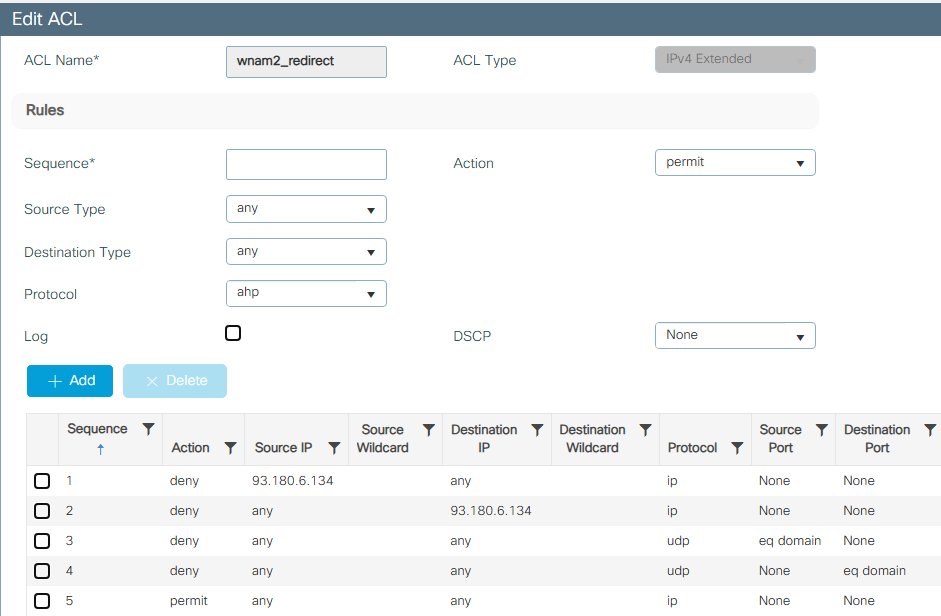

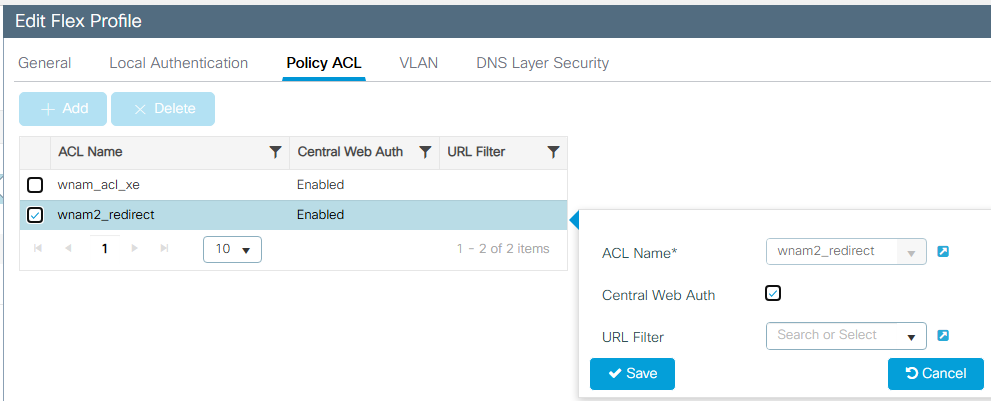

8. Вам необходимо настроить сам контроллер (в данном примере - Cisco 9800-CL, в режиме CWA, Central Web Auth), не забыв по имя ACL, с его загрузкой в точки доступа с привязкой к SSID.

9. Настройте NAC правила аутентификации для не авторизованных, гостевых пользователей.

Для Cisco CWA аутентификация должна заканчиваться авторизацией типа Access-Accept с назначением двух атрибутов: ссылки редиректа на портал, и имени разрешающего портальный трафик ACL (в примере: wnam2_redirect).

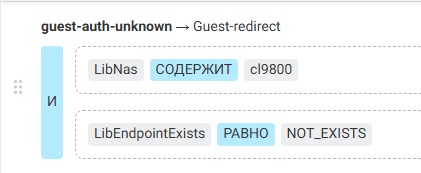

В разделе "Главная - NAC - Аутентификация Аутентификация - Беспроводный Беспроводный MAB", правило:

в свойствах:

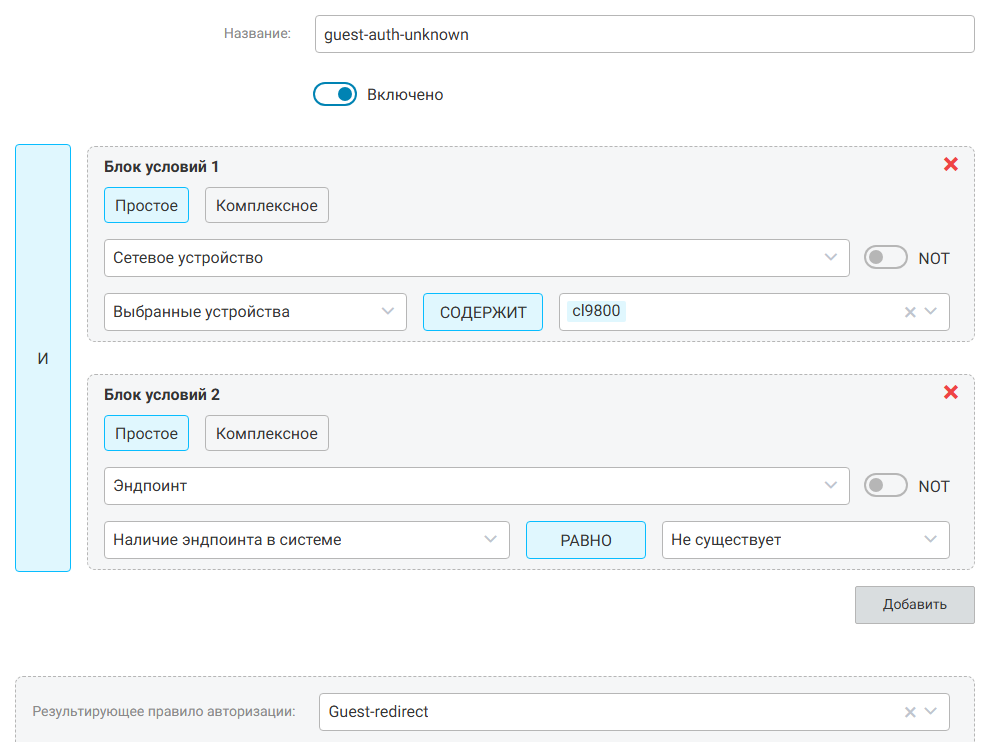

авторизация: два атрибута, ссылка и ACL:

Для беспроводных контроллеров Cisco используется механизм CWA (Central WebAuth), при котором RADIUS-сервер WNAM 2 в результате авторизации первого подключения отправляет атрибуты URL перенаправления, и списка доступа разрешенных до авторизации ресурсов, контроллеру.

Оба атрибута - типа Cisco-AVPair (вендорские, уже есть в словаре) со значениями для нашего примера:

url-redirect=https://ui2.wnam.ru/portal?%URL%&test=true

url-redirect-acl=wnam2_redirect

Для других вендоров беспроводных устройств авторизация должна приводить к отказу (Access-Reject), это вызовет перевод веб-сессии клиента на портал, заданный в конфигурации контроллера.

При срабатывании правила необходимо указать условие: не создавать эндпоинт (на этой стадии - пока рано); , он создастся позже, в момент подтверждения доступа).

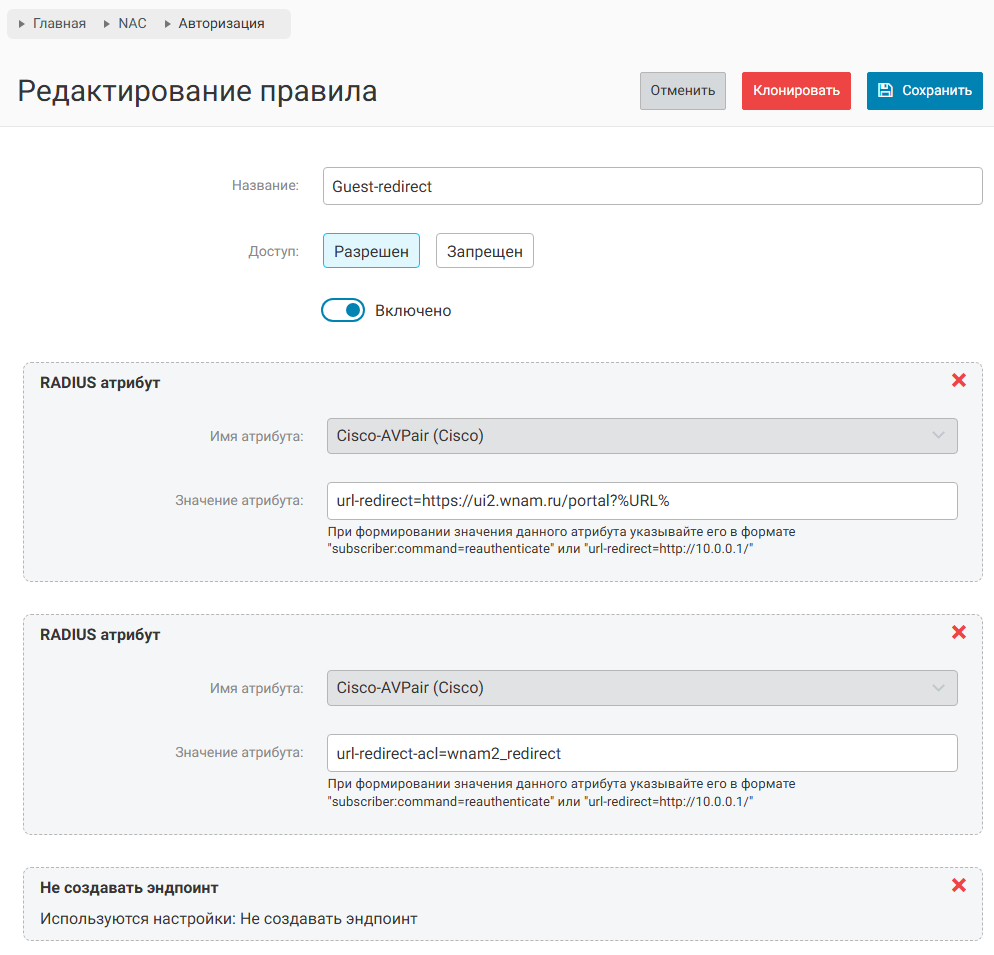

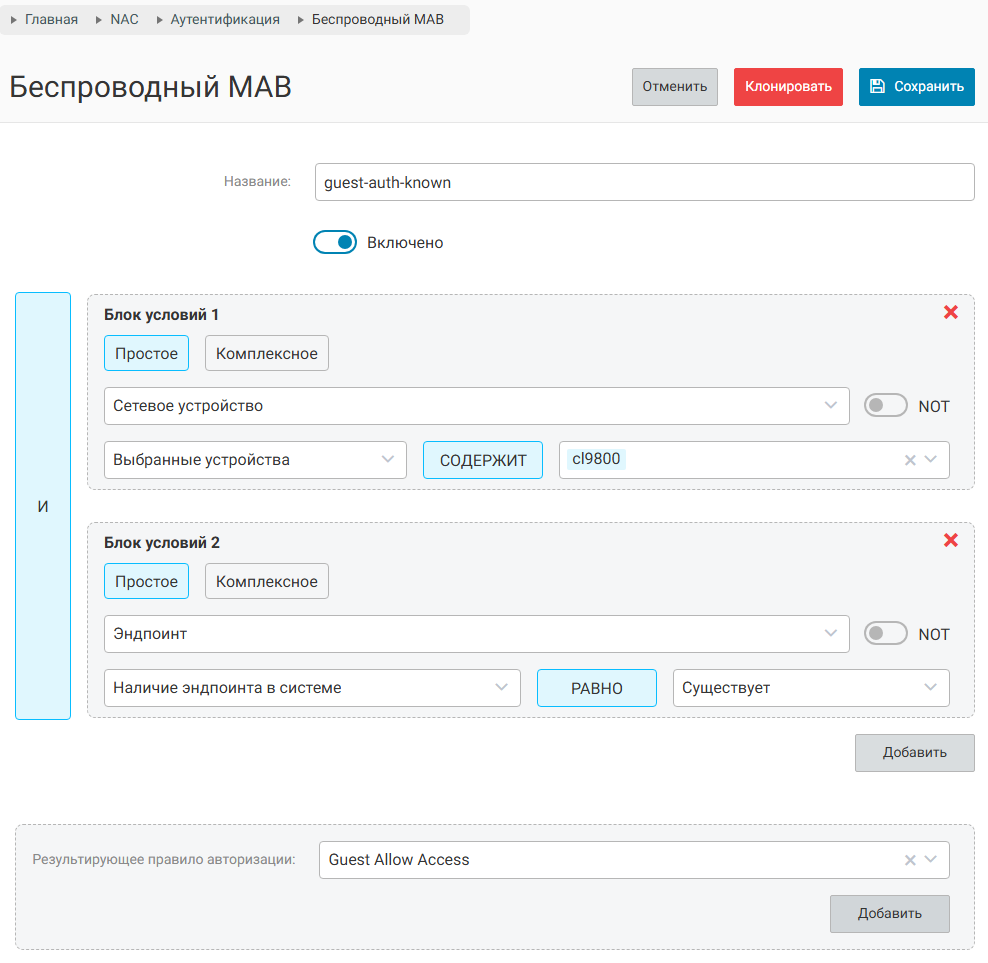

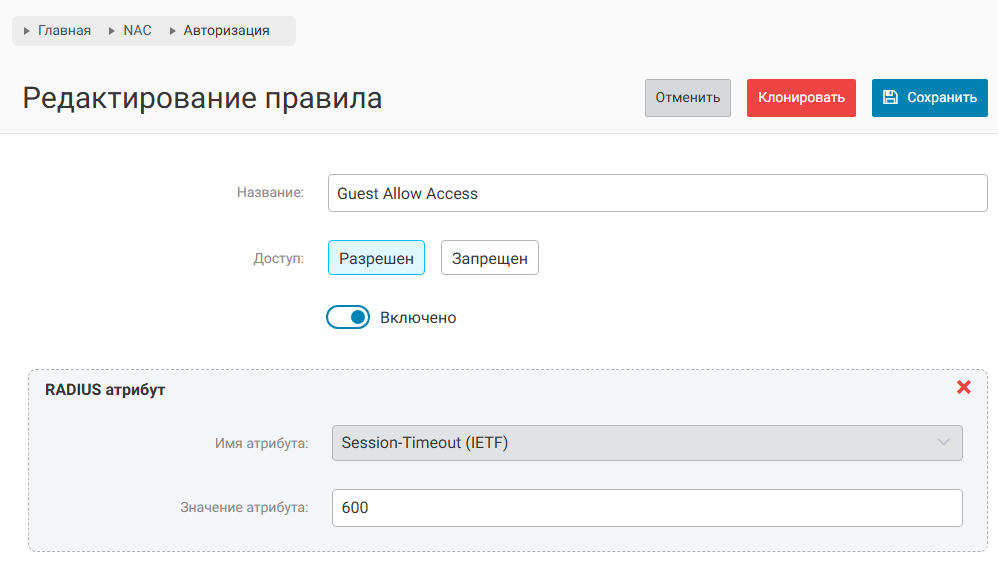

10. Настройте NAC правила аутентификации для авторизованных, гостевых пользователей.

Оно будет применяться к тем эндпоинтам, которые только что прошли авторизацию (и она пока ещё действует). Оно должно приводить к разрешению доступа. Правило:

Параметры правила:

Авторизация доступа: Accept, возможно с назначением других атрибутов (лимиты по скорости и т.п.):

11. Попробуйте беспроводным клиентом выполнить подключение к гостевой сети WNAM2-Guest.

Диагностика на сервере:

journalctl -feu wnam2

journalctl -feu wnam2-radius

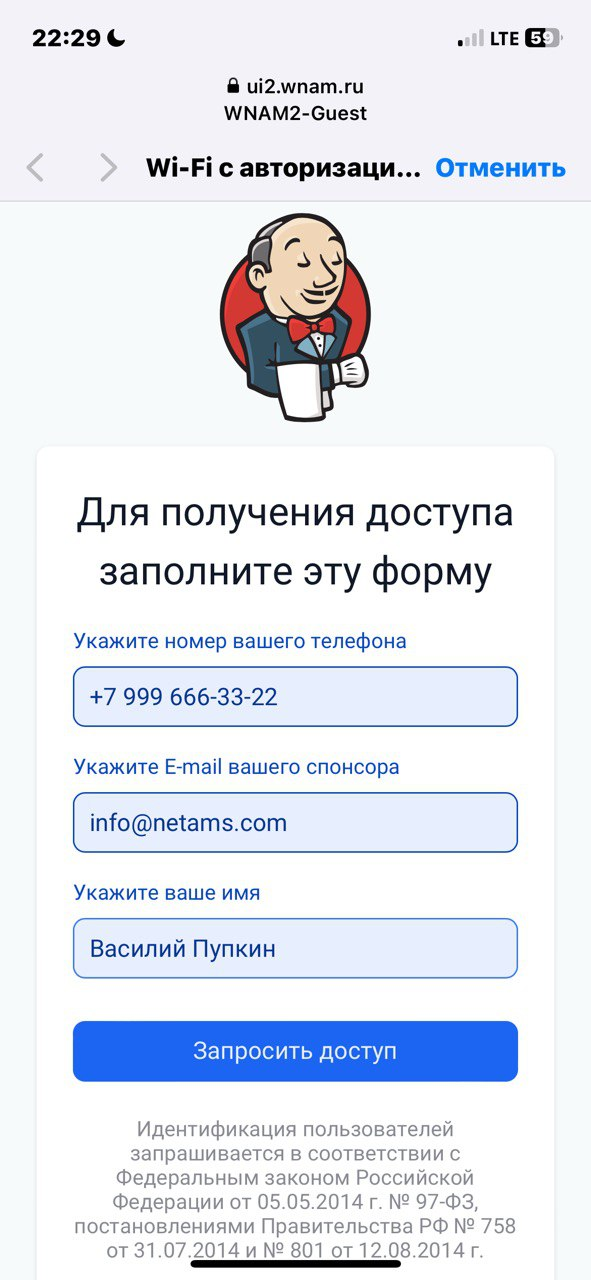

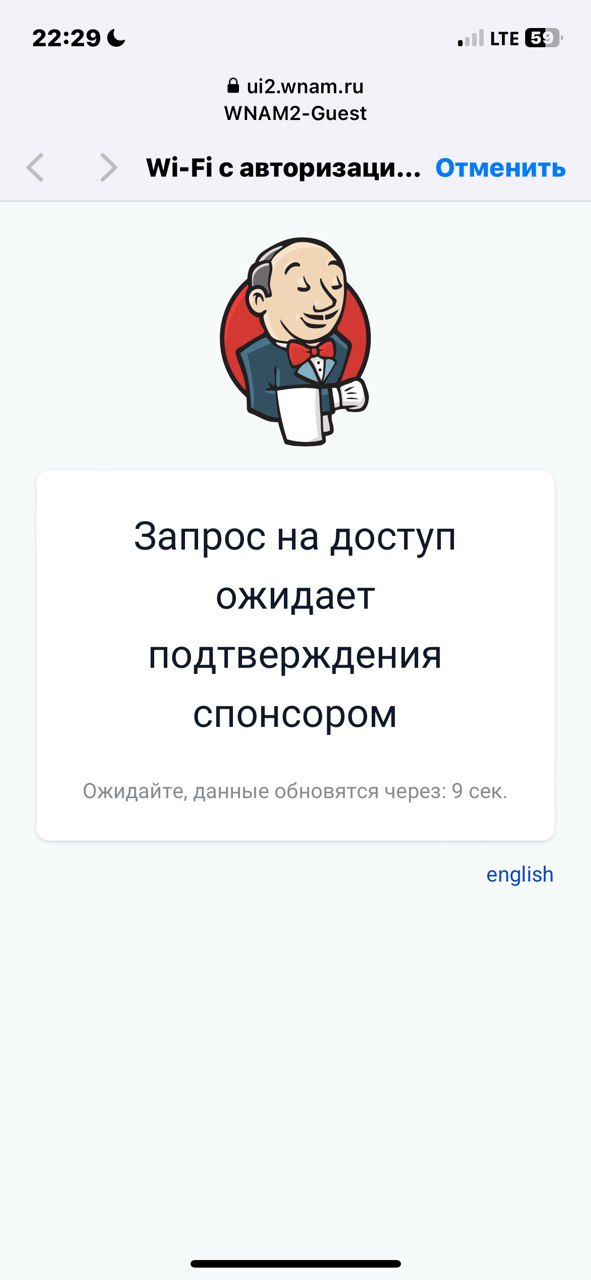

Если всё настроено верно, у Wi-Fi клиента появится стандартное смартфонное poр-up окно веб-авторизации:

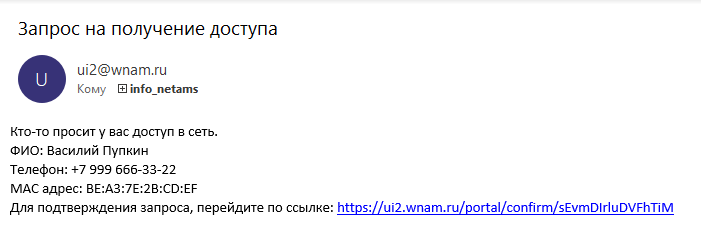

Заполните форму и запросите доступ. Если адрес находится в разрешенном списке, пользователь получит E-mail:

Сотруднику компании (спонсору) необходимо перейти по ссылке. Если запрос корректен и не истёк, он увидит:

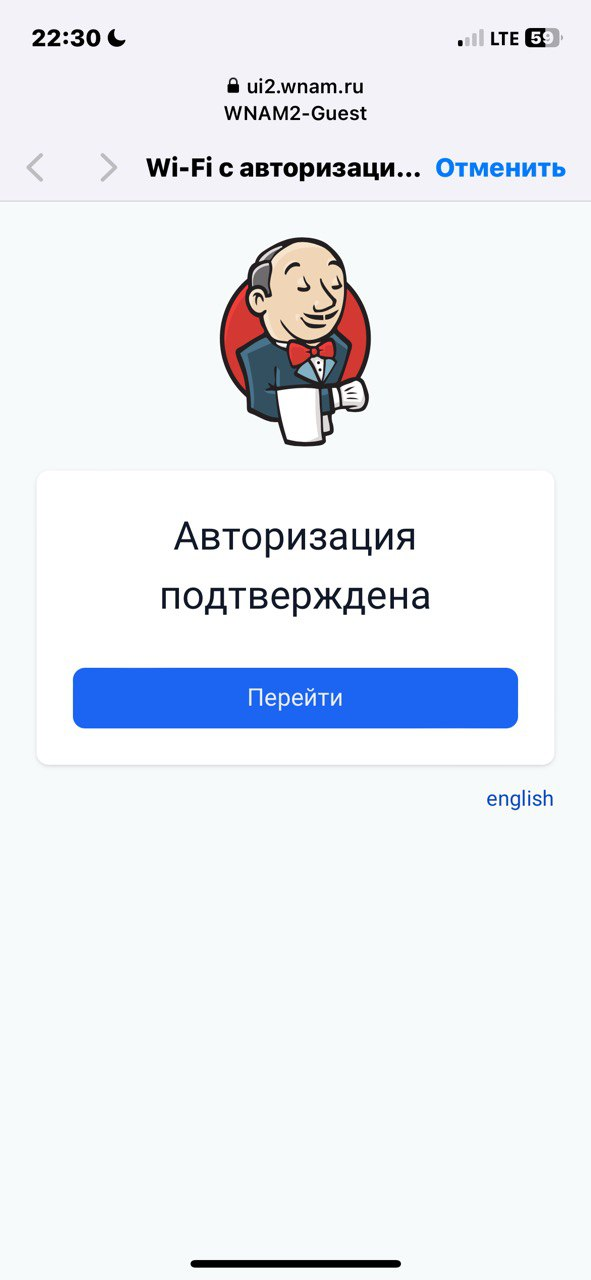

В это время пользователь Wi-Fi будет видеть сначала страницу ожидания подтверждения, а затем его одобрения:

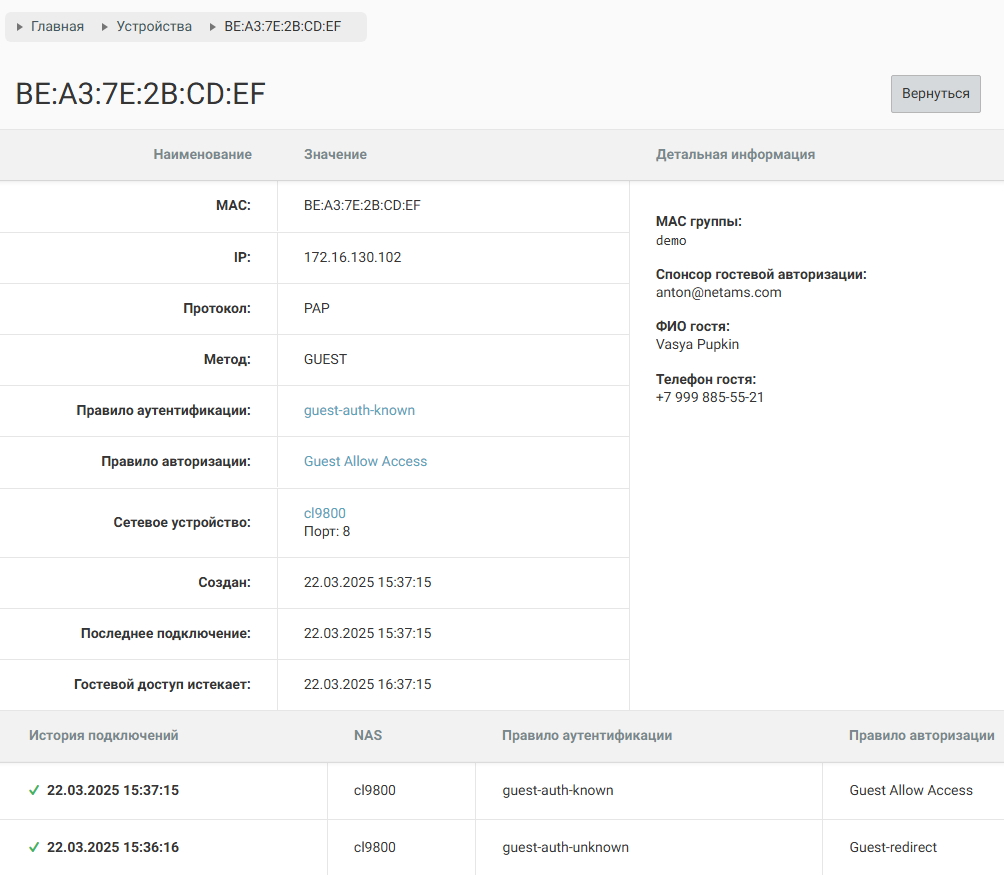

После нажатия на кнопку "Перейти" система WNAM 2 создаст эндпоинт с МАС-адресом гостя, отправит контроллеру (RADIUS CoA) запрос пере-авторизации и открытия доступа, и пользователь попадёт в интернет.

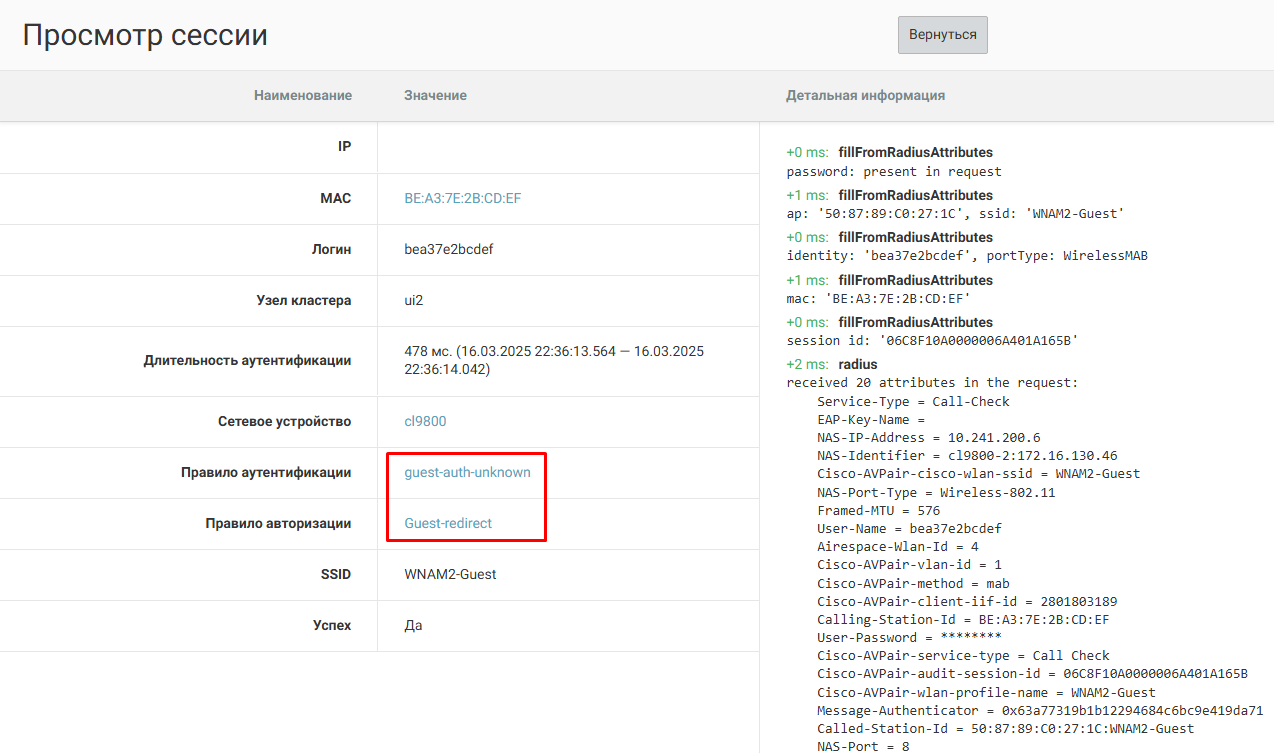

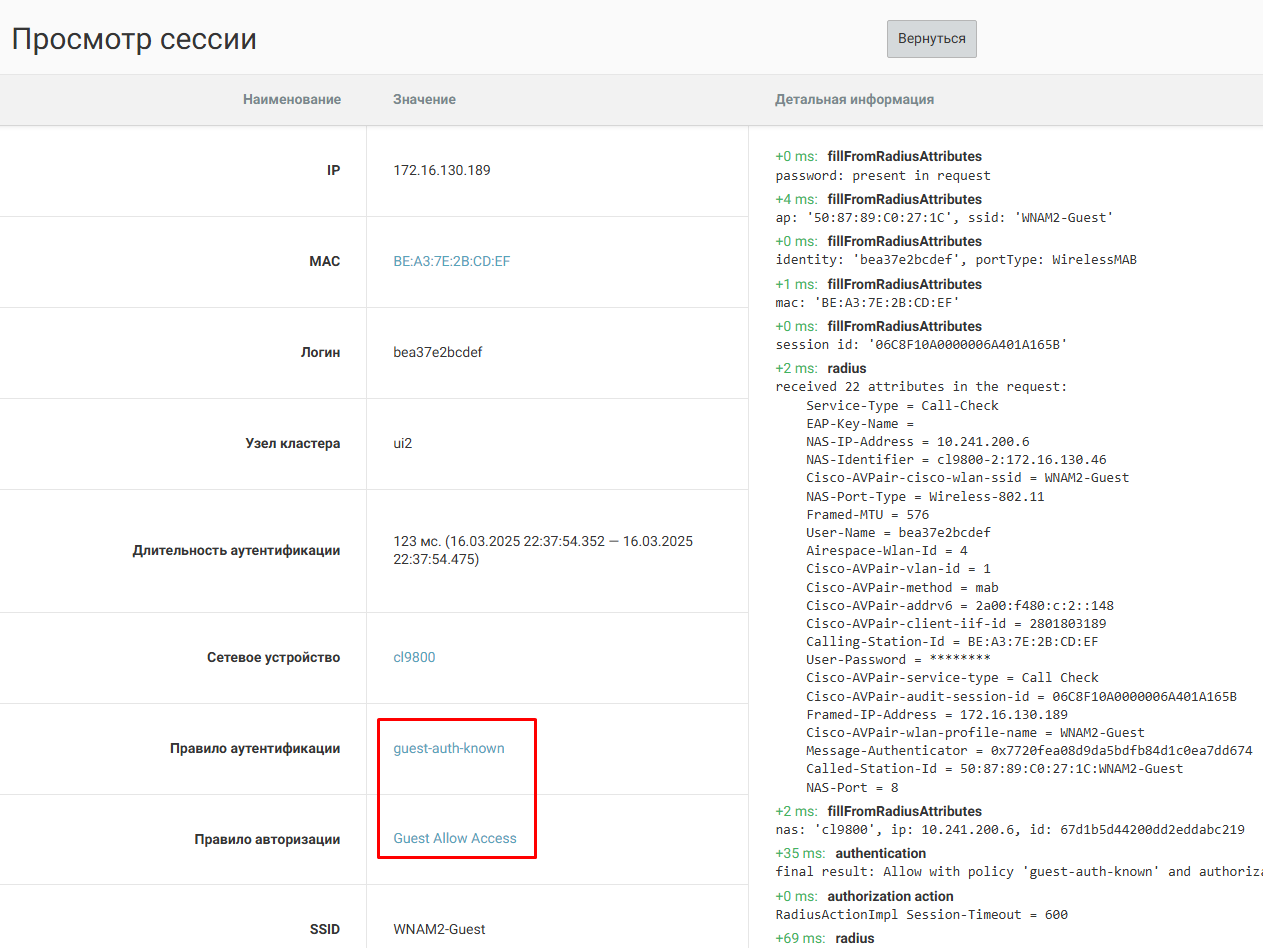

В интерфейсе WNAM 2 в разделе "Главная - Сессии - Сессии RADIUS" вы увидите две сессии доступа:

Перенаправление:

Авторизация после подтверждения спонсором и СоА:

Также, в сведениях об эндпоинте - внесенные при его авторизации/подтверждении данные: