WNAM 2 позволяет обеспечить доступ к беспроводной сети посредством следующих механизмов портальной (гостевой) авторизации:

- Спонсорский гостевой доступ

- Собственный доступ с доменной авторизацией

В обоих случаях пользователь подключается к открытой беспроводной сети. Его смартфон/ноутбук проходит на стадию перенаправления (редиректа) веб-сессии на специальный гостевой портал - отдельное приложение системы WNAM 2, где и производится авторизация доступа.

Ниже описан наиболее типовой на предприятии, доступ гостя (посетителя) организации к открытой сети Wi-Fi, с подтверждением запроса через E-mail уведомление сотруднику (спонсору) организации.

Схема предоставления гостевого доступа достаточно сложна в настройке, и подразумевает следующие шаги в настройке.

1. Создание открытой беспроводной сети (например, с именем WNAM2-Guest), без авторизации, и тестирование работы в ней. Необходимо удостовериться, что все остальные сетевые настройки (DHCP, VLAN, DNS, NAT) выполнены корректно, и доступ работает 100%. В дельнейшем предположим, что выполняется настройка гостевого доступа на точках доступа, и контроллере Cisco 9800-CL.

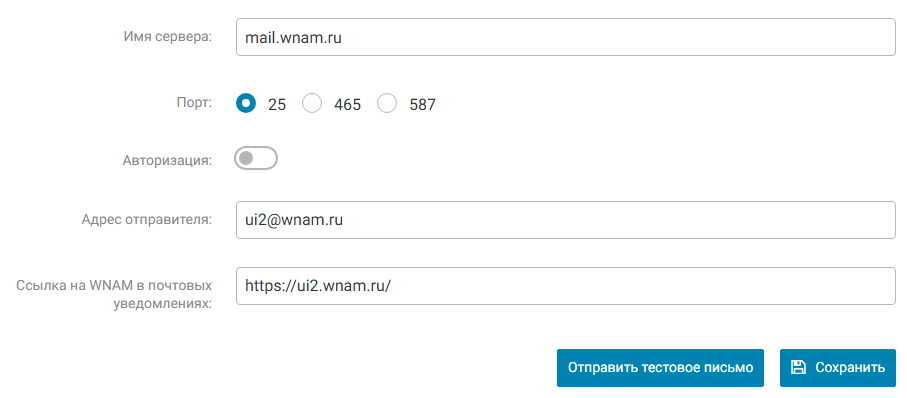

2. Настройка механизма отправки электронной почты. Для этого в административном интерфейсе WNAM 2 разделе "Главная - Настройки - E-mail сервер" укажите параметры сервера. Он должен разрешать отправку писем с WNAM-сервера, через себя:

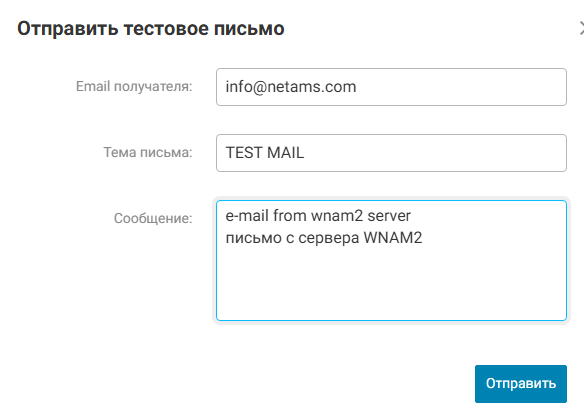

Сохраните настройки, попробуйте отправку тестового сообщения.

За механикой отправки можно следить с сервера командой:

journalctl -feu wnam2

Mar 16 22:47:07 ui2 start.sh[575315]: 22:47:07.359 DEBUG [com.netams.w2.services.EmailService:66] - Send email to info@netams.com, subject: TEST MAIL

Mar 16 22:47:07 ui2 start.sh[575315]: 22:47:07.423 DEBUG [com.netams.w2.services.EmailService:103] - Message 'TEST MAIL' has been sent to info@netams.com

Если что-то не работает, письма не приходят, пробуйте разные порты сервера, разные способы авторизации на нём. Поговорите с администратором вашего почтового релея.

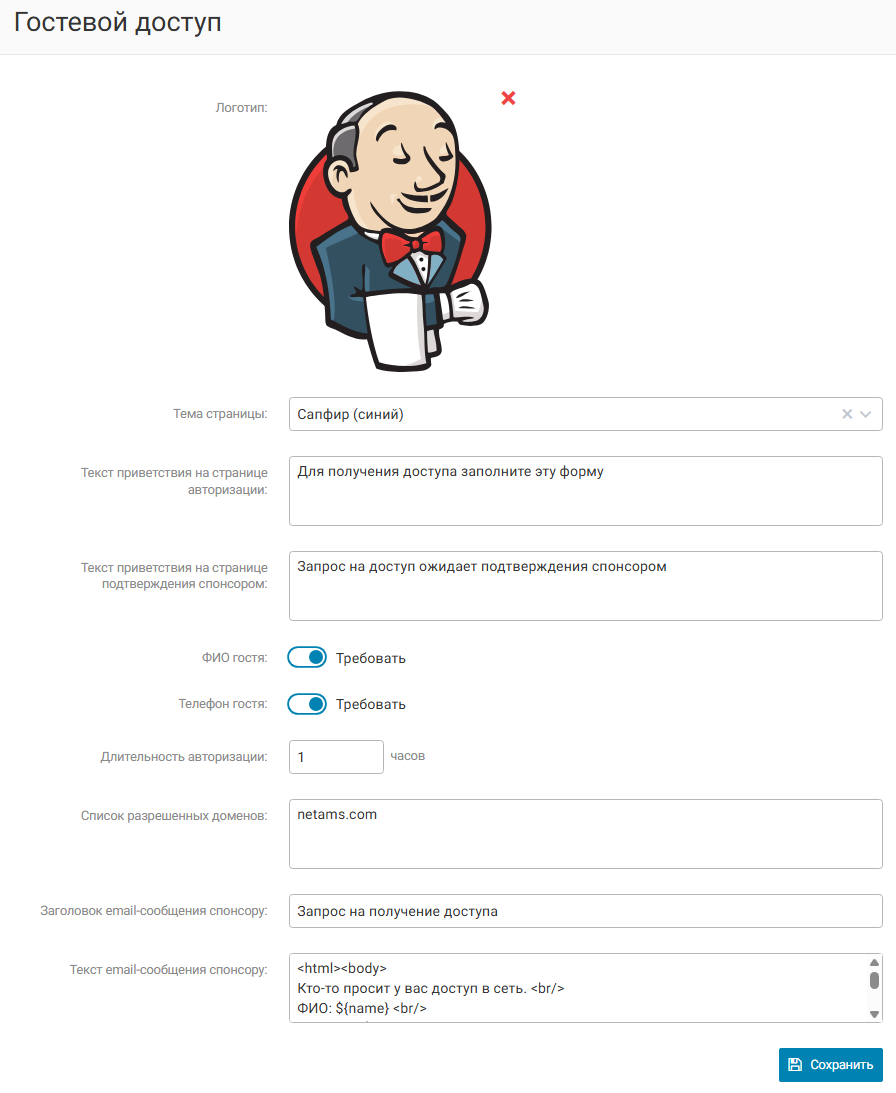

3. Настройте гостевой портал в разделе "Главная - NAC - Гостевой доступ". Выберите логотип вашей компании, укажите обязательность предоставления телефона или ФИО, ваши разрешенные домены (получателей письма), текстовые строки:

4. Настройте веб-приложение гостевого портала, для чего отредактируйте конфигурационный файл /etc/nginx/sites-available/ui2 и добавьте в него блок:

location /portal {

root /var/www;

index index.html;

try_files $uri /portal/index.html;

}

location /portal/api/auth {

proxy_pass http://127.0.0.1:8080/api/2.0/portal/auth;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_read_timeout 120;

proxy_connect_timeout 120;

proxy_intercept_errors on;

error_page 502 503 504 /api/proxy_error.html; # replace

}Возможно, этот блок настроек уже будет присутствовать в вашей системе с установкой очередного обновления системы WNAM 2.

5. Установите веб-приложение портала в /var/www/portal , дайте права на чтение:

chown -r www-data:www-data /var/www/portal/

Возможно, эти файлы уже будут присутствовать в вашей системе с установкой очередного обновления системы WNAM 2.

6. Проверьте доступность портала из корпоративной сети по ссылке, указанной вами ранее в настройках E-mail сервера, например:

https://ui2.wnam.ru/portal/

Она должна быть доступна любому пользователю (сотруднику) предприятия; если нет, поговорите с вашим специалистом, отвечающим за межсетевые экраны. Вы также можете организовать отдельный сервер реверс-проксирования запросов.

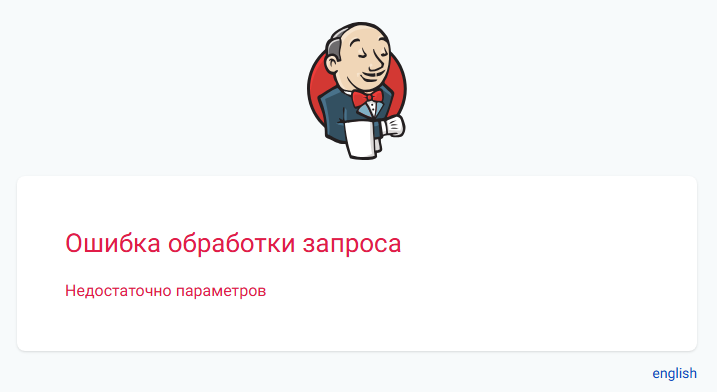

Прямое обращение должно показывать такое сообщение об ошибке:

так как в запросе отсутствует ссылка на МАС-адрес клиентского устройства, сессию, сетевое устройство NAS. Все эти параметры будут подставлены динамически в ходе перенаправления гостя на портал.

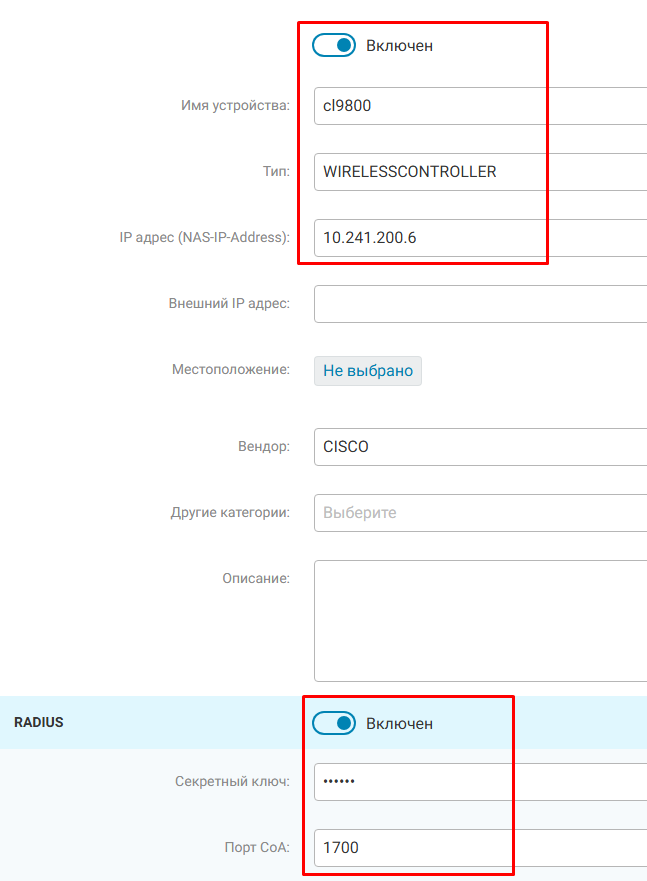

7. Вам необходимо настроить сетевое устройство (NAS) в "Главная - Объекты - Сетевые устройства", ваш контроллер Wi-Fi, указав как минимум RADIUS-ключ:

8. Вам необходимо настроить сам контроллер (в данном примере - Cisco 9800-CL, в режиме CWA, Central Web Auth), не забыв по имя ACL, с его загрузкой в точки доступа с привязкой к SSID.

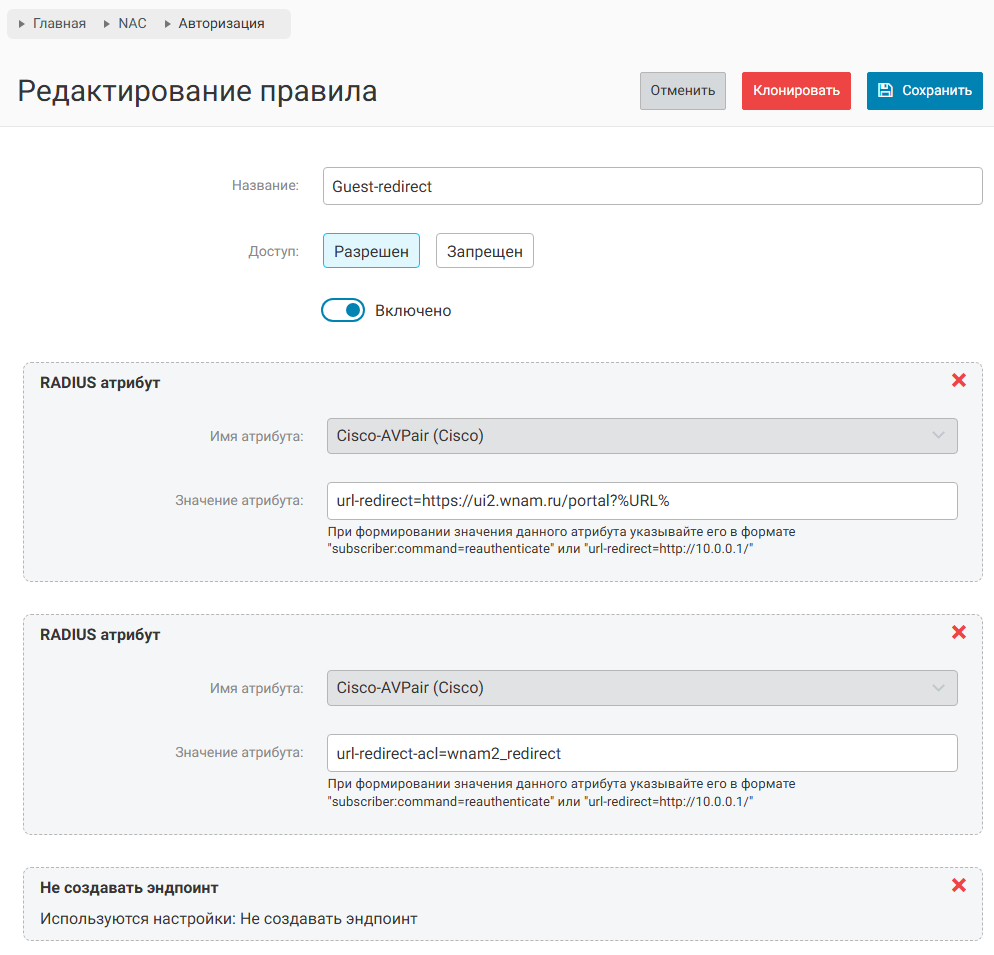

9. Настройте NAC правила аутентификации для не авторизованных, гостевых пользователей. Для Cisco CWA аутентификация должна заканчиваться авторизацией типа Accept с назначением двух атрибутов: ссылки редиректа на портал, и имени разрешающего портальный трафик ACL.

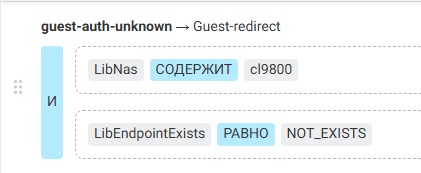

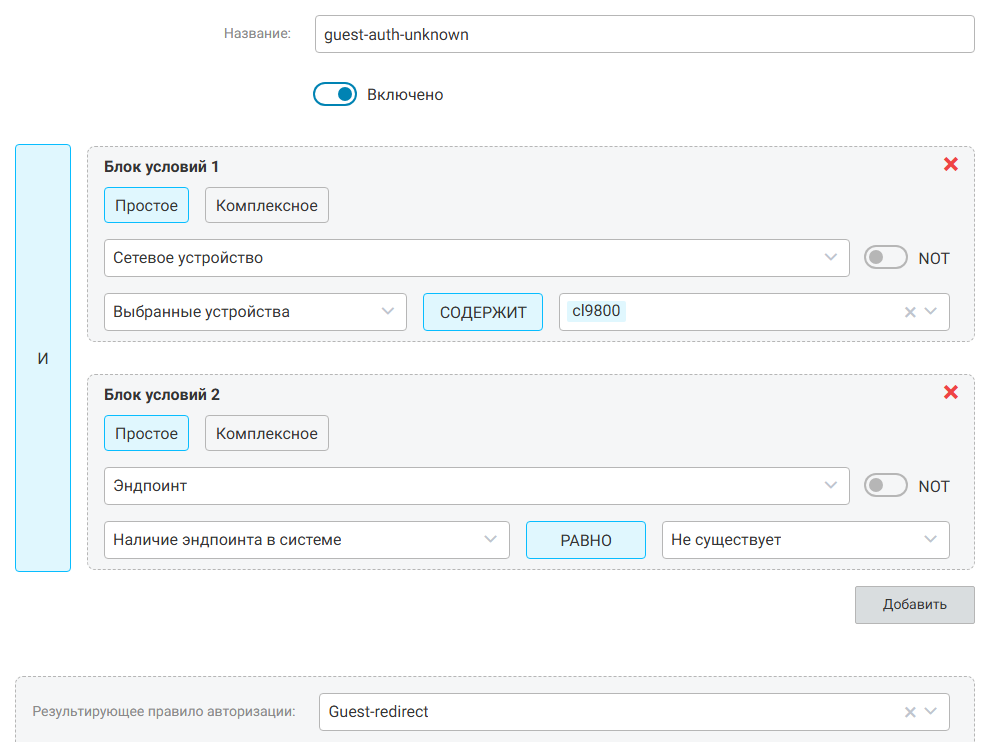

В разделе "Главная - NAC - Аутентификация - Беспроводный MAB":

Для других вендоров беспроводных устройств авторизация должна приводить к отказу (Reject).

При срабатывании правила необходимо не создавать эндпоинт (на этой стадии - пока рано); он создастся в момент подтверждения доступа.

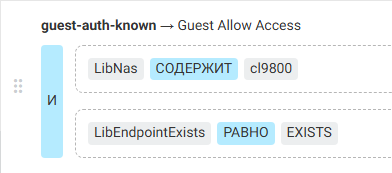

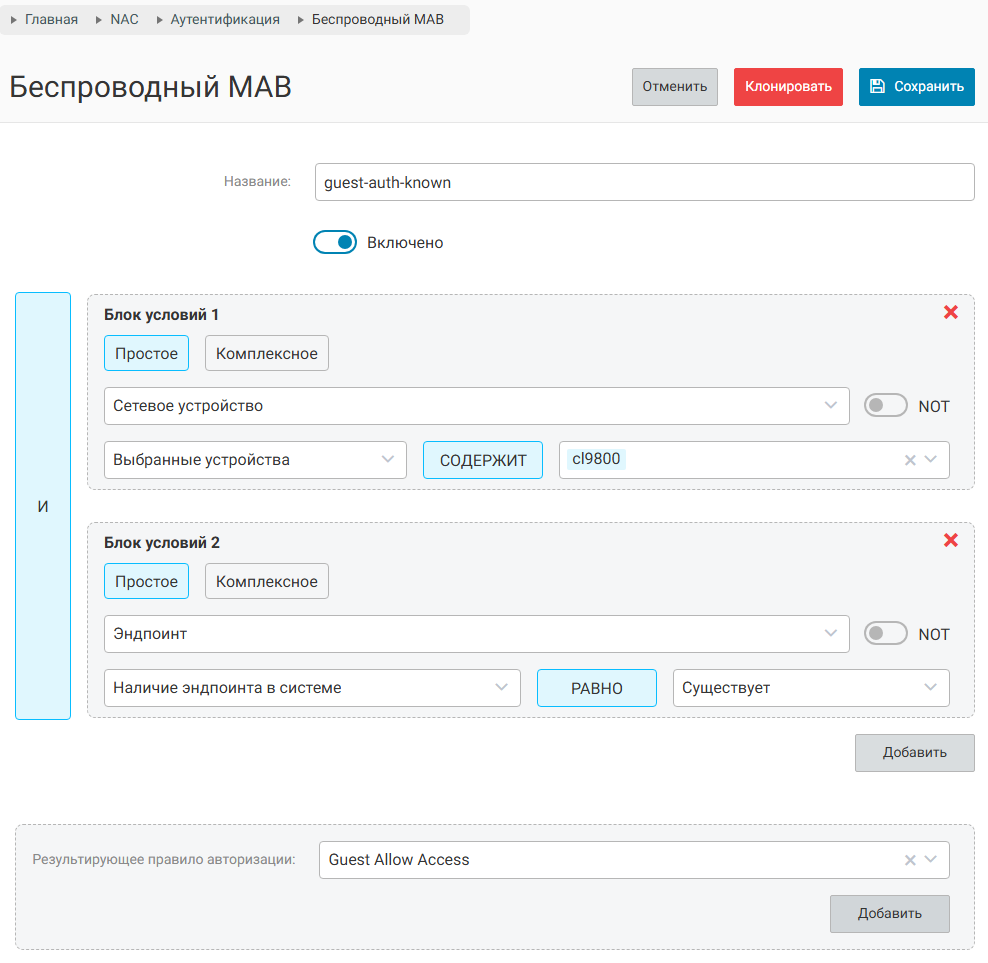

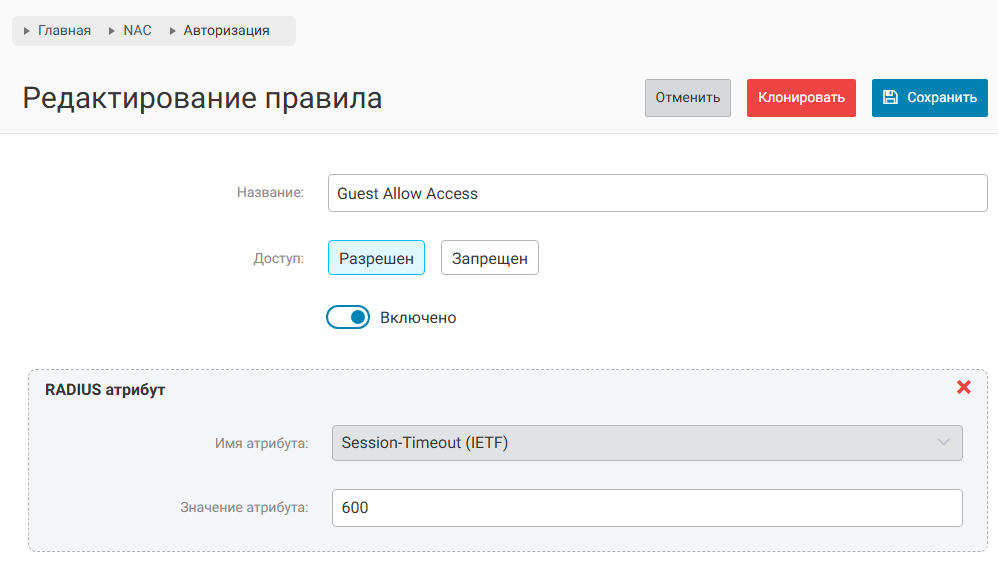

10. Настройте NAC правила аутентификации для авторизованных, гостевых пользователей. Оно будет применяться к тем эндпоинтам, которые только что прошли авторизацию (и она пока ещё действует). Оно должно приводить к разрешению доступа.