TACACS+ - протокол управления доступом на сетевое (и не только) оборудование. С его помощью администраторы большой сети могут тонко управлять правилами и политиками, разрешающими удаленный доступ на виртуальные и локальные консоли и интерфейс коммутаторов, маршрутизаторов, шлюзов и иных сетевых устройств. Управление паролями, правами (перечнем разрешенных / запрещенных команд), дополнительными атрибутами и привилегиями ведется из единого места. Проводится протоколирование всех набранных команд с целью расследования инцидентов безопасности. TACACS+ описан в RFC 8907, он использует в своей работе TCP порт 49.

Начиная с версии 1.6.2956 WNAM в режиме корпоративной авторизации поддерживает контроль и протоколирование доступа администраторов по протоколу TACACS+. Начиная с версии 1.6.2994 поддержка TACACS+ значительно расширена.

Для поддержки этой функции необходима дополнительная лицензия WNAM-1.6-TACACSPLUS (пакеты по числу управляемых устройств: 10, 100, 1000).

Применение

Управление доступом протестировано на следующих типах сетевых устройств и операционных систем:

Cisco IOS (Catalyst 2960)

Cisco ASA (ASAv)

Cisco NX-OS (Nexus 9000v)

Cisco IOS XE (Catalyst 8000v, C9800-CL Wireless Controller)

Cisco IOS XR (XRv 9000)

Cisco AireOS (vWLC 7.4.100)

Eltex (MES5332A)

Juniper (vMX vcp)

Все они имеют немного разный подход к взаимодействию с TACACS+ сервером: например, на части их них не работает полноценный аккаунтинг набранных команд, а что-то в принципе не поддерживает авторизацию команд (только аутентификацию и аккаунтинг). Тем не менее, настройки протокола TACACS+ на любом из устройств должны проводиться по документации его производителя; никакой особой специфики настройки для работы с WNAM нет.

Внимание! Обязательно используйте альтернативный метод доступа (аутентификация и авторизация), основанный на локальной учетной записи, на случай недоступности вашего TACACS+ сервера.

Установка

Поскольку протокол TACACS+ стандартно реализован на ТСР-порту 49, для того, чтобы приложение WNAM могло "слушать" запросы на нём, необходимо повышение привилегий. Для этого в существующем systemd-юните запуска приложения WNAM, в файл /etc/systemd/system/wnam.service добавьте в раздел [Service] строку:

AmbientCapabilities=CAP_NET_BIND_SERVICE

Сохраните юнит, обновите:

systemctl daemon-reload

и перезапустите:

systemctl restart wnam

После запуска в лог-файле /home/wnam/logs/wnam.log возникнет запись:

01 авг. 2022 18:52:44.460 DEBUG [c.n.wnam.services.TacacsPlusService:91] - TacacsPlus Service started

и вы можете приступать к настройке.

Настройка

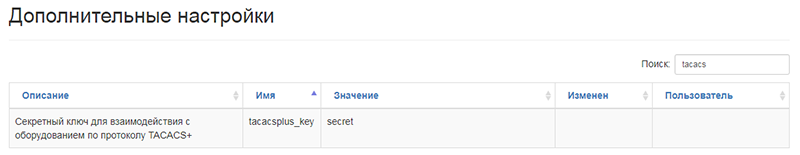

Протокол TACACS+ подразумевает аутентификацию сетевого устройства (клиента) при подключении его к серверу WNAM. Для этого используется общий ключ (секрет). Глобальные настройки ключа заданы в административном интерфейсе, в разделе "Конфигурация - Дополнительные настройки", параметр tacacsplus_key:

Значение по умолчанию: secret

Изменение глобального ключа требует рестарта сервиса WNAM.

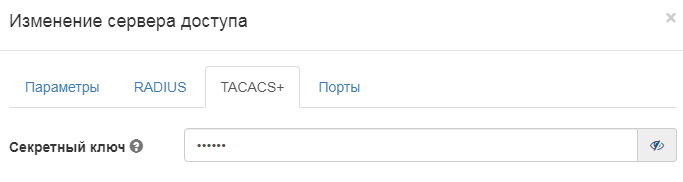

Также вы можете переопределить ключ для конкретного NAS (сервера доступа). Он задаётся в третьей вкладке его настроек:

Изменение ключа для сервера доступа не требует перезапуска сервиса WNAM.

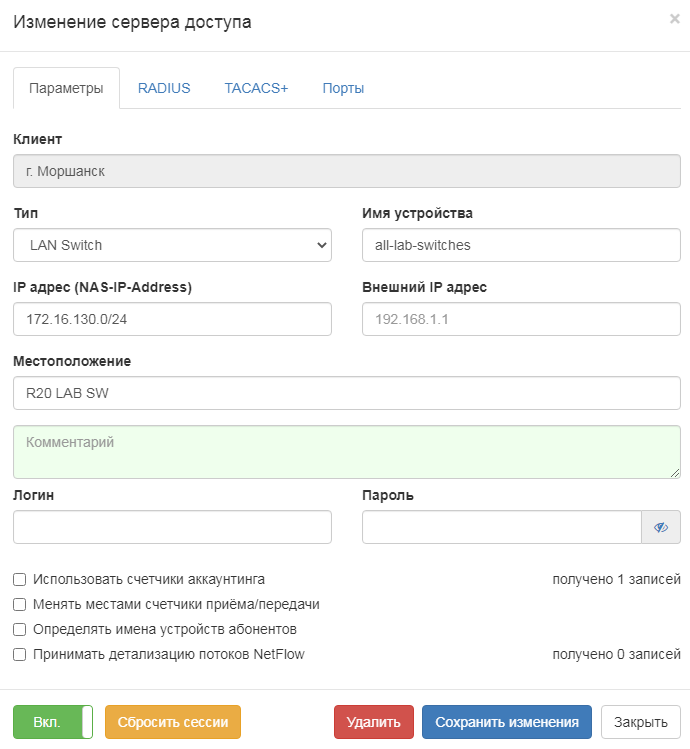

Обратите внимание, что допустимо, но не рекомендуется, указывать подсеть целиком при создании объекта "Сервер доступа". В этом случае все сетевые устройства (NAS) в этой сети смогут подключаться к серверу, и будут проходить в настройках и отчетности под одним идентификатором:

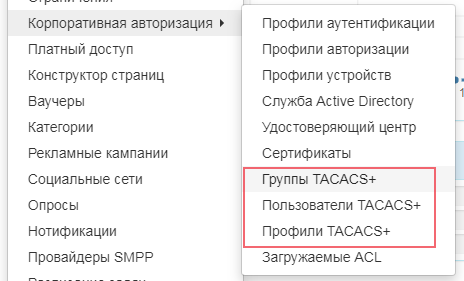

Дальнейшая конфигурация подсистемы TACACS+ подразумевает:

- Настройку пользователей

- Настройку групп

- Настройку профилей

- Настройку связки с Active Directory, если требуется

- Тестирование и диагностику подключений

Планируется к реализации:

Авторизация в AD с проверкой CHAP пароля по NTLM, а не по LDAP

Запрос смены пароля пользователя при входереализовано в 1.6.3032Выбор группы, куда сразу помещать учетную запись пользователя при его созданииреализовано в 1.6.3032Дополнительные параметры - выбор сервера доступа (NAS) или клиента (группы NAS) в профилереализовано в 1.6.3032Писать лог в отдельный файл, используя стандартный logj4 логгерреализовано в 1.6.3032Отчет по наиболее активным пользователям

Выгрузка таблицы пользователей в CVS файлреализовано в 1.6.3045Импорт пользователей, групп и серверов доступа из Cisco ISEреализовано в 1.6.3045