TACACS+ - протокол управления доступом к сетевому (и не только) оборудованию. С его помощью администраторы большой сети могут тонко управлять правилами и политиками, разрешающими удаленный доступ на виртуальные и локальные консоли и интерфейс коммутаторов, маршрутизаторов, шлюзов и иных сетевых устройств. Управление паролями, правами (перечнем разрешенных / запрещенных команд), дополнительными атрибутами и привилегиями ведется из единого места. Проводится протоколирование всех набранных команд с целью расследования инцидентов безопасности. TACACS+ описан в RFC 8907, он использует в своей работе протокол TCP-порт 49.

Начиная с версии 1.6.2956 WNAM в режиме корпоративной авторизации поддерживает контроль и протоколирование доступа администраторов по протоколу TACACS+. Начиная с версии 1.6.2994 поддержка TACACS+ значительно расширена. Для поддержки этой функции необходима дополнительная лицензия WNAM-1.6-TACACSPLUS и пакеты WNAM-1.6-Tхх по числу управляемых устройств: 10, 100, 1000.

- Cisco IOS (Catalyst 2960);

- Cisco ASA (ASAv);

- Cisco NX-OS (Nexus 9000v);

- Cisco IOS XE (Catalyst 8000v, C9800-CL Wireless Controller);

- Cisco IOS XR (XRv 9000);

- Cisco AireOS (vWLC 7.4.100);

- Eltex (MES5332A);

- Huawei S5710

- Juniper (vMX vcp).

Все перечисленные устройства имеют различный подход к взаимодействию с TACACS+ сервером. Например, на части устройств не работает полноценный аккаунтинг набранных команд, а некоторые из устройств не поддерживают авторизацию команд (только аутентификацию и аккаунтинг). Тем не менее, настройки протокола TACACS+ на любом из устройств должна проводиться по документации его производителя, никакой специфики настройки для работы с системой WNAM нет. Если ваше оборудование отсутствует в списке, и авторизация доступа не заработала должным образом, напишите нам. Мы изучим сценарий работы TACACS+ в реализации данного вендора, и проведем необходимые доработки.

Следует обязательно оставить альтернативный метод доступа (аутентификация и авторизация), основанный на локальной учетной записи, на случай недоступности вашего TACACS+ сервера.

Установка

Поскольку протокол TACACS+ стандартно реализован на ТСР-порту 49, то необходимо повышение привилегий для того, чтобы приложение WNAM могло "слушать" запросы на нём. Для этого в существующем systemd-юните запуска приложения WNAM, в файл /etc/systemd/system/wnam.service необходимо в раздел [Service] добавить строку:

AmbientCapabilities=CAP_NET_BIND_SERVICE

Далее следует сохранить юнит и произвести обновление:

systemctl daemon-reload

После обновления следует перезапустить systemd-юнит:

systemctl restart wnam

После запуска в лог-файле /home/wnam/logs/wnam.log появится запись:

01 авг. 2022 18:52:44.460 DEBUG [c.n.wnam.services.TacacsPlusService:91] - TacacsPlus Service started

Можно приступать к настройке.

Настройка

Протокол TACACS+ подразумевает аутентификацию сетевого устройства (клиента) при подключении его к серверу WNAM. Для этого используется общий ключ (секрет). Глобальные настройки ключа заданы в интерфейсе администратора в разделе "Конфигурация" → "Дополнительные настройки" (параметр tacacsplus_key).

Значение параметра tacacsplus_key по умолчанию: secret. Изменение глобального ключа требует рестарта сервиса WNAM. Также можно переопределить ключ для конкретного NAS (сервера доступа). Ключ задаётся во вкладке "TACACS+" в разделе "Конфигурация" → "Сервера доступа" при нажатии на кнопку "Создать сервер" (в случае создания сервера) или при нажатии левой кнопкой мыши на уже созданный сервер.

Изменение ключа для сервера доступа не требует перезапуска сервиса WNAM.

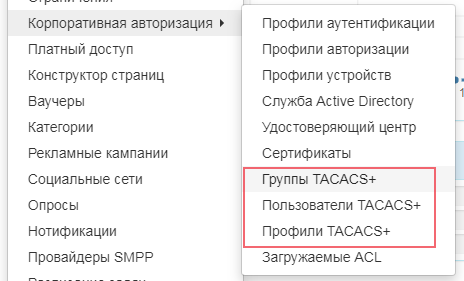

Дальнейшая конфигурация подсистемы TACACS+ подразумевает:

- настройку пользователей;

- настройку групп;

- настройку профилей;

- настройку связки с Active Directory (при необходимости);

- тестирование и диагностика подключений.

В современных версиях WNAM данные настройки перенесены в раздел "Конфигурация" → "Администрирование оборудования"

В дальнейшем планируется реализация следующих функций:

авторизация в AD с проверкой CHAP пароля по NTLM;

отчет по наиболее активным пользователям.