TACACS+ - протокол управления доступом на сетевое к сетевому (и не только) оборудованиеоборудованию. С его помощью администраторы большой сети могут тонко управлять правилами и политиками, разрешающими удаленный доступ на виртуальные и локальные консоли и интерфейс коммутаторов, маршрутизаторов, шлюзов и иных сетевых устройств. Управление паролями, правами (перечнем разрешенных / запрещенных команд), дополнительными атрибутами и привилегиями ведется из единого места. Проводится протоколирование всех набранных команд с целью расследования инцидентов безопасности. TACACS+ описан в RFC 8907, он использует в своей работе протокол TCP-порт 49.

Начиная с версии 1.6.2956 WNAM в режиме корпоративной авторизации поддерживает контроль и протоколирование доступа администраторов по протоколу TACACS+. Начиная с версии 1.6.2994 поддержка TACACS+ значительно расширена. Для поддержки этой функции необходима дополнительная лицензия WNAM-1.6-TACACSPLUS (пакеты по числу управляемых устройств: 10, 100, 1000).

...

| Warning |

|---|

Управление доступом протестировано на следующих типах сетевых устройств и операционных систем:

|

Все они перечисленные устройства имеют немного разный различный подход к взаимодействию с TACACS+ сервером: например. Например, на части их них устройств не работает полноценный аккаунтинг набранных команд, а что-то в принципе не поддерживает некоторые из устройств не поддерживают авторизацию команд (только аутентификацию и аккаунтинг). Тем не менее, настройки протокола TACACS+ на любом из устройств должны должна проводиться по документации его производителя; , никакой особой специфики настройки для работы с системой WNAM нет.

| Info |

|---|

Внимание! Обязательно используйте Следует обязательно использовать альтернативный метод доступа (аутентификация и авторизация), основанный на локальной учетной записи, на случай недоступности вашего TACACS+ сервера. |

...

Поскольку протокол TACACS+ стандартно реализован на ТСР-порту 49, то необходимо повышение привилегий для того, чтобы приложение WNAM могло "слушать" запросы на нём, необходимо повышение привилегий. Для этого в существующем systemd-юните запуска приложения WNAM, в файл /etc/systemd/system/wnam.service добавьте необходимо в раздел [Service] строку добавить строку:

AmbientCapabilities=CAP_NET_BIND_SERVICE

Сохраните юнит, обновитеДалее следует сохранить юнит и произвести обновление:

systemctl daemon-reload

и перезапуститеПосле обновления следует перезапустить systemd-юнит:

systemctl restart wnam

После запуска в лог-файле /home/wnam/logs/wnam.log возникнет появится запись:

01 авг. 2022 18:52:44.460 DEBUG [c.n.wnam.services.TacacsPlusService:91] - TacacsPlus Service startedи вы можете Можно приступать к настройке.

Настройка

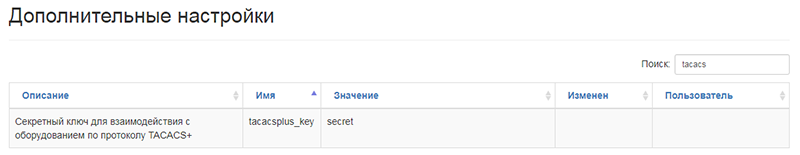

Протокол TACACS+ подразумевает аутентификацию сетевого устройства (клиента) при подключении его к серверу WNAM. Для этого используется общий ключ (секрет). Глобальные настройки ключа заданы в административном интерфейсе , в администратора в разделе "Конфигурация - " → "Дополнительные настройки" , (параметр tacacsplus_key:).

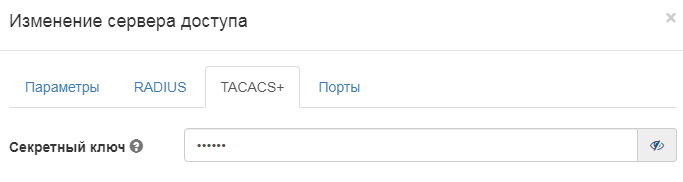

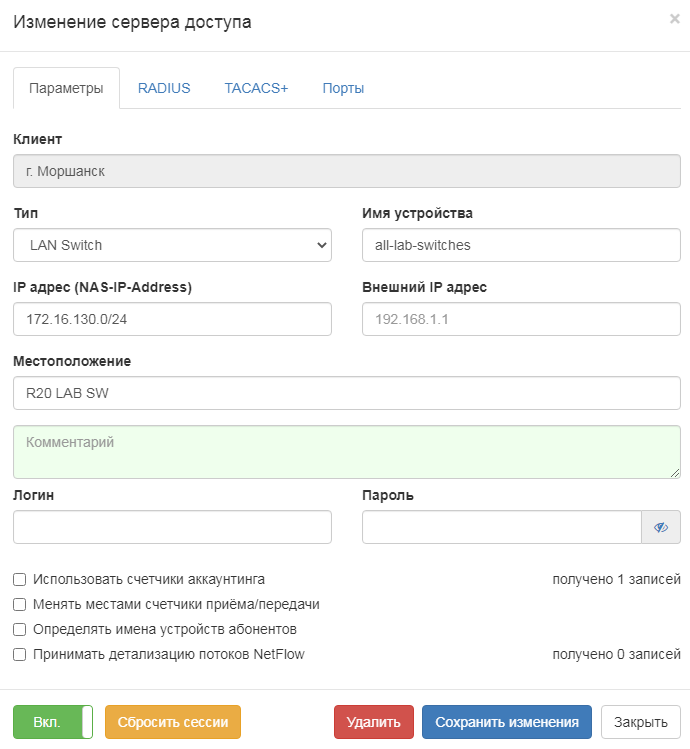

Значение параметра tacacsplus_key по умолчанию: secret secret. Изменение глобального ключа требует рестарта сервиса WNAM. Также вы можете можно переопределить ключ для конкретного NAS (сервера доступа). Он задаётся в третьей вкладке его настроек:Ключ задаётся во вкладке "TACACS+" в разделе "Конфигурация" → "Сервера доступа" при нажатии на кнопку "Создать сервер" (в случае создания сервера) или при нажатии левой кнопкой мыши на уже созданный сервер.

Изменение ключа для сервера доступа не требует перезапуска сервиса WNAM.

| Warning |

|---|

...

| Допустимо, |

...

| но не рекомендуется, указывать подсеть целиком при создании объекта "Сервер доступа". В этом случае все сетевые устройства (NAS) в этой сети смогут подключаться к серверу |

...

| и будут проходить в настройках и отчетности под одним идентификатором |

...

| . |

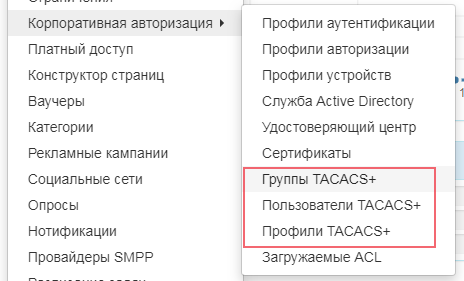

Дальнейшая конфигурация подсистемы TACACS+ подразумевает:

- Настройку настройку пользователей;

- Настройку настройку групп;

- Настройку настройку профилей;

- Настройку настройку связки с Active Directory , если требуется(при необходимости);

- тестирование и диагностика подключений.Тестирование и диагностику подключений

| Info |

|---|

Планируется к реализацииВ дальнейшем планируется реализация следующих функций:

|