Начиная с версии 1.6.3910 WNAM поддерживает взаимодействие с внешней службой сертификатов (PKI) по протоколу SCEP (Simple Certificate Enrollment Protocol) для самостоятельного выписывания пользователями цифровых сертификатов для авторизации EAP-TLS.

Данный сценарий применяется для безопасного допуска в корпоративную сеть устройств сотрудников, не находящихся под административным управлением заказчика (т.е. собственных). Обеспечение доступа производится при помощи портала самообслуживания. Таким образом в вашей сети появляется сервис BYOD (Bring Your Own Device) - возможность самостоятельной регистрации принесенных устройств в сети.

Последовательность подключения устройства в сеть такова:

- Пользователь приносит устройство в зону действия беспроводной сети. Сеть открытая, с портальной авторизацией, без доступа в Интернет. В примере: "Sign-On".

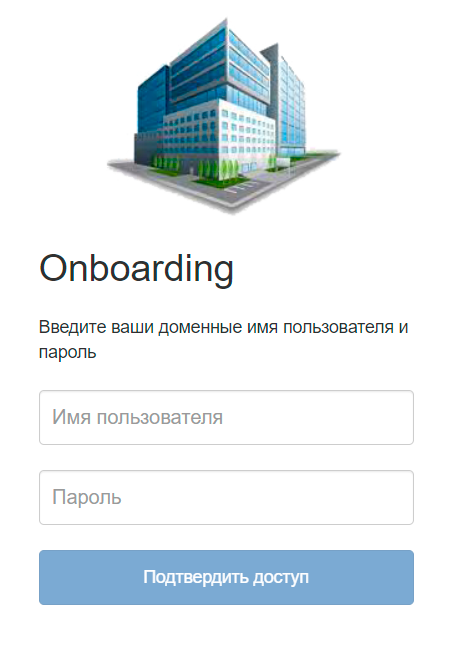

- При подключении к сети в браузере устройства открывается портал самообслуживания (onboarding-портал). Пользователь авторизуется при помощи доменной учётной записи.

- WNAM проверяет правильность пароля, членство учётной записи в заданной группе. В случае успеха пользователь перенаправляется на страницу создания сертификата.

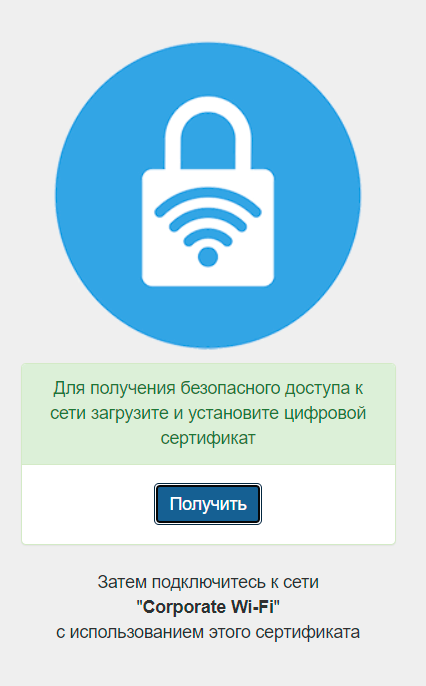

- Происходит создание сертификата путём запроса в корпоративную службу PKI по протоколу SCEP. В настоящее время поддерживается сервис NDES (Network Device Enrollment Service) от Microsoft Certification Authority - доменной службы MS PKI. Запрос выполняется сервером WNAM. В качестве данных для создаваемого сертификата передаются сведения об авторизованной учётной записи пользователя, полученные WNAM из MS Active Directory.

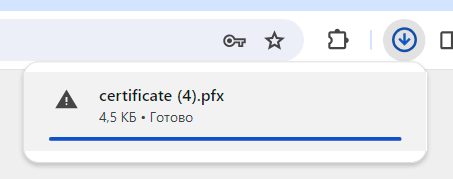

- Корпоративный СА на базе MS PKI выпускает сертификат, он передается в сервер WNAM, который помещает его вместе с приватным ключом в контейнер P12 (PFX) и отправляет в браузер пользователя.

- Пользователь устанавливает свой сертификат в локальное хранилище компьютера, добавляет сертификат удостоверяющего центра.

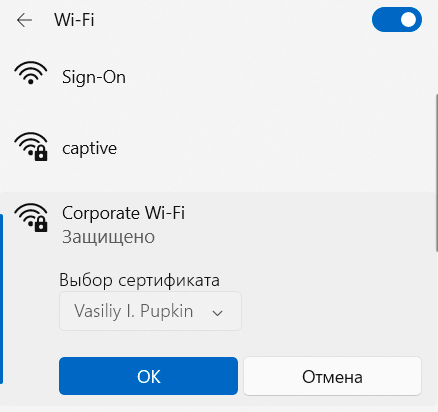

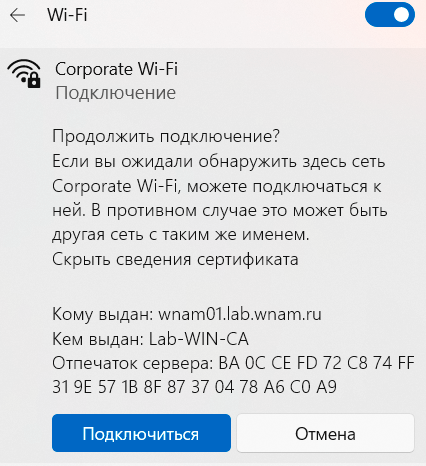

- Пользователь отключается от onboarding-сети и подключается к защищенной беспроводной сети (в примере: "Corporate Wi-Fi") либо к проводной сети предприятия. Сети защищены 802.1х.

- Пользователь проводит подключение к защищенной сети с использованием только что установленного сертификата.

Для настройки данного способа подключения устройств пользователей к сети вам необходимо:

- Провести настройку беспроводной сети с гостевой авторизацией

- Провести настройку корпоративной сети к 802.1х авторизацией

- Сделать соответствующие правила аутентификации (редирект на портал, проверка сертификата) и авторизации

- Настроить взаимодействие со службой каталога MS Active Directory с применением LDAPS и NTML-коннекторов

- Загрузить и установить сертификат корпоративного СА, запросить выпустить и установить сертификат сервера SERVER в Удостоверяющий центр сервера WNAM

- Настроить Microsoft CA, установить сервис NDES, настроить его, создать и выпустить корректный шаблон сертификата для NDES, выдать права служебному пользователю и т.п.

После того, как вы убедитесь, что гостевая и корпоративная авторизации в вашей системе функционируют в нормальном режиме, можно приступать к настройке BYOD.

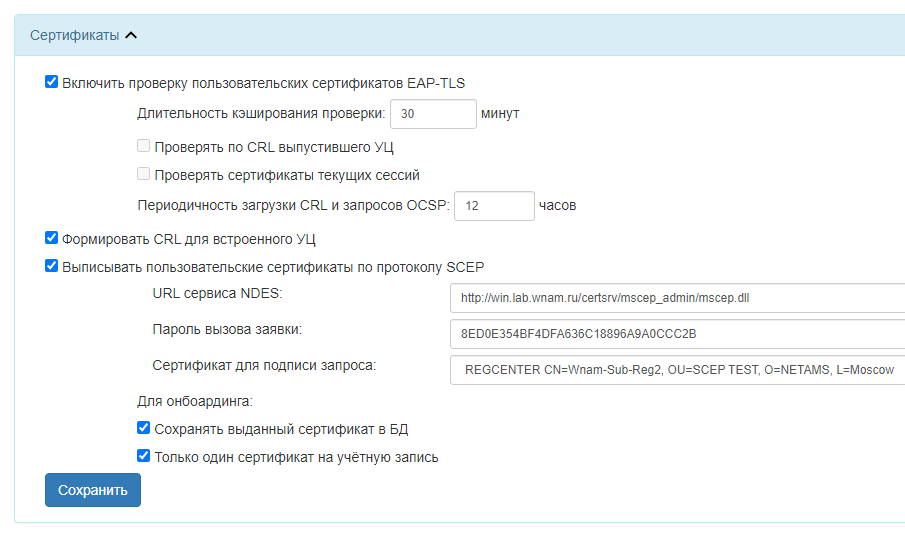

1. В разделе "Конфигурация-Корпоративная авторизация", блок "Сертификаты", укажите возможность применения протокола SCEP.

Укажите доступный вашему серверу WNAM путь до сервиса NDES (веб-коннектор). Настройте NDES так, чтобы он создал постоянный (не изменяемый бессрочный) пароль для вызова заявки. Выберите из всех доступных в встроенном в WNAM Удостоверяющем Центре сертификатов тот, при помощи которого будут формироваться заявки в NDES по протоколу SCEP. Внимание! Это должен быть сертификат, имеющий приватный ключ, и которому доверяет ваш MS PKI NDES сервис.

Протокол SCEP может быть использован как для самостоятельного создания сертификатов пользователями (онбоардинг), так и для подписывания запросов на сертификаты от имени администраторов WNAM в разделе "Конфигурация - Сертификаты".

Для онбоардинга вы можете предусмотреть сохранение выписываемых сертификатов (вместе с их приватными ключами) в БД системы WNAM; в этом случае администратор может в будущем вручную удалять, выгружать сертификаты/ключи/контейнеры в виде файлов, и передавать их пользователям. Внимание! При удалении из БД ("Конфигурация - Сертификаты") сертификата он не пропадает из службы сертификатов Microsoft CA и не отзывается оттуда. Если опция "Сохранять выданный сертификат в БД" не выбрана, создаваемый сертификат (с ключом) будет однократно доступен пользователю портала онбоардинга при его выписывании, и в дальнейшем будет числиться как выписанный в службе Microsoft CA, но его ключ будет потерян.

Если выбрана опция "Сохранять выданный сертификат в БД", то вы также можете установить лимит на один хранимый сертификат в БД, если выбрана опция "Только один сертификат на учётную запись". В этом случае при повторной попытке получения сертификата пользователем, если ранее выданный сертификат не истекает (осталось более 30 дней до срока его истечения), вместо запроса нового сертификата по SCEP у службы NDES пользователю будет выгружен ранее выданный ею сертификат. Проверка соответствия ведется по логину (адресу электронной почты) пользователя, взятому из LDAP-атрибута userPrincipalName.

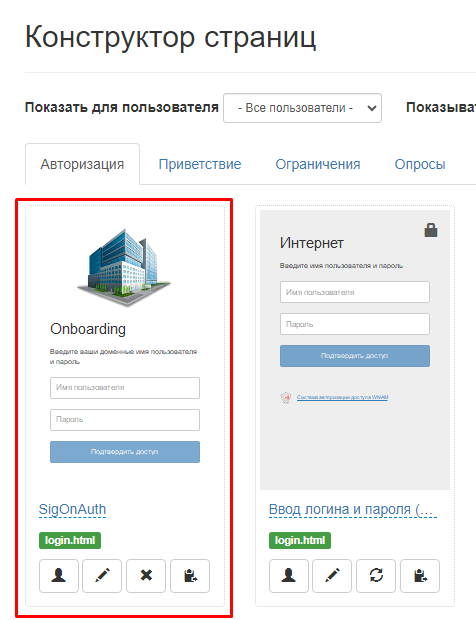

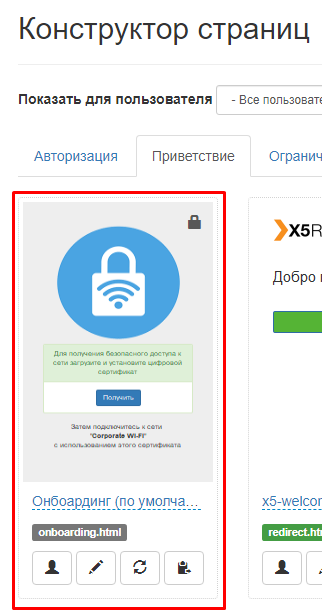

2. Создайте страницы авторизации типа "ввод логина и пароля" и приветствия типа "онбоардинг" в разделе "Конфигурация - Гостевая авторизация - Конструктор страниц". Вы можете поменять цветовое оформление, логотипы, надписи, а также указать имя корпоративной сети.

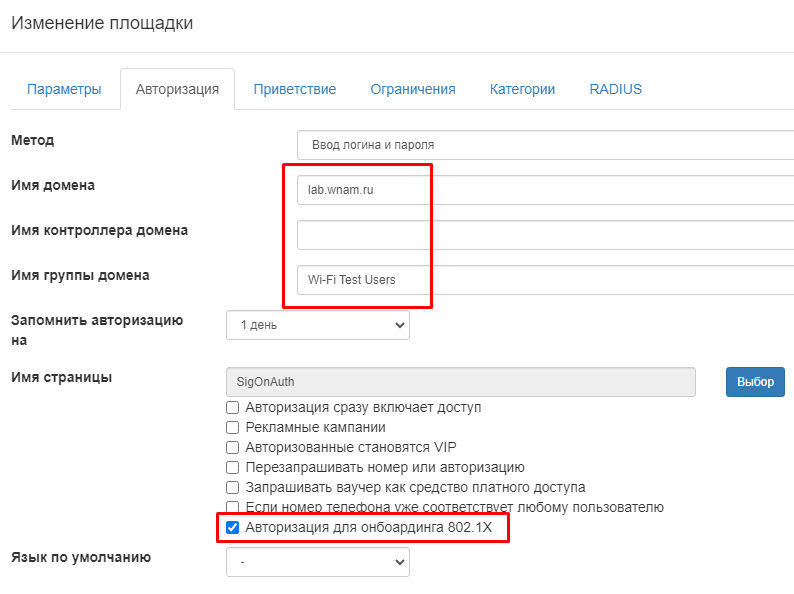

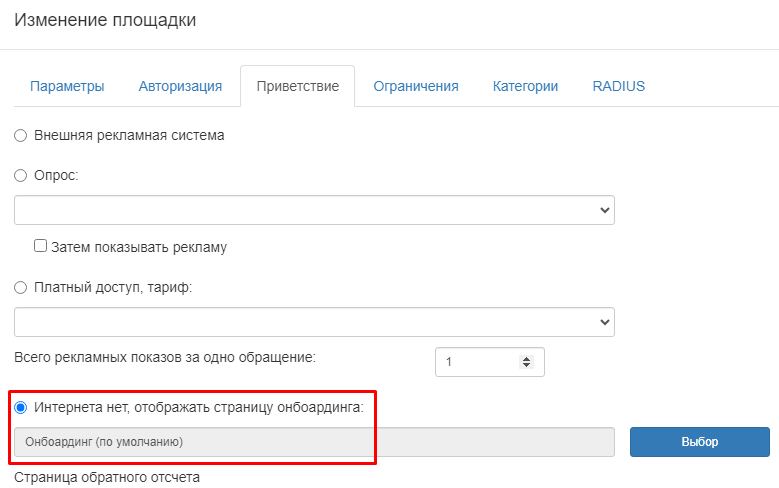

3. Для заданной площадки, на которую ссылается гостевая беспроводная сеть (сеть для онбоардинга), настройте параметры авторизации:

Выберите метод "ввод логина и пароля", укажите имя домена (из числа настроенных в "Конфигурация-Служба каталога", выберите название доменной группы, в которой обязан находиться пользователь, которому доступен онбоардинг. Это - обязательные параметры.

Указывать имя контроллера домена не следует.

Выберите соответствующий ранее созданный шаблон страницы авторизации, и поставьте чекбокс "Авторизация для онбоардинга 802.1X".

4. Для этой же площадки настройте правило приветствия - выбор страницы онбоардинга:

5. При подключении клиентского устройства к беспроводной сети происходит перенаправление на порта авторизации через доменную учетную запись:

Успешная попытка авторизации отображается в лог-файле wnam.log:

00:12:59.026 DEBUG [CaptivePortalController.java:1750] - postUserPass MAC=A0:29:42:6C:87:34, username='vpupkin', password_len=7, form=65b6617738a813346ddd3090

00:12:59.036 TRACE [ActiveDirectoryProfileManager.java:527] - loginAndGetUserGroups for vpupkin at lab.wnam.ru

00:12:59.352 DEBUG [ActiveDirectoryProfileManager.java:551] - loginAndGetUserGroups for vpupkin at lab.wnam.ru returned 2

00:12:59.353 DEBUG [ActiveDirectoryProfileManager.java:701] - adctool domain 'lab.wnam.ru' login check success: true

00:12:59.354 DEBUG [CaptivePortalController.java:1871] - Endpoint MAC: A0:29:42:6C:87:34, Username: vpupkin is AD-authenticated, proceed with onboarding

6. Пользователь направляется на страницу создания сертификата:

Если всё настроено корректно, сервер WNAM запрашивает сертификат у сервера NDES по протоколу SCEP (формируя публичный и приватный ключ, заполняя запрос на сертификат параметрами из Active Directory:

00:13:03.528 DEBUG [CustomerCertificateController.java:91] - certificate issue: ci: key=8c9364f5-0d28-4395-8e46-f0eaf4ada598, mac=A0:29:42:6C:87:34, server=10.130.129.1:80, ip=10.130.129.36, site_id=1, phone=, smscode=null, username: vpupkin

00:13:03.544 DEBUG [ActiveDirectoryProfileManager.java:489] - getDomainAttributes for vpupkin at lab.wnam.ru

00:13:03.585 DEBUG [ActiveDirectoryProfileManager.java:514] - getDomainAttributes for vpupkin at lab.wnam.ru returned 5

00:13:03.586 DEBUG [CustomerCertificateController.java:116] - domain request attributes of username: vpupkin, attr: telephoneNumber, value: [ ]

00:13:03.586 DEBUG [CustomerCertificateController.java:116] - domain request attributes of username: vpupkin, attr: description, value: [ ]

00:13:03.586 DEBUG [CustomerCertificateController.java:116] - domain request attributes of username: vpupkin, attr: distinguishedName, value: CN=Vasiliy I. Pupkin,OU=Wi-Fi Lab,DC=lab,DC=wnam,DC=ru

00:13:03.586 DEBUG [CustomerCertificateController.java:116] - domain request attributes of username: vpupkin, attr: cn, value: Vasiliy I. Pupkin

00:13:03.586 DEBUG [CustomerCertificateController.java:116] - domain request attributes of username: vpupkin, attr: userPrincipalName, value: vpupkin@lab.wnam.ru

Либо производится поиск и загрузка имеющегося сертификата:

00:13:03.588 DEBUG [CustomerCertificateController.java:148] - owner_certs: [1672555892123632422735573408639546087677362606, 1672555892131716619991937257677027282253775279]

00:13:03.588 DEBUG [CustomerCertificateController.java:152] - uc: '1672555892131716619991937257677027282253775279' Tue Jan 28 19:59:44 MSK 2025

00:13:03.589 DEBUG [CustomerCertificateController.java:172] - certificate issue for username: vpupkin, take existing certificate serial: '1672555892131716619991937257677027282253775279' for 'vpupkin@lab.wnam.ru'

В любом случае, пользователю предлагается сохранить и загрузить сертификат:

и затем установить его и переподключиться:

Внимание! В онбоардинг-сети ("Sign-On") не доступны никакие другие ресурсы, кроме сервера WNAM. По окончании процесса онбоардинга в WNAM не создаётся запись о гостевом устройства (запись "Пользователя" по МАС-адресу), не производится активация его доступа в интернет. По завершении выписывания сертификата пользователю остаётся только отключиться от этой сети.

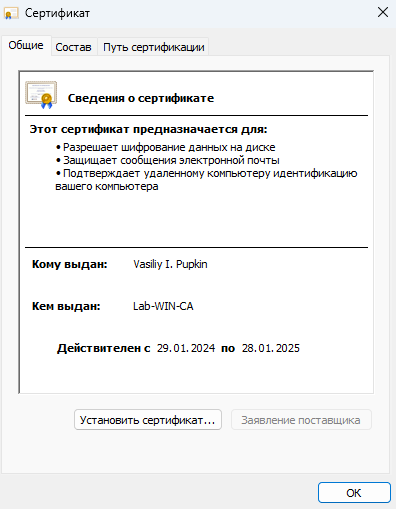

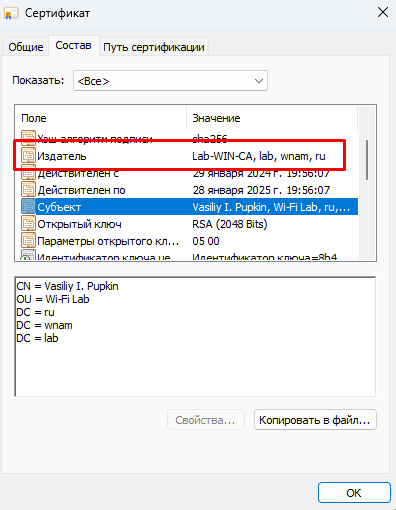

7. Пользователь открывает и устанавливает сертификат. Установка производится в локальное хранилище сертификатов пользователя. Пароль на контейнер: 123456. В контейнере находятся сертификат, приватный ключ, сертификат удостоверяющего центра.

Внимание! Сертификат выдается непосредственно самим удостоверяющим центром, не сервером WNAM. Последний лишь передаёт подписанные запросы в ваш Microsoft CA, и получает их безопасным способом.

Внимание! Полученный сертификат вместе с ключом распространяется в виде файла, и потенциально может быть передан на другие устройства, похищен и т.п. Для не-доменного компьютера не существует возможности сразу же поместить ключ сертификата в неизвлекаемое хранилище.

8. Пользователь проводит подключение к корпоративной сети с использованием этого сертификата:

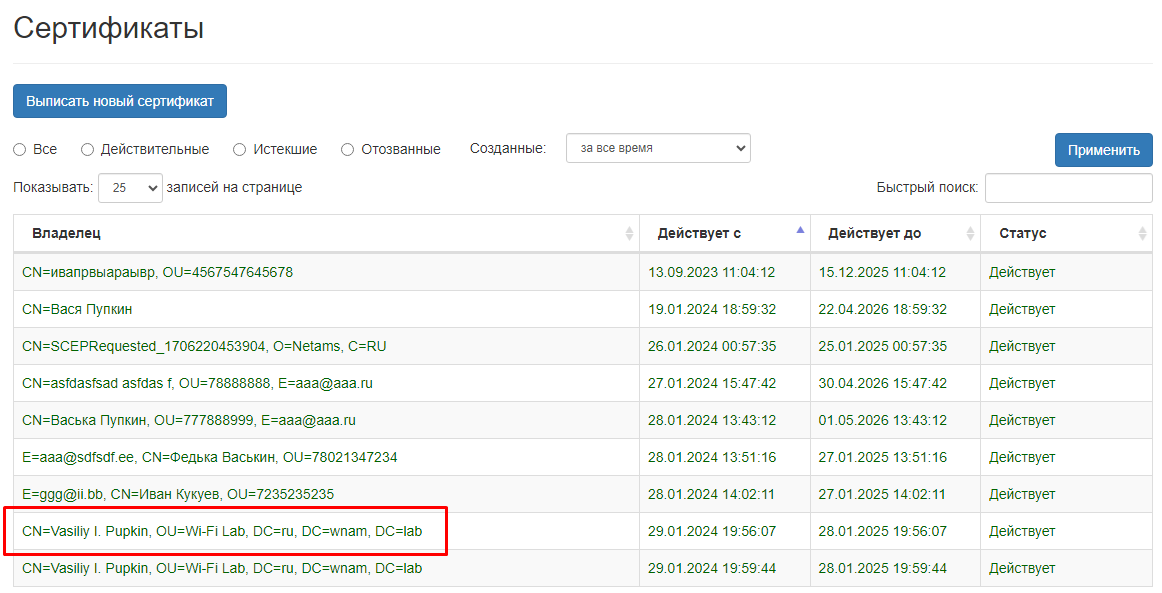

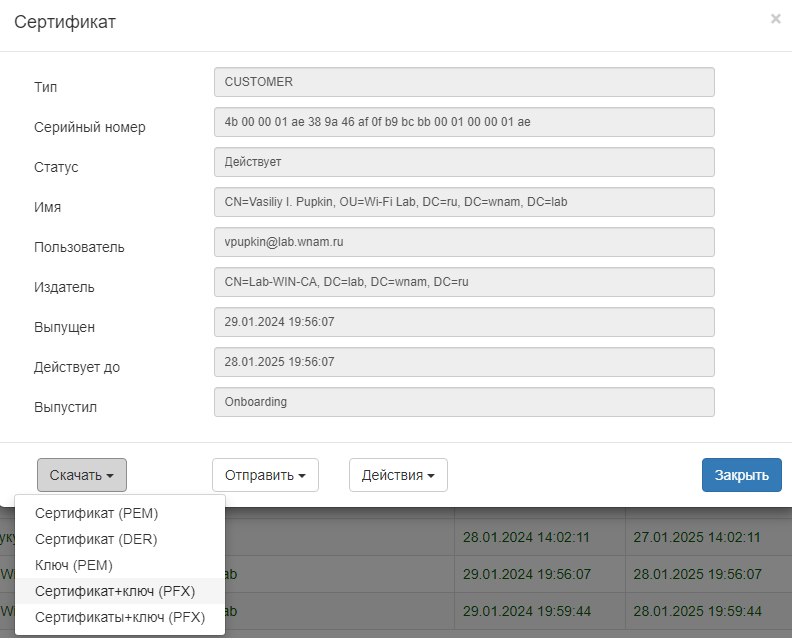

9. В списке пользовательских сертификатов в административном интерфейсе WNAM, если установлен режим сохранение выписанных по SCEP сертификатов в базу данных, выписанные сертификаты видно следующим образом:

Этот сертификат можно дополнительно выгрузить, и передать пользователю по почте, на флешке и т.п.

Ниже приведены два видео-ролика по процессу онбоардинга:

Создание сертификата: https://youtu.be/gHa_QX8tmjs

Подключение с использованием сертификата: https://youtu.be/bkzPgaV2a7g