При необходимости настройки политик для одного из следующих корпоративных сценариев:

- беспроводная ЛВС на одном контроллере Cisco;

- корпоративная сеть Corporate Wi-Fi, авторизация WPA2-Enterprise с проверкой по логину-паролю из Active Directory, допуск только членам группы Wi-Fi Users в VLAN 100;

- гостевая сеть Free Wi-Fi, открытая, авторизация по СМС-сообщениям с допуском в сеть Интернет,

в первую очередь необходимо настроить взаимодействие с Active Directory в соответствии с инструкцией настоящей документации (службы каталогов).

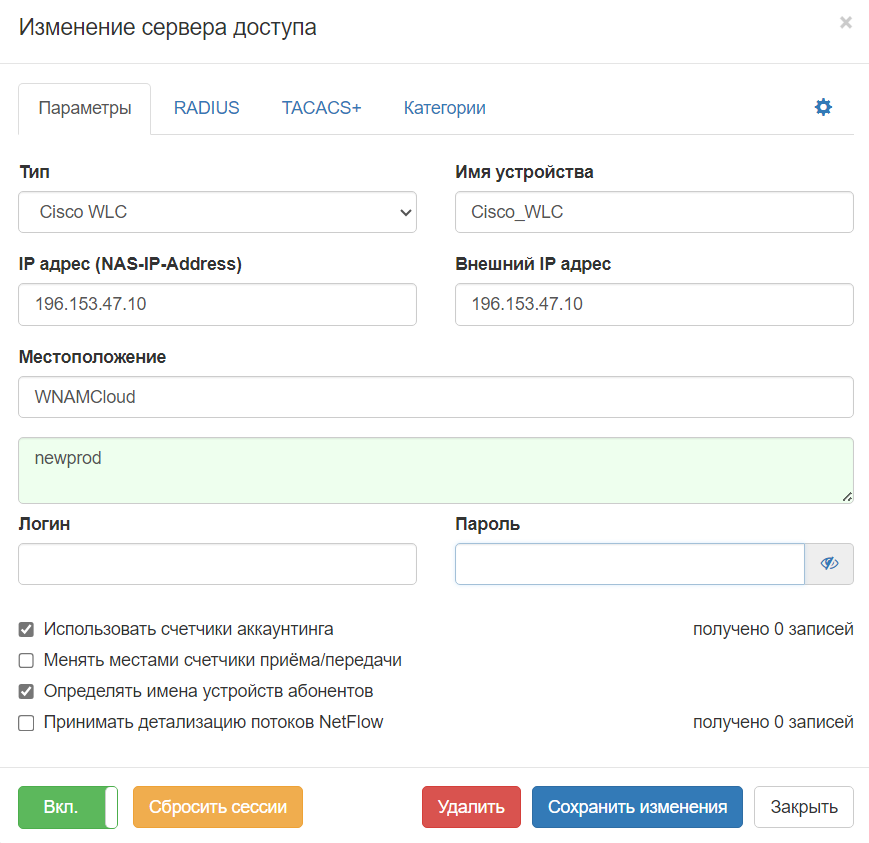

Затем необходимо настроить сервер доступа типа "Cisco WLC". Для этого следует перейти в раздел "Конфигурация" → "Сервера доступа" и в настройках сервера доступа выбрать вкладку "Параметры". В поле "Тип" выбрать сервер доступа Cisco WLC, а также имя устройства, местоположение и IP-адреса.

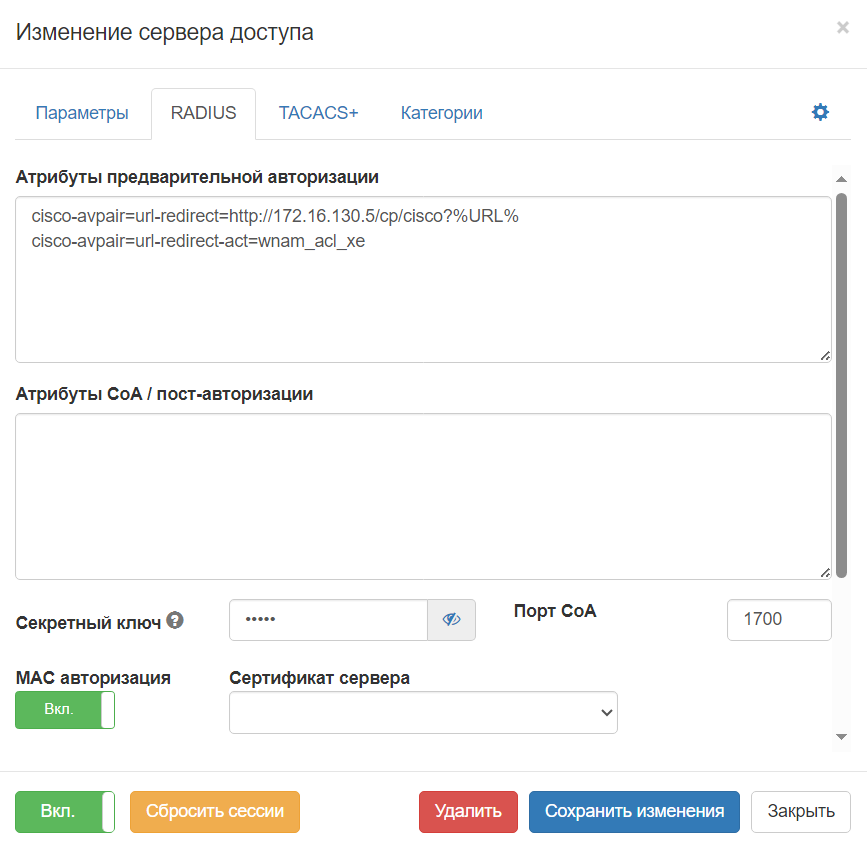

Обязательным является указание URL редиректа на портал авторизации и ACL для гостевого доступа. Эти настройки не будут применяться для корпоративного подключения. Для указания URL необходимо переключиться на вкладку "Radius" и в поле "Атрибуты предварительной авторизации" ввести адрес страницы авторизации.

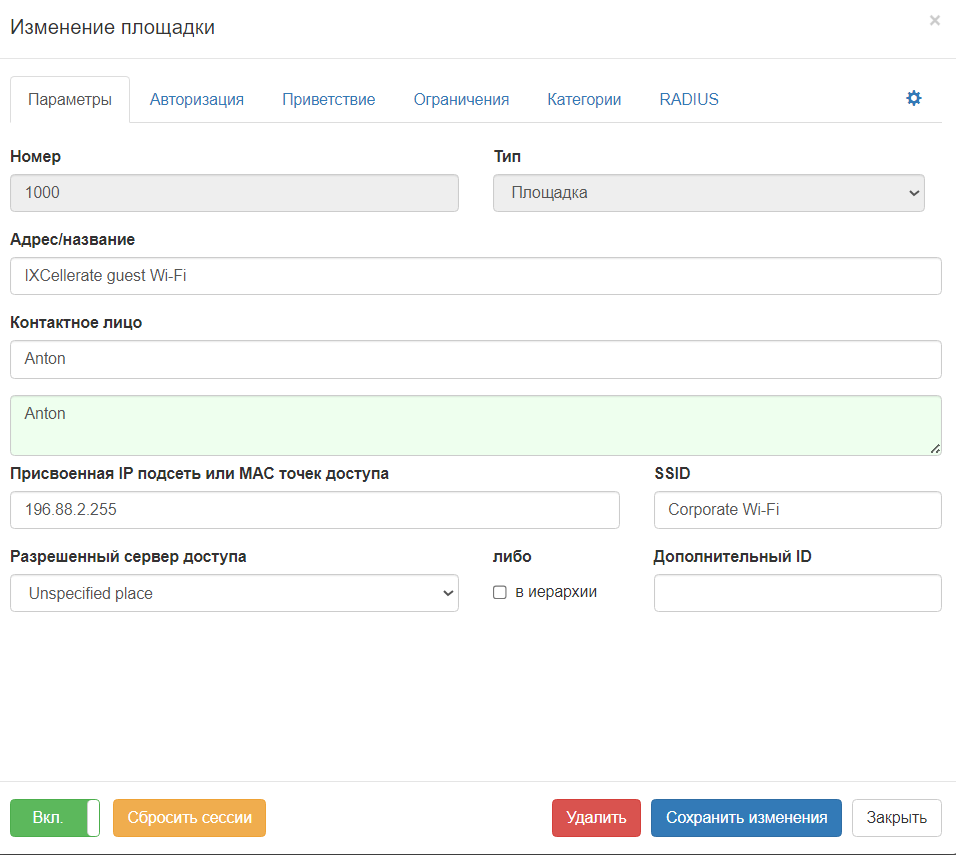

Затем необходимо настроить две записи о площадках. Принципиальным моментом является указание различных имен SSID на каждой из площадок. Также можно указать профиль сети WLAN в параметре "Дополнительный ID на сервере". Для этого следует перейти в раздел "Конфигурация" → "Площадки" и в настройках параметров площадки выбрать вкладку "Параметры", в которой следует ввести необходимые значения полей.

Также для работы авторизации с помощью СМС-сообщений (портальной) необходимо настроить СМС провайдера, внешний вид соответствующей страницы в конструкторе, и т.п. Работа с конструктором страниц подробно представлена в разделе "Конструктор страниц" настоящей документации.

После настройки СМС провайдера и требуемых страниц необходимо настроить профили аутентификации и авторизации для RADIUS-взаимодействия "WNAM-контроллер". Важно понимать, что портальная авторизация использует протокол PAP. Контроллер Cisco ожидает получить Access-Accept для следующих случаев:

- неизвестный/просроченный абонент (параметры в ответе для редиректа на портал и применения ACL);

- авторизованный абонент (тайм-аут сессии).

Если в сети используется контроллер любого другого вендора, то для неизвестного/просроченного абонента надо отправлять Access-Reject, а параметры ACL и URL портала устанавливаются в таком контроллере непосредственно в его настройках, а не приходят с RADIUS-сервера, как у Cisco.

Корпоративная авторизация использует протокол EAP/PEAP(MSCHAPv2) из набора сообщений Request-Challenge-Response, после которых следует Access-Accept с различными атрибутами сессии, в том числе MS-MPPE ключами шифрования данных в радио-канале

Таким образом, необходимо настроить три политики аутентификации и три политики авторизации (правила):

- Правило аутентификации №1:

Номер 10

Имя "WLC Portal"

SSID "Free Wi-Fi"

Метод PAP

Отмечено MAC адрес Не известен, Просрочен/не валиден

Результат Allow - Правило аутентификации №2:

Номер 20

Имя "WLC Pass"

SSID "Free Wi-Fi"

Метод PAP

Отмечено MAC адрес Известен и валиден

Результат Allow - Правило аутентификации №3:

Номер 30

Имя "AD сотрудники"

SSID "Corporate Wi-Fi"

Метод EAP-PEAP

Совпадение чекбокс Группа AD и выбрана группа "Wi-Fi Users"

Результат Allow - Правило авторизации №1:

Номер 10

Имя "WLC Portal Rule"

Результат аутентификации Allow и совпадение правила "WLC Portal"

Не создавать эндпоинт

Accept - Правило авторизации №2:

Номер 20

Имя "WLC Pass Rule"

Результат аутентификации Allow и совпадение правила "WLC Pass"

Добавить: Тэг или категорию в запись пользователя, Метку "портальный"

Accept - Правило авторизации №3:

Номер 30

Имя "AD сотрудники Rule"

Результат аутентификации Allow и совпадение правила "AD сотрудники"

VLAN ID номер 100

Учётную запись пользователя с MAC адресом

Добавить Тэг или категорию в запись пользователя, Имя правила авторизации

Accept

Таким образом логика работы системы будет следующей. При подключении к корпоративной сети срабатывают правила "AD сотрудники", проверка учетной записи по Active Directory, применение политики "AD сотрудники Rule", назначение VLAN, создание записи с МАС-адресом пользователя (с кодом авторизации "802.1х") .

В случае подключения к гостевой сети:

- первым этапом происходит срабатывание правила "WLC Portal" с назначением атрибутов редиректа, определенных в настройках "сервера доступа";

- портальная авторизация по СМС-сообщениям, в результате которой в "Пользователях" появляется запись с авторизованным МАС-адресом и кодом из СМС-сообщения;

- третьим этапом происходит срабатывание правила "WLC Pass" с назначением атрибутов ограничения скорости и длительности сессии.