Для реализации некоторых корпоративных сценариев аутентификации WNAM предлагает возможность получения, и проверки значения, некоторого LDAP-атрибута пользователя, взятого из Active Directory.

На основе этого можно строить семейство политик авторизации, в котором сравнивается значение AD-атрибута со значением, полученным в RADIUS-запросе, или заданным в самой политике. На основании такого сравнения принимается решение о (не)совпадении политики аутентификации, и как следствие - различная последующая логика работы подсистемы профилей.

Напомним, что в Windows Active Directory у любого объекта (но нас интересует объект типа "Пользователь") есть некоторый набор атрибутов. Они выглядят как пары "ключ-значение", причем значением может быть строка/число/дата/массив и т.п.

Набор возможных атрибутов определяется схемой Active Directory, которая может быть расширена либо администратором, либо при установке сложного ПО (например, Exchange).

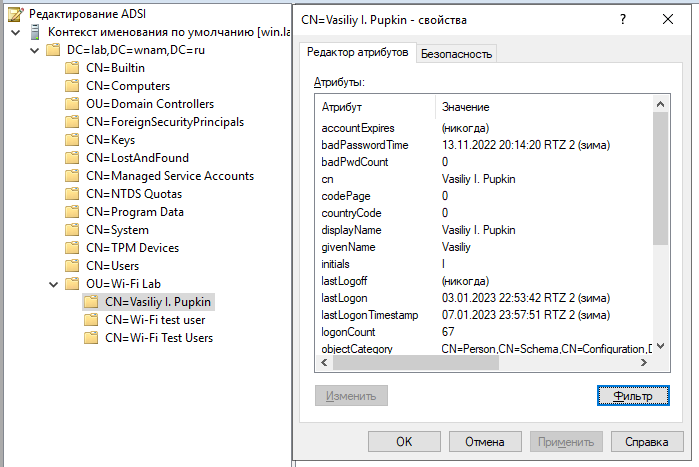

Атрибуты проще всего смотреть инструментом ADSI Editor:

Для того, чтобы использовать атрибуты при формировании политик аутентификации, вам необходимо выполнить следующие действия:

- Настроить взаимодействие с Active Directory

- Выбрать интересующие вас атрибуты

Настроить условия матчинга атрибута в правиле (правилах) аутентификации

Для примера мы сделаем два правила:

- совпадающее при условии, что запрашивающий доступ пользователь авторизовался в домене более 10 раз.

- совпадающее при условии, что в RADIUS-атрибуте "Cisco-AVPair-mdm-tlv-device-uid" в запросе пользователя значение совпадает с значением AD-атрибута extensionAttribute1

Для настройки взаимодействия обратитесь к этому разделу документации. Обратите внимание, что поддерживается только новый (через flask-сервис) способ.

Вы можете использовать:

- Только LDAP-взаимодействие. При этом проверка учетной записи (пароля) будет происходить по LDAP, т.е. вы должны применять РАР авторизацию (VPN) либо локальную базу данных учетных записей с учётками, совпадающими с доменными.

- LDAP и NTLM-взаимодействие. При этом проверка атрибута учетной записи будет происходить по LDAP, а проверка пароля при EAP-PEAP авторизации - по NTLM.

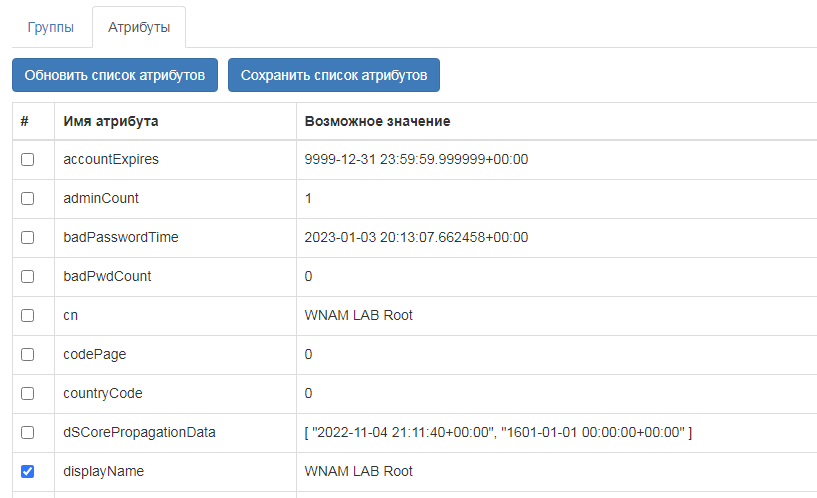

В любом случае, после окончания настройки взаимодействия вы должны при помощи какой-то учетной записи (она потом не используется, т.е. применяется разово) получить список атрибутов из AD:

и затем отметить интересующие вас (в примере: extensionAttribute1 и logonCount) чекбоксами, не забыв сохранить этот список.

Теперь следует перейти в настройки профилей аутентификации, и создать (клонировать) два новых профиля.

Правила сопоставления SSID, сервера доступа и т.п. настройте, как обычно.