Система WNAM позволяет проводить авторизацию пользователей по протоколу 802.1х при помощи машинной или пользовательской учетной записи. Оба метода в основном каcаются метода PEAP, то есть авторизации по домену ОС Windows/Active Directory.

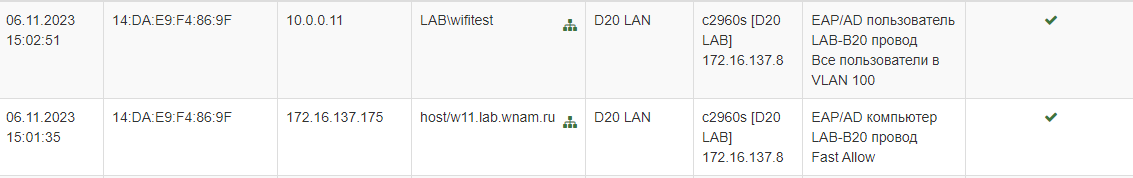

Машинная учетная запись - это запись типа "Компьютер" в домене, она автоматически создаётся в домене при вводе компьютера (рабочей станции) в домен. Учетная запись компьютера при авторизации выглядит как host/ИМЯКОМПЬЮТЕРА.полное.имя.домена.

Пользовательская учетная запись - это запись типа "Пользователь" в домене, она создаётся в домене администратором. Учетная запись пользователя при авторизации выглядит как имядомена\логин_пользователя или логин_пользователя@имядомена.

Типичный сценарий авторизации предусматривает следующую последовательность действий:

- Доменное сетевой устройство (ноутбук) при подключении к ЛВС проходит машинную авторизацию. В результате машинной авторизации при наличии верных учетных данных ноутбук оказывается в специальном сервисном VLAN, откуда доступны контроллер домена, обновления антивирусных баз, групповые политики и т.п. Всё это происходит автоматически без участия пользователя. NTLM-авторизация (т.е. PEAP-авторизация) происходит при помощи машинной доменной учетной записи.

- Если к сети подключается устройство не из домена, то оно не пройдет доменную авторизацию, но может пройти МАВ-авторизацию (если такой вариант настроен на сетевом оборудовании). В этом случае можно поместить устройство в другой карантинный VLAN, в котором нет доступа на внутренние ресурсы предприятия.

- После машинной авторизации доменный пользователь попытается пройти авторизацию на рабочей станции. Учетные данные такого пользователя (на вход в ОС Windows) проверяются контроллером домена, а затем наступает время пользовательской авторизации сетевого подключения по протоколу 802.1х.

- В этом случае в качестве учетных данных используются персональные данные пользователя домена, и проводится аналогичная РЕАР-авторизация. В результате пользовательскому сетевому соединению может быть назначена другая роль (например, другой VLAN). Роль может быть выбрана на основе членства учетной записи в доменной группе. Аналогично, при отсутствии верных учетных данных пользователю может быть назначен специальный карантинный VLAN, или отказано в доступе.

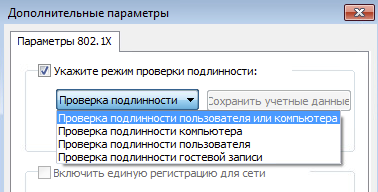

Выбор режима проверки подлинности при использовании авторизации пользователей при помощи протокола 802.1х представлен на рисунке ниже.

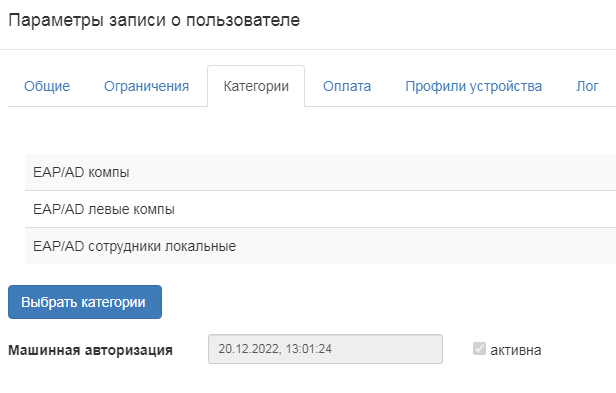

Система WNAM умеет определять, осуществляется ли в настоящий момент пользовательская или машинная авторизация, на основании чего позволяет сделать разные политики аутентификации. В результате машинной авторизации эндпонит (МАС-адрес устройства) помечается как "машинно-авторизованный". Данную запись можно увидеть в разделе "Пользователи" во вкладке "Категории".

Это позволяет делать дополнительные политики аутентификации, требующие предварительного прохождения машинной авторизации устройством. Дополнительные параметры профиля аутентификации можно установить включением чекбокса "предварительно машинно-авторизованный" в разделе "Категории" → "Правила аутентификации".

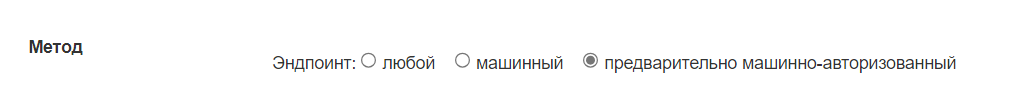

При проведении подключения по протоколу 802.1х анализируется тип эндпоинта, на основе чего можно настроить различные профили аутентификации:

- любой: не учитывается признак того, проводится пользовательская или машинная авторизация (вариант установлен по умолчанию);

- машинный: профиль совпадает, если текущая попытка авторизации относится к компьютеру (параметр Identity в ЕАР-запросе начинается с "host/");

- предварительно машинно-авторизованный: профиль совпадает, если текущая попытка авторизации относится к пользователю (параметр Identity в ЕАР-запросе не начинается с "host/"), и для данного эндпоинта (МАС-адреса) зафиксирована ранее успешная попытка машинной авторизации).

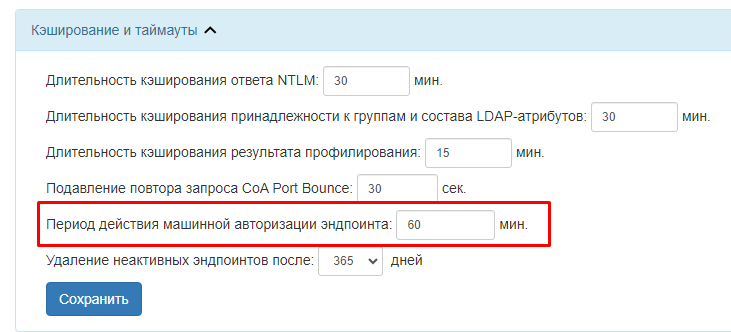

Длительность действия предварительной машинной авторизации задается в разделе "Конфигурация - Корпоративные настройки, Кэширование и таймауты":

Таким образом, на основе комбинации правил эндпоинта: машинной авторизации и пользовательской (машинно-авторизованной ранее), можно создать следующий корпоративный сценарий:

- доменные ноутбуки/рабочие станции получают доступ в сеть;

- доменные пользователи за доменными ноутбуками/рабочими станциями получают доступ в сеть;

- доменные пользователи за собственными ноутбуками/станциями получают доступ в сеть в другой VLAN (или не получают его вовсе);

- любые другие пользователи, сетевые устройства и т.п. получают доступ в сеть в другой VLAN (или не получают его вовсе).

Фактически, этим реализуется правило "анти-BYOD", повышающее информационную безопасность сети заказчика.