В некоторых случаях может потребоваться изменение некоторые тонких настроек, связанных с работой протокола RADIUS, проверками сертификатов при EAP-TLS и так далее. Для этого можно использовать раздел меню "Конфигурация" → "Дополнительные настройки", в котором изменить следующие параметры (все изменения требуют рестарта сервиса WNAM):

| Ключ | Значение по умолчанию | Описание |

|---|---|---|

| default_tls_type | TLSv1.2 | Поддерживаемый тип TLS протокола для EAP подключений. |

| check_cert_revocation | true | Включение проверки отозванности клиентских сертификатов в EAP-TLS - перенесено в раздел "Корпоративные настройки". |

| bclients | true | Включение функционала бизнес-клиентов. |

| subdivisions | false | Включение функционала подразделений. |

| hide_phones | false | Скрытие номера телефонов в таблице Пользователей (эндпоинтов) (полезно выставить в "true" при отсутствии гостевой авторизации в системе (работают только корпоративные подключения)). |

| tacacsplus_key | secret | Секретный ключ для взаимодействия с оборудованием по протоколу TACACS+. |

| radiusd_networks | 127.0.0.1,10.0.0.0/8, 172.16.0.0/12,192.168.0.0/16 | Допустимые сети RADIUS-клиентов для работы с сервером. |

| radiusd_secret | secret | Секретный ключ RADIUS-сервера. |

| radiusd_ignored_probers | Исключаемые при проверке RADIUS-авторизации логины проберов здоровья сервиса. Если используются автоматизированные периодические проверки RADIUS-сервера путем отправки ему запросов с некоторым тестовым User-Name, следует указать это имя (логин) в данном параметре. Если таких имен несколько, то следует перечислить их все через запятую. |

Для инсталляций, в которых площадки и сервера доступа распределены в некоторую иерархию, например, по географическом признаку, рекомендуется сделать следующее:

1. Переключить именование "Клиенты" на "Подразделения". Для этого установить значение дополнительных параметров следующим образом:

bclients = falsesubdivisions = true

2. Перезапустить сервис WNAM:

systemctl restart wnam

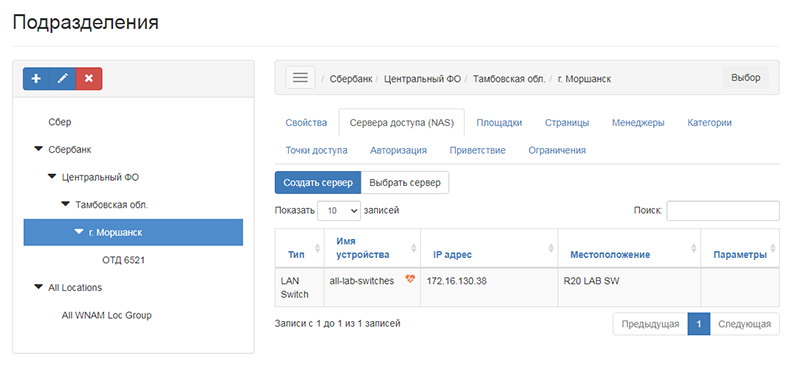

3. Настроить иерархию подразделений в меню "Конфигурация" → "Подразделения".

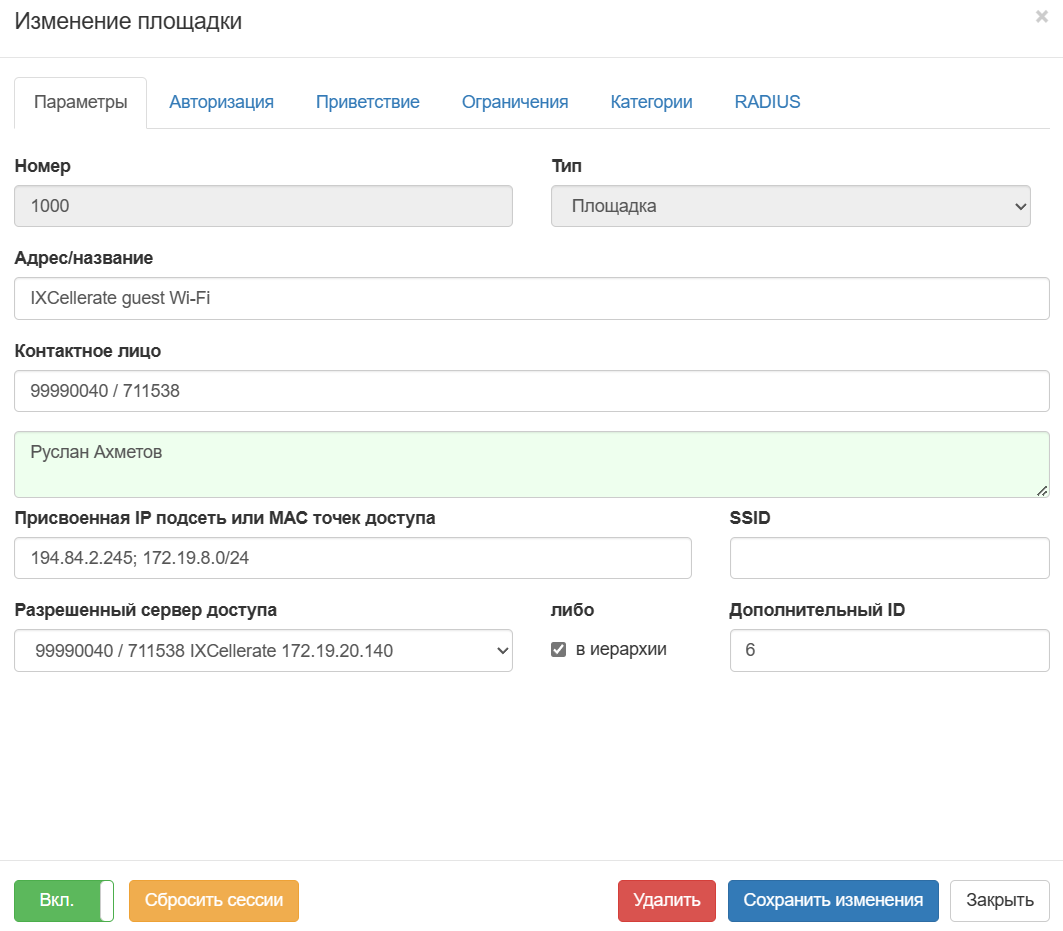

Необходимо добавить в каждое подразделение соответствующие им сервера доступа (коммутаторы, роутеры, контроллеры), а также добавить для каждого подразделения сущность "Площадка". При этом в настройках площадки в разделе "Конфигурация" → "Площадки" в параметрах "Присвоенная IP подсеть или МАС точек доступа", "Разрешенный сервер доступа" или "SSID" можно ничего не указывать. Главное, чтобы был установлен чекбокс "Разрешенный сервер доступа ... либо ... в иерархии".

В таком режиме система WNAM использует следующую логику определения площадки, на которой происходит подключение:

- определяется сервер доступа (NAS), который инициировал подключение и от которого пришел запрос;

- по найденному NAS определяется логическое "Подразделение" в иерархии, в котором этот NAS учитывается;

- используется первый объект типа "Площадка" для этого подразделения (поэтому рекомендуется иметь в каждом подразделении одну площадку);

- дальнейшие проверки политик аутентификации и правил ограничений выполняются с учетом настроек этой площадки;

- авторизованная сессия создается с идентификатором этой площадки, и происходит подсчет аккаунтинга для этой площадки (статистика в "отчетах").

Таким образом, можно настроить, например, MAB или 802.1Х авторизацию на нескольких коммутаторах локальной вычислительной сети (ЛВС), которые расположены в одном подразделении вашей компании, и обслуживают целиком одну площадку этого подразделения.

Подобная настройка имеет больший приоритет, чем ранее реализованный сценарий гостевого Wi-Fi доступа (один сервер доступа NAS на множество площадок).