Прежде, чем начинать настройку WNAM, и соответствующего беспроводного и проводного оборудования, вы должны внимательно изучить теорию работы протокола 802.1x.

Рекомендуем начать чтение с этих материалов:

Наш словарь

https://en.wikipedia.org/wiki/Extensible_Authentication_Protocol

https://en.wikipedia.org/wiki/Protected_Extensible_Authentication_Protocol

https://en.wikipedia.org/wiki/IEEE_802.1X

https://mrncciew.com/tag/eap-tls/

https://habr.com/ru/post/150179/

Затем изучите документацию для вашего оборудования. Например, для коммутаторов Cisco подходящий документ: https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst2960x/software/15-2_4_e/configurationguide/b_1524e_consolidated_2960x_cg/b_1524e_consolidated_2960x_cg_chapter_0101011.html , а для беспроводных контроллеров Cisco 9800 - этот: https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213919-configure-802-1x-authentication-on-catal.html

Необходимо отметить, что 802.1х - старый протокол, и его реализация давно отработана большинством производителей оборудования. Для клиентских устройств (смартфоны, ноутбуки) реализация суппликанта - ответной части - также хорошо проработана, и их настройка обычно не вызывает вопросов.

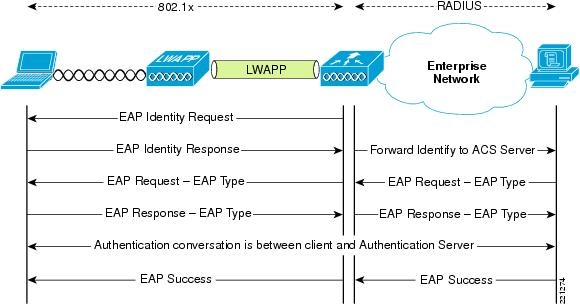

В общих чертах подключение абонента с использованием 802.1х выглядит следующим образом:

- Абонентское устройство подключается к сети (ассоциируется с точкой доступа или активирует порт коммутатора ЛВС)

- Абонентское устройство посредством протокола EAPOL сообщает точке доступа/коммутатору о том, что хочет выполнить 802.1х авторизацию

- В беспроводной среде точка доступа всего лишь пересылает данные на контроллер, который становится посредником между клиентом, и аутентификатором - сервером WNAM

- Контроллер БЛВС или коммутатор ЛВС инкапсулируют данные от клиента в протокол EAP, и далее в виде пакетов RADIUS передают их серверу авторизации WNAM

- Абонентское устройство устанавливает TLS-подключение с сервером WNAM внутри EAPOL-RADIUS туннеля. При этом обязательно используется сертификат RADIUS-сервера (который необходимо создать или установить в WNAM при его настройке). Если это не доверенный сертификат, абоненту будет предложено его принять к доверию.

- Для EAP-PEAP авторизации (по логину-паролю) у абонента нет сертификата; TLS-соединение при этом примерно такое же, как при работе браузера с веб-сервером.

- Для EAP-TLS авторизации (по сертификату) абонентский сертификат должен быть заранее загружен в устройство абонента, и помещен в "доверенные" или "личные". TLS-соединение при этом примерно такое же, как при работе с ЭЦП на токене, только алгоритмы используются не ГОСТ, а RSA.

- Для EAP-PEAP авторизации внутри TLS-туннеля организуется MSCHAP-авторизация, связанная с передачей хэшей пароля клиента, и хэша ответа. В принципе, MSCHAP недостаточно надежен сам по себе, но внутри TLS туннеля проблемы безопасности нет. Локально, или через контроллер домена, проверяются права абонента.

- Для EAP-TLS авторизации достаточно проверки действительности сертификата клиента. Дополнительных проверок (как в, например, EAP-TTLS) нет.

- На основе данных, имеющихся в сертификате, Active Directory и в соответствии с настроенными политиками и правилами WNAM принимает решение о допуске абонента в сеть, передаёт дополнительные RADIUS-атрибуты вроде VLAN ID, а также MPPE-ключи, которые используются, в том числе, для шифрования клиентского трафика в беспроводных сетях.

- WNAM отправляет RADIUS-ответ, контроллер или коммутатор допускают абонента в сеть, активируя порт и применяя ключи или атрибуты из ответа.

- Коммутатором или контроллером запускается RADIUS-аккаунтинг.