С использованием механизма "Категорий" вы можете можно реализовать сценарий политик аутентификации, если в вашей сети много серверов доступа разного типа, и они могут быть сгруппированы по какому-то признаку (важность, поддерживаемая функция, тип, вендор и т.п.).

Механизм работы с категориями основан на следующемследующих принципах:

...

- Создание "

...

- Типов категорий" -

...

- некоторых логических сущностей, своего рода "

...

- словарей". Словарь может быть

...

- "доступным" одному или нескольким типам объектов: серверу доступа, веб-странице конструктора, пользователю и т.п.

- В каждом типе создаются

...

- собственные категории - ключевые слова

...

- или "свойства" "словаря".

- Для сервера доступа (либо площадки

...

- и некоторых других объектов) из списка доступных

...

- серверу типов категорий чекбоксами

...

- отмечаются "активные" категории для данного сервера доступа

...

- . Таким способом серверу доступа назначаются некоторые свойства или тэги.

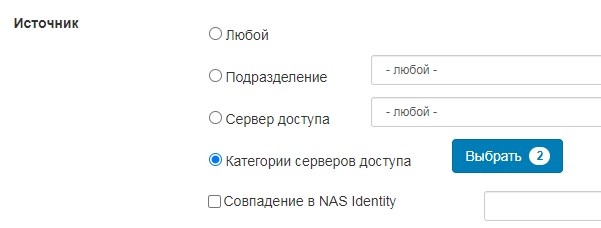

- В профилях

...

- аутентификаци, в разделе "Источник"

...

- можно указать совпадение сервера доступа не

...

- из предложенного списка, а соответствующего заданным вам категориям.

И типы Типы категорий, и а также сами категории , являются просто словами , и не несут никаких свойств, кроме собственного имени и той смысловой нагрузки, которую вы которая им придумаетезадается администратором.

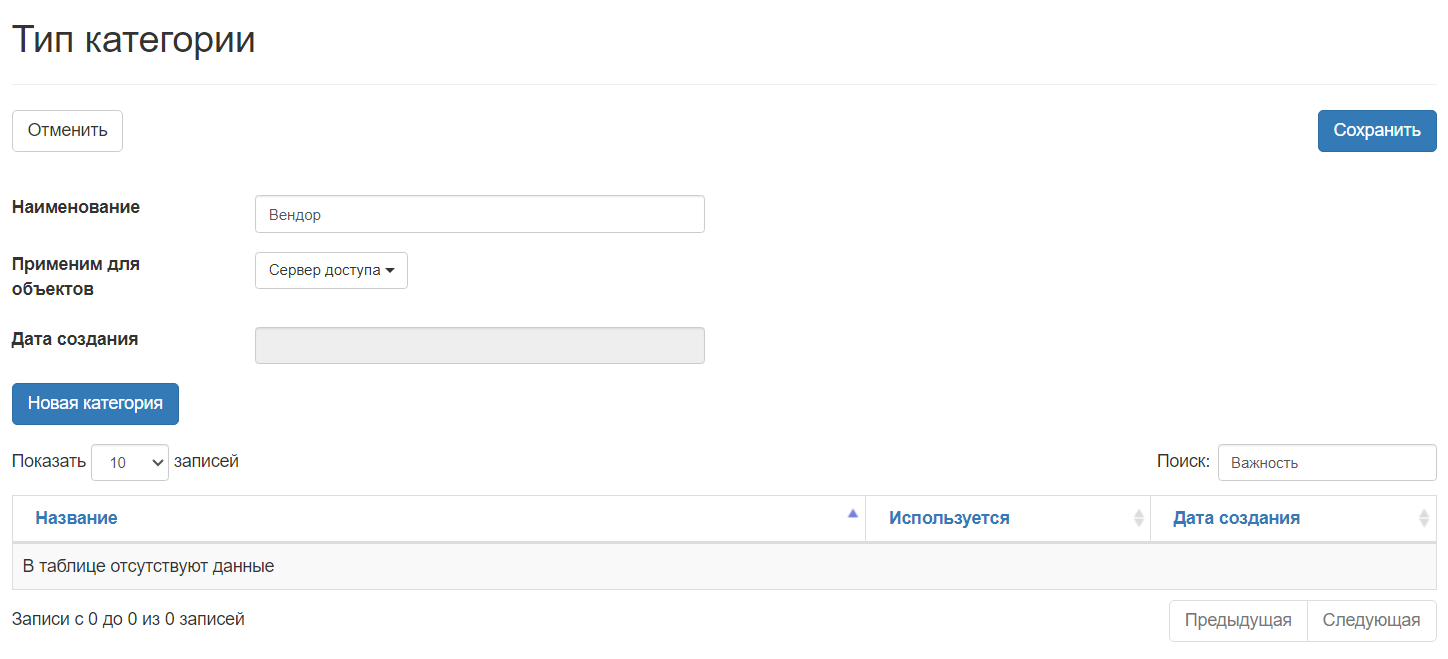

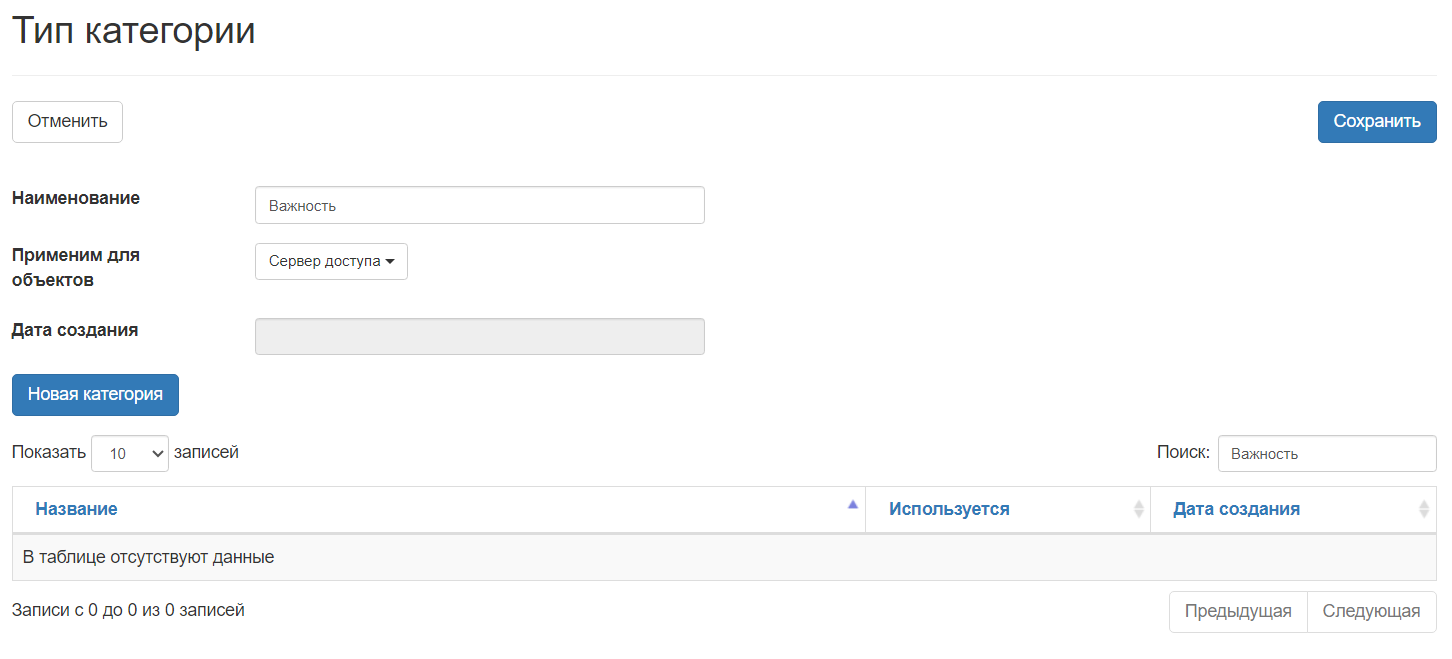

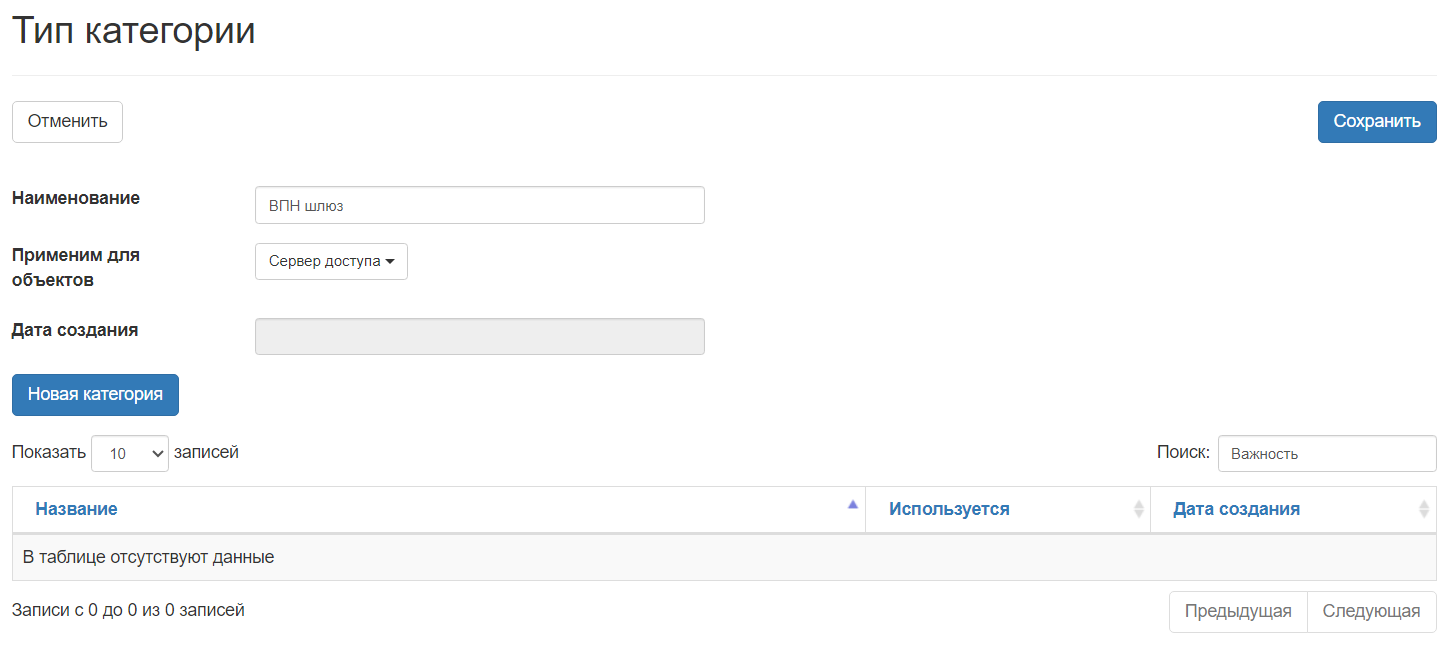

Для В качестве примера , создадим следующие три типа категорий с таким содержанием ("Конфигурация - Категории"):

содержанием, представленным на рисунках. Для создания типов категорий (в примере "Вендор", "Важность", "ВПН шлюз") следует перейти в раздел "Конфигурация" → "Категории" и заполнить поля соответствующим образом.

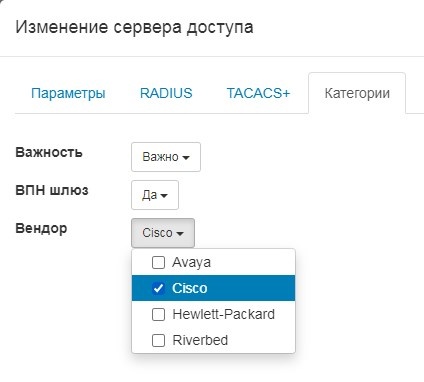

Затем для одного из серверов доступа настроим следует настроить принадлежность его к таким типам:типам, представленным на рисунке (раздел "Конфигурация" → "Сервера доступа" вкладка "Категории").

Таким образом мы объявляем, что данный сервер доступа это , происходит объявление данного сервера доступа как "важный VPN-шлюз типа Cisco".

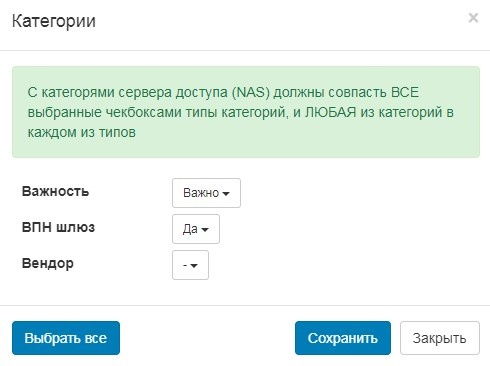

Теперь мы можем сделать После выполненных настроек можно создать профили аутентификации на основе любых комбинаций из созданных категорий:.

где выбрано:

(при Если выбраны категории, представленные на рисунке ниже, то при этой настройке правило совпадет только для серверов доступа типа "важный, и VPN шлюз", т.е. например, для настроенного нами ранее устройства, а также для любых NAS, в "категориях" которого установлены эти две )категории.

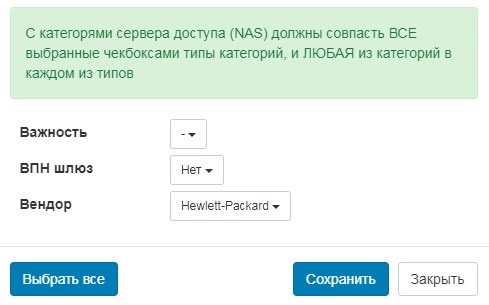

либо:

Если выбраны категории, представленные на рисунке ниже, то при этой настройке правило совпадет для любого сервера (совпадет любой сервер доступа, в "категориях" которого заданы "Hewlett-Packаrd" как вендор , и "нет" как принадлежность к VPN-типу).

Проверки по категориям серверов доступа в "Профилях аутентификации" применяются относительно того сервера доступа (NAS), откуда поступил RADIUS-запрос. Этот механизм матчинга (объединения правил) не использует "площадки", в том числе настроенные в "Подразделениях", но использует параметры SSID (для беспроводных сетей).

...