Для поддержки работы механизма сброса и обновления пользовательских сессий на сервере требуются , что требуется для корректной работы политик "Сакура", на необходимы дополнительные настройки WNAM 2 и NGate. Последний использует проприетарный способ, основанный на API вызове по HTTPS, защищенному TLS сертификатом с ГОСТ шифрованием, а не RADIUS CoA.

1. Генерация сертификата для взаимодействия с NGate по

...

TLS.

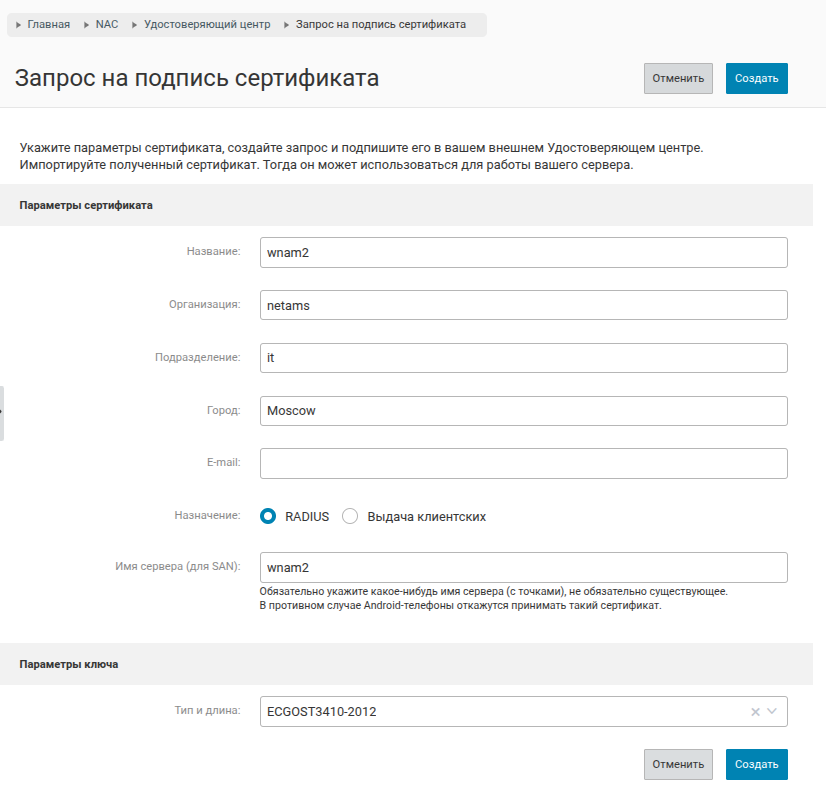

- Формируем запрос на сертификат в WNAM 2. Для этого заходим в раздел "NAC - Удостоверяющий центр - Запрос на подпись сертификата". Заполняем поля. Назначение ставим RADIUS, тип и длина ключа ECGOST3410-2012.

- На основе сформированного запроса выпустите сертификат в УЦ в котором вы выпускали сертификаты для внутреннего взаимодействия NGate. Если использовался встроенный УЦ , то сертификат можно выпустить через консоль сервера NGate с помощью утилиты ng-certcfg в меню , в меню Work with internal MC service - Node Managment Server Certificate - Sign request and Export certificate

- Добавить полученный сертификат на все ноды через консоль сервера NGate с помощью утилиты ng-certcfg в меню Work with internal MC service - API service certificate - Bind Node API Service certificate

- Импортировать сертификат УЦ который выпустил сертификат в WNAM.

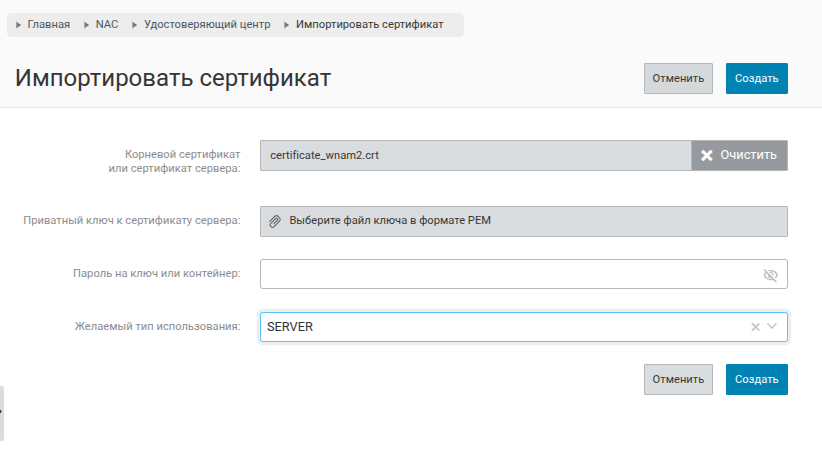

- Импортировать полученный сертификат в WNAM 2. Для этого заходим NAC - Удостоверяющий центр - Импортировать сертификат

2. Создание API токена NGate

- Для создания API токена воспользуйтесь инструкцией NGate https://cpdn.cryptopro.ru/content/ngate/admin-guide/source/03-quick-guide/task-api-tokens.html

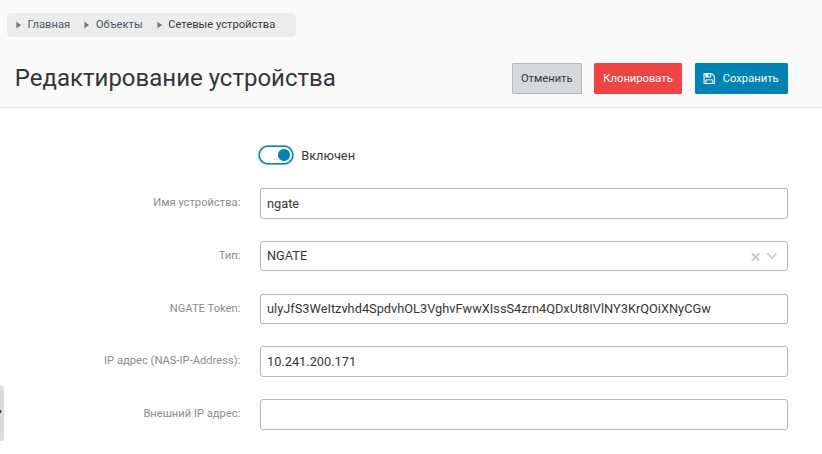

- Полученный токен вписать в поле NGATE Token сетевого устройства NGate

- Выберите тип устройства: VPN, и вендора: NGATE

3. Настройка RADIUS в NGate

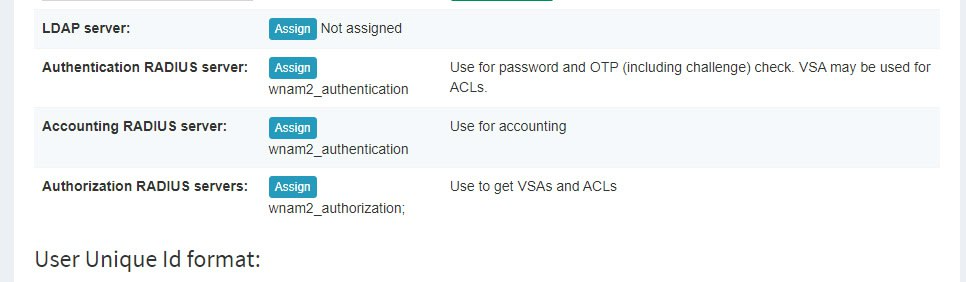

В Ngate NGate создать два RADIUS сервера, ссылающихся на одну ноду WNAM 2. Один в качестве сервера аутентификации, второй авторизации.

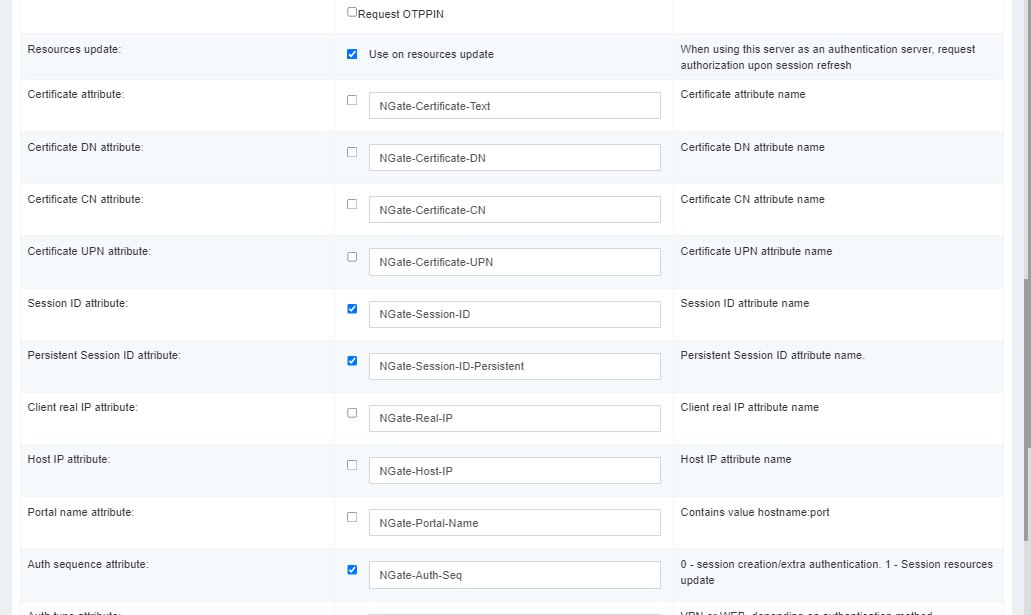

В настройках обеих radius обоих RADIUS серверов задать передачу трех дополнительных атрибутов: Ngate-Session-ID, Ngate-Session-ID-Persistent и Ngate-Auth-Seq. У сервера авторизации установить галку Resources update.

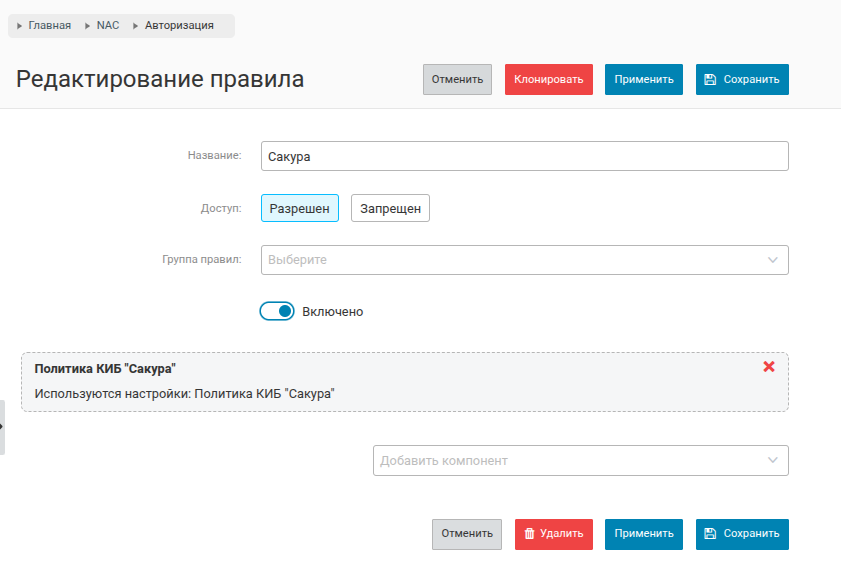

4. Создание правила авторизации с использованием политики Сакура.

Добавляем в результирующее правило авторизации компонент Политика КИБ "Сакура". Теперь при смене "Сакура-статуса" клиентского устройства, подключенного к NGate, WNAM 2 будет отправлять команду на обновление сессии ,и NGate получит новые RADIUS атрибуты.

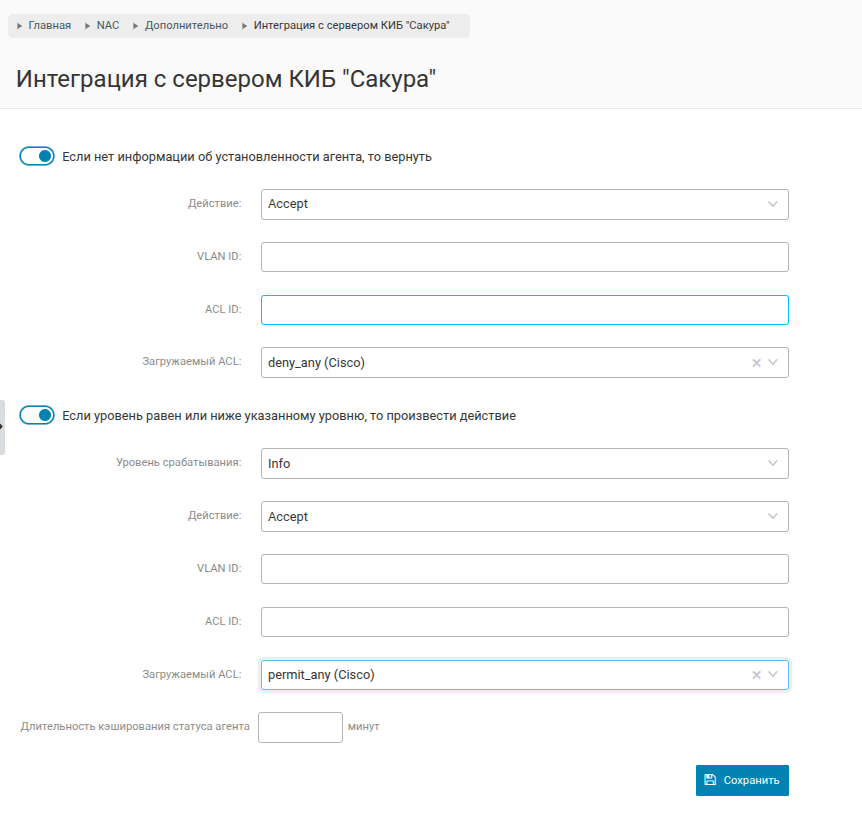

Задаем политики КИБ "Сакура" в NAC - Дополнительно - Интеграция с сервером КИБ "Сакура"

5. Тестирование работы взаимодействия WNAM и NGate

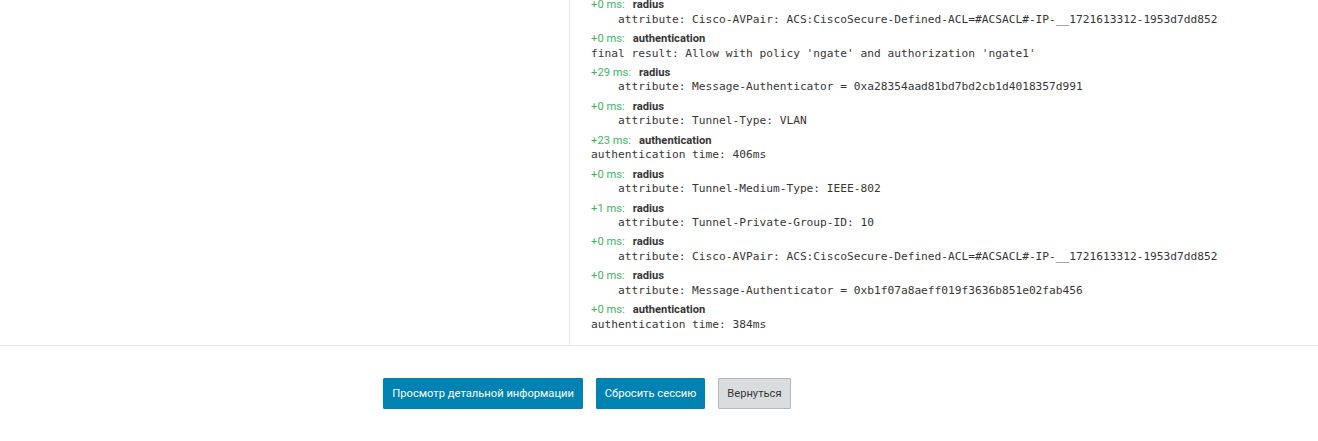

Для проверки механизма взаимодействия WNAM и NGate выберите работающую сессию Ngate в списке сессий radius и нажмите "Сбросить сессию":