...

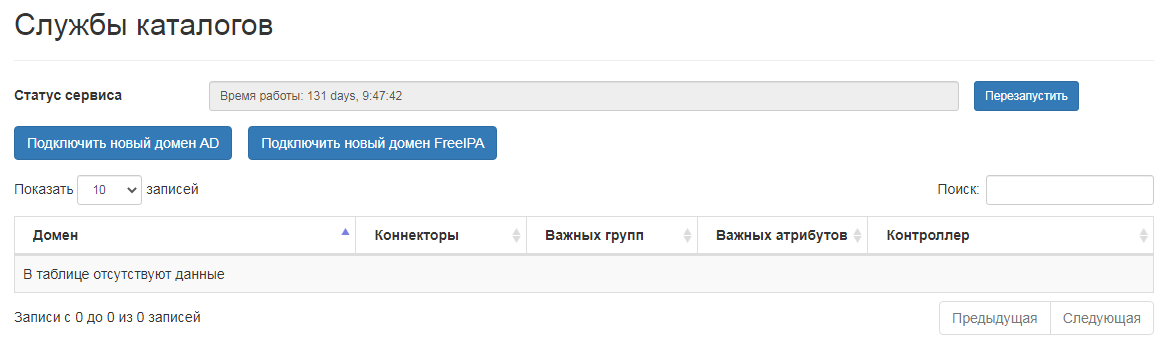

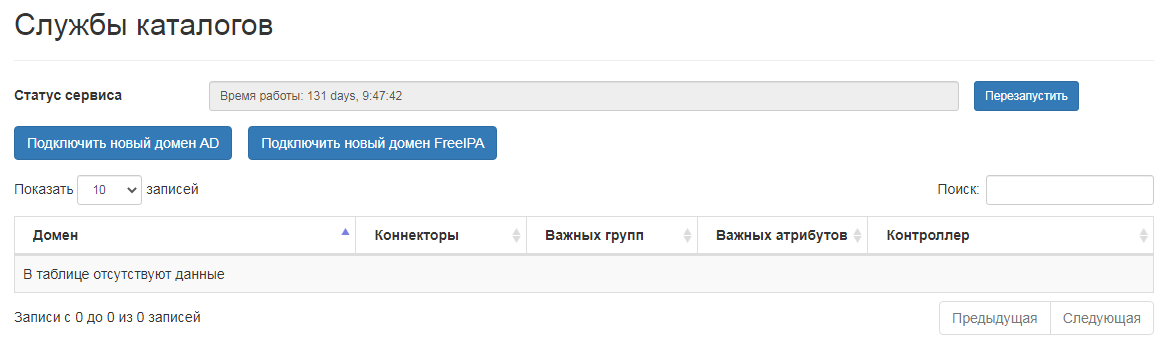

- Статус взаимодействия с интеграционной службой adctool с возможностью отправки команды на её перезапуск.

- Список подключенных доменов, с информацией:

- название домена

- для каждого из серверов кластера WNAM:

- типы и статус интеграционных сервисов сервисов (LDAPLDAPS, IPA/LDAP и NTLM-коннекторы);

- имя хоста WNAM

- число доменных групп, найденных и отмеченных к дальнейшему использованию в профилях аутентификации.

- имя подключенного контроллера домена

- дата и время последнего успешного обновления данных

При нажатии на кнопку "Подключить новый домен AD" будет открыто окно с вводом параметров:

| Warning |

|---|

| Необходимо указать, как минимум, имя домена и верные учетные данные администратора, который будет подключать сервер WNAM к домену (предпочтительнее с ролью доменного администратора). Вместо этого, вы можете попросить администратора вашего домена ActiveDirectory делегировать вашей собственной доменной учетной записи право создавать записи о компьютерах в домене. |

| Warning |

|---|

При использовании в качестве контроллера домена samba-dc в его настройках (smb.conf) нужно добавить опции: ntlm auth = mschapv2-and-ntlmv2-only (также можно использовать опции с более низкими требованиями к безопасности ntlm auth = ldap server require strong auth = allow_sasl_over_tls (также можно использовать опции с более низкими требованиями к безопасности ldap server require strong auth = no ) |

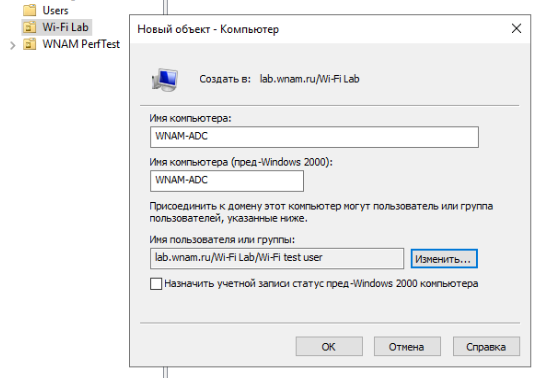

Подключение от имени обычного пользователя можно организовать так:

- В Active Directory в нужном OU администратором домена создаются две записи типа "Компьютер", например WNAM и WNAM-ADC (укажите верное имя вашего сервера)

- Он выдает права вашей учетной записи, через кнопку "Изменить"

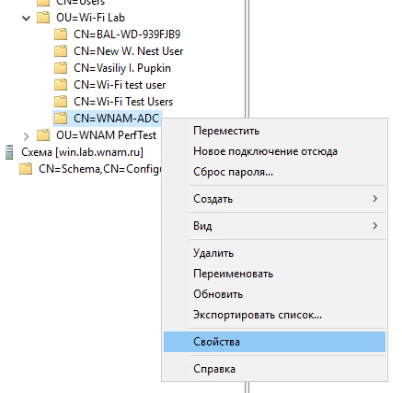

- Необходимо перейти в редактор атрибутов, ADSIedit.exe:

- Изменить LDAP-свойства объекта - только той учетной записи компьютера, которая имеет имя -ADC.

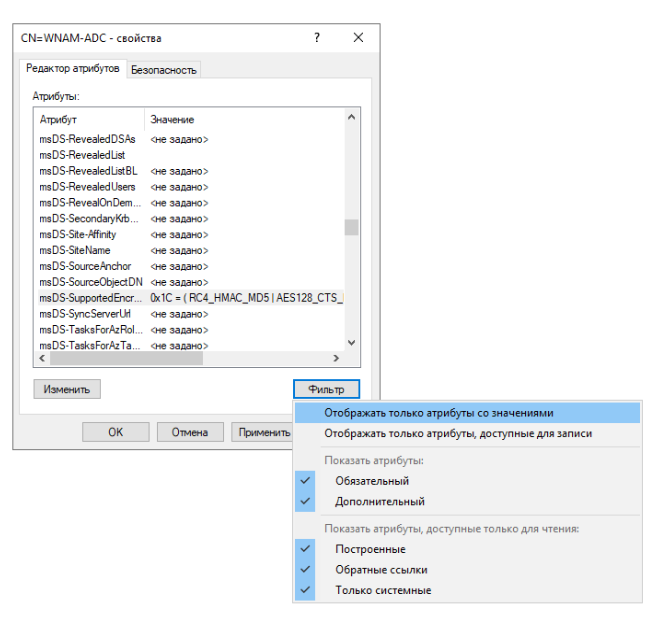

- Необходимо выбрать фильтр "Все атрибуты", убрав верхний чекбокс:

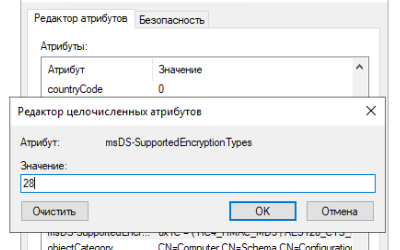

- Необходимо поменять значение у атрибута "msDS-SupportedEncryptionTypes" с "не задано" на 28 (или 24, чтобы не было RC4_):

- Необходимо сохранить изменения

Указанные учетные данные используются один раз, и не будут сохранены в дальнейшем. В результате подключения сервер WNAM будет введен в домен как обычная рабочая станция два раза:

- под собственным именем сервера, например, WNAM-15, для целей NTLM-взаимодействия (используя samba/winbind);

- под именем сервера с постфиксом "-ADC", например, WNAM-15-ADC, для целей LDAP-взаимодействия (используя python/ldap3).

| Warning |

|---|

Существует жесткое ограничение на NETBIOS-имя - 15 символов. Таким образом, с учетом добавления суффикса -ADC и исходному имени, его длина не может превышать 11 символов. Не называйте ваш сервер длинным (более 11) символов именем, в противном случае ADCTool не сможет выполнить подключение к домену. |

Обращаем внимание, что сервер WNAM будет введен в домен дважды, как две разные рабочие станции.

| Warning |

|---|

Для корректной работы LDAP-подключения необходимо, чтобы ваш контроллер домена поддерживал TLS-соединение по протоколу LDAP. Система WNAM не поддерживает подключение по LDAP без шифрования, т.к. он оно обязательно для создания машинной учётной записи. Для поддержки шифрования в канале LDAP необходимо включить на контроллере домена поддержку TLS, для чего на контроллер домена необходимо поместить SSL-сертификат с ключом. Для того, чтобы это сделать следует обратиться к документации вендора Майкрософт либо к более детальной инструкции. WNAM поддерживает одновременное взаимодействие с несколькими несвязанными доменами (мульти-домен). Для этого вам необходимо установить на сервер WNAM специальную библиотеку libwinbind-client.so (вручную, или скриптом upgrade-adctool.sh, либо она уже присутствует в эталонном образе виртуальной машины). Оба механизма взаимодействия используют надежную авторизацию, основанную на автоматически обновляемых Kerberos-тикетах. При проведении запросов к контроллеру домена применяется машинная авторизация вашего сервера WNAM и не используются служебные пользовательские учетные записи. Если вы отключите чекбокс "Использовать для PEAP/NTLM (samba)" при создании подключения, запустится только LDAP-коннектор. Этого достаточно, если вы делаете подключение для проверки доменных учетных данных при логине через TACACS+, в веб-интерфейс WNAM, для сопоставления с группами/атрибутами при EAP-TLS авторизации. Вы также можете указать, при необходимости, адрес вашего ближайшего LDAP-сервера, имя сайта Active Directory, если ваш домен очень большой и распределенный. Это позволит избежать ненужного поиска всех контроллеров в домене. Если NETBIOS-имя вашего домена отличается от первой части (до точки) полного названия домена, что может случаться, если ваш домен создавался очень давно, укажите его старое имя (рабочей группы). |

- Опционально вы можете задать:

- имя рабочей группы, если оно отличается от имени домена

- адрес LDAP-сервера, к которому проводить подключение (в противном случае будет выбран какой-то из рядомстоящих, по DNS-запросам)

- имя сайта AD, по умолчанию это Default-First-Site-Name (не путать с "веб сайтом", ничего общего)

- название OU, в который помещать создаваемы учетные записи компьютеров (либо они там предсозданы), в формате NETBIOS (т.е. как DOM/path/path/path)

- имена узлов (серверов WNAM), применяющихся для подключения. по умолчанию это `hostname` и `hostname`-ADC. под этими именами сервер WNAM будет виден в домене (как два компьютера). вы обязаны их переопределить, если проводите подключение одного WNAM/ADCTool к двум доменам, основному и дочернему (в пределах леса не может быть двух одинаковых имен компьютера). Важно: не используйте имена в lowercase (с буквами в нижнем регистре), делайте только в верхнем, это важно для LDAP-коннектора.

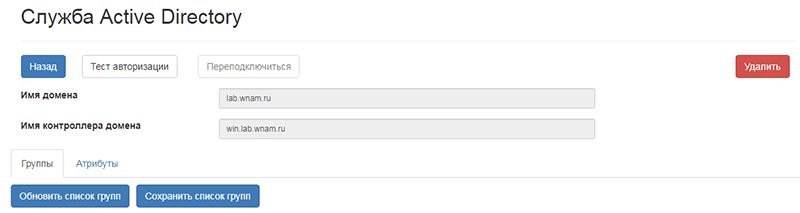

Если подключение к домену прошло успешно, в таблице будет отображена новая строка с информацией о статусе доменного подключения. При нажатии на строку правой левой кнопкой мыши открывается окно с информацией о группах домена и различных действиях с ним:

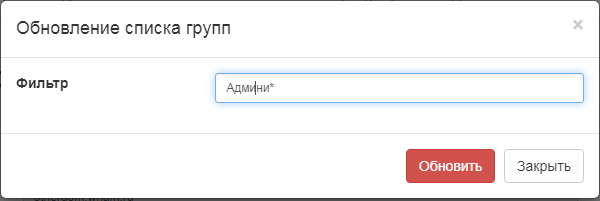

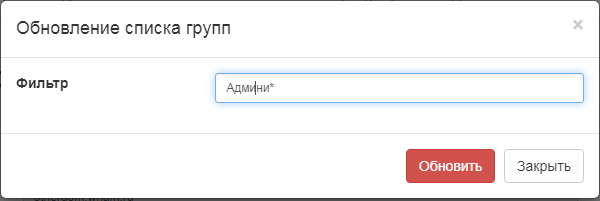

Список групп домена можно загрузить по кнопке "Обновить список групп". Для больших доменов можно воспользоваться фильтром:

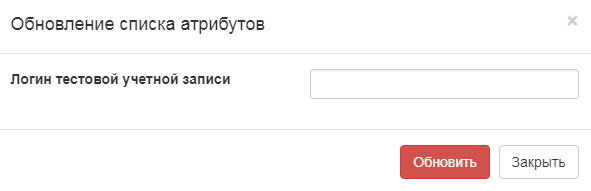

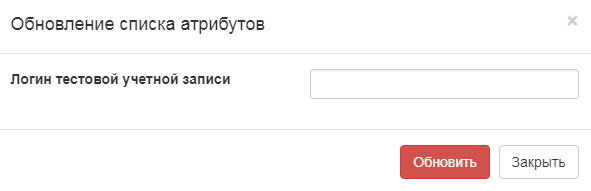

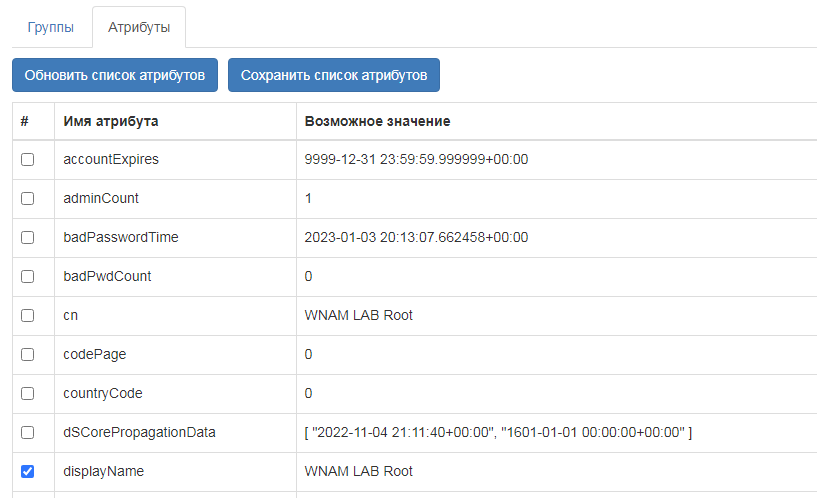

В полученном списке можно отметить интересующие группы чекбоксами и сохранить его. Отмеченные группы появляются в окнах выбора групп, например, в профилях аутентификации. Также можно загрузить список атрибутов LDAP-объекта типа "Пользователь", для этого следует воспользоваться вкладкой "Атрибуты" и кнопкой "Получить...":

Загрузив список атрибутов, следует отметить желаемые чекбоксами и сохранить:

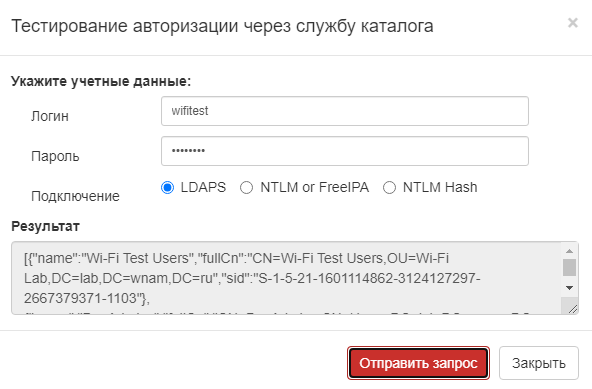

Также можно проверить работоспособность механизмов авторизации учетной записи по одному или другому протоколу с использованием пары "логин-пароль":

Если тестовая проверка прошла без ошибок, можно начать применять этот каталог (домен) в других настройках системы WNAM.

...