...

В свойствах каждого правила аутентификации задаётся результат: результирующее правило авторизации. Оно используется для назначения конкретных сетевых атрибутов доступа на финальном шаге проверки.

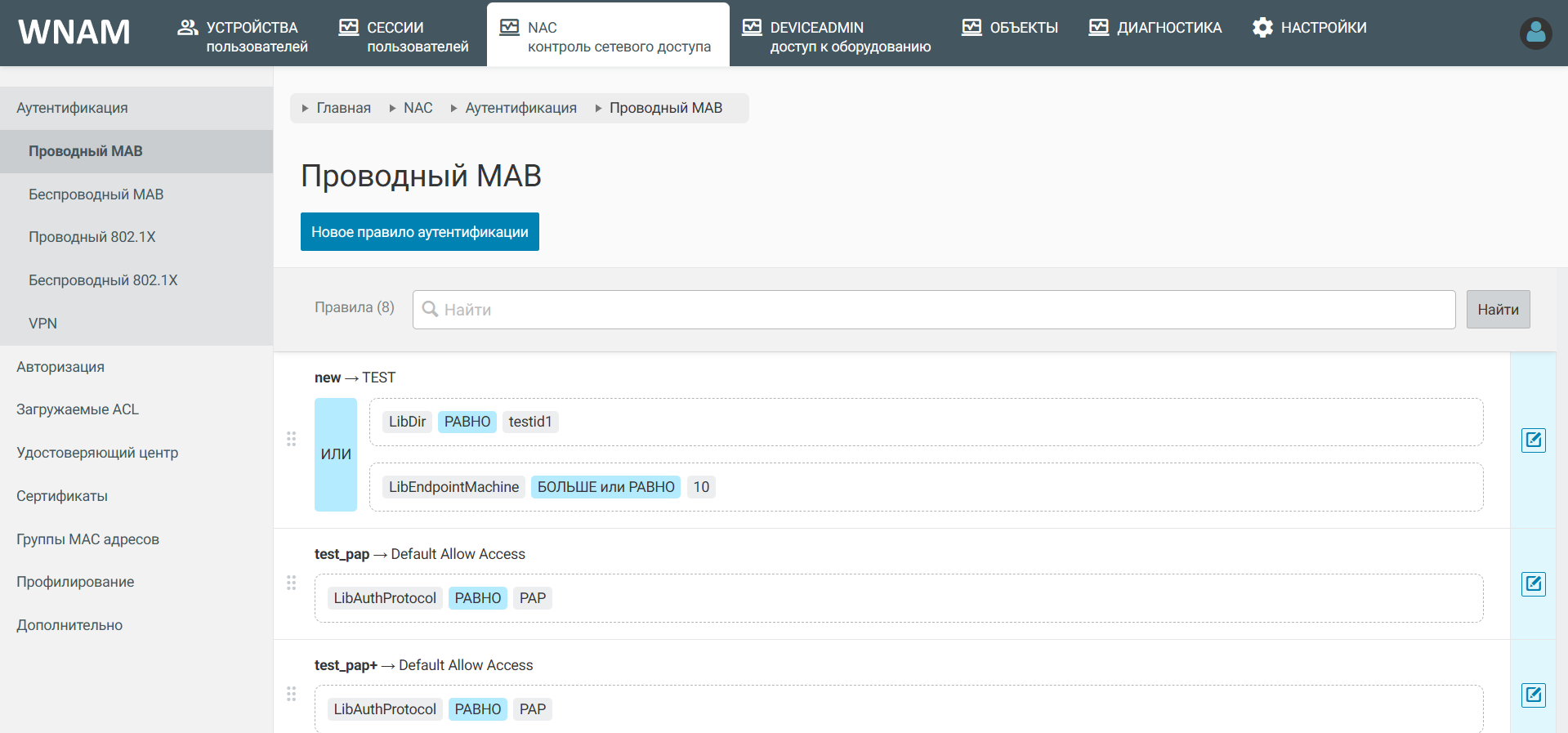

Создание и редактирование правил аутентификации

...

- Каждый блок может содержать те или иные условия и атрибуты аутентификации (например сетевое устройство, RADIUS атрибут, профилирование, служба каталогов и т.д.).

- В блоке может находится несколько условий в зависимости от потребности построения правил аутентификации.

- Несколько блоков можно сгруппировать в одно комплексное условия с операторами И/ИЛИ, тем самым позволяя построить комплекс условий.

Вы можете отредактировать необходимые параметры, клонировать правило, удалить его или сохранить изменения.

| Note |

|---|

| Методика создания/редактирования правил аутентификации проводного MAB (как в примере выше) идентична для прочих видов подключения (Проводной/беспроводной MAB, 802.1x, VPN). |

...

- По умолчанию: валидность сертификата, что подразумевает:

- Сертификат клиента выпущен доверенным удостоверяющим центром (присутствует в цепочке доверия, в разделе "NAC - Удостоверяющий центр")

- Сертификат клиента не истёк

- Сертификат клиента прошел базовую верификацию подписи

- Сертификат не отозван, если он был выпущен встроенным в WNAM 2 удостоверяющим центром

- Дополнительные критерии проверки:

- Сертификат не отозван, путём запроса (периодической выгрузки) списка отзывов CRL (Delta CRL), в том числе и с прокси-ресурса. Адреса расположения CRL берутся из выпускающего/корневого сертификата.

- Сертификат не отозван, путём запроса по протоколу OCSP. Адрес расположения OCSP-сервиса берется из выпускающего/корневого сертификата.

- В полях сертификата CN, SAN, DN присутствует либо отсутствует заданная строка

- Сертификат выпущен с применением конкретного шаблона (задан его OID)

- Сертификат выпущен конкретным удостоверяющим центром (совпадение по полю Issuer)

- Анализируется заданное поле сертификата (CN, SAN) либо атрибут запроса EAP-Identity. По его значению ведется поиск владельца сертификата в заданной службе каталога (домене). Проверяется статус действия учётной записи пользователя домена (не заблокирована ли и т.п.).

Правила работы с сертификатами

1. Основные параметры сертификатов

Сертификаты имеют следующие ключевые параметры:

CN (Common Name) – основное имя сертификата (например, доменное имя или имя пользователя).

Issuer (Издатель) – центр сертификации, который выдал сертификат.

SAN (Subject Alternative Name) – альтернативные имена, допустимые для использования сертификатом.

Серийный номер – уникальный идентификатор сертификата.

Срок действия – период, в течение которого сертификат является действительным.

Длина ключа – уровень криптографической защиты (например, 2048 бит).

2. Проверка сертификатов по различным полям

При выборе профиля можно задать фильтрацию по параметрам сертификата.

Для этого необходимо выбрать операцию "Равно" или "Содержит" и ввести искомое значение:

<value>

При выборе "Равно" регистр символов игнорируется.

Если SAN отсутствует в сертификате, фильтрация по этому параметру не выполнится.

Если сертификата нет, правило не выполняется в любом случае.

3. Использование NOT

Переключатель NOT позволяет изменить логику фильтрации.

Если NOT активирован, параметр сертификата не должен соответствовать заданному значению, чтобы правило выполнялось.

Пример:

Если выбрана фильтрация CN = example.com и активирован NOT, то правило будет выполнено, если сертификат имеет любой CN, кроме example.com