Начиная с версии 1.4.1391 система WNAM поддерживает работу с контроллером по новому механизму авторизации. Этот способ разработан компанией Cisco для взаимодействия контроллера с программным обеспечением Cisco ISE, но система WNAM полностью эмулирует поведение ISE в данной задаче. Документация по настройке контроллера и ISE доступна на сайте производителя.

Традиционный способ веб-авторизации на контроллере Cisco построен на основе:

- перехвата трафика новой веб-сессии контроллером и перенаправления пользователя на заданную на контроллере ссылку;

- авторизации на внешней системе (WNAM);

- перенаправления пользователя обратно на контроллер (на его виртуальный интерфейс);

- авторизации пользователя контроллером на RADIUS-сервере и перенаправления пользователя в сеть Интернет.

Этот механизм с точки зрения пользователя представляет собой цепочку редиректов, что отрицательно сказывается на восприятии сервиса пользователем. Этот метод также требует точной настройки DNS, SSL-сертификата. Иногда даже корректно авторизованный абонент перенаправляется на URL контроллера http://1.1.1.1/ и сессия на этом "застревает".

Для того, чтобы исключить эти дополнительные редиректы, новый метод CWA основан на следующем:

- при подключении устройства абонента к сети контроллером проводится RADIUS-запрос к серверу политики (WNAM) с целью получить ACL и URL перенаправления;

- проводится перехват трафика новой веб-сессии и перенаправление пользователя на полученную ссылку (без редиректа на контроллер);

- осуществляется авторизация на внешней системе (WNAM);

- по завершении авторизации система WNAM сообщает контроллеру по протоколу RADIUS CoA о необходимости повторной авторизации сессии пользователя;

- производится повторная авторизация пользователя контроллером на RADIUS-сервере и применение полученной политики "пропуска";

- система WNAM осуществляет перенаправление пользователя на заданную ссылку.

При этом, с точки зрения пользователя нет дополнительных редиректов и ассоциированных с этим проблем.

Для настройки CWA необходимо вначале настроить SSID, точки доступа, маршрутизацию, DHCP и протестировать обычный доступ в сеть Интернет без авторизации.

В приведенных ниже примерах используются следующие адреса:

- 172.16.130.13 - RADIUS-сервер системы WNAM;

- 172.16.130.5 порт 8080 - интерфейс администратора и абонента системы WNAM, а также RADIUS CoA сервер;

- 10.208.144.213 - контроллер Cisco vWLC с ПО версии 8.0.140.0;

- 10.208.148.0/24 - сеть для устройств беспроводных абонентов;

- SSID - tmp.

В данном случае сервер системы WNAM может использовать один адрес, т.е. оба компонента (веб-часть и RADIUS-сервер) размещены на одном сервере. Также IP-адреса, указанные в примере, должны быть заменены на собственные IP-адреса, соответствующие структуре используемой сети.

1. Настройка контроллера

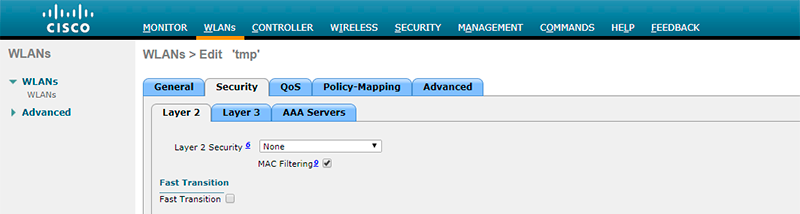

В первую очередь необходимо настроить SSID в режиме "без авторизации" и проверить, что беспроводной абонент имеет доступ в сеть Интернет, то есть работают радио-часть, DHCP, NAT, маршрутизация. Для готового и проверенного SSID необходимо настроить авторизацию. Безопасность L2 должна быть выключена (параметр "Layer 2 Security" необходимо перевести в режим "None"), но включен режим "Mac Filtering" установкой чекбокса. Данные настройки необходимо выполнить в интерфейсе администратора контроллера Cisco.

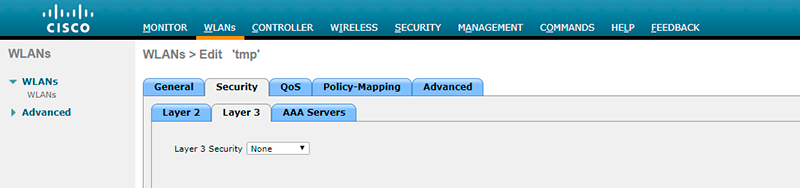

В режиме L3 также следует выключить параметр "Layer 3 Security" и не производить дополнительных настроек (никаких Web Auth).

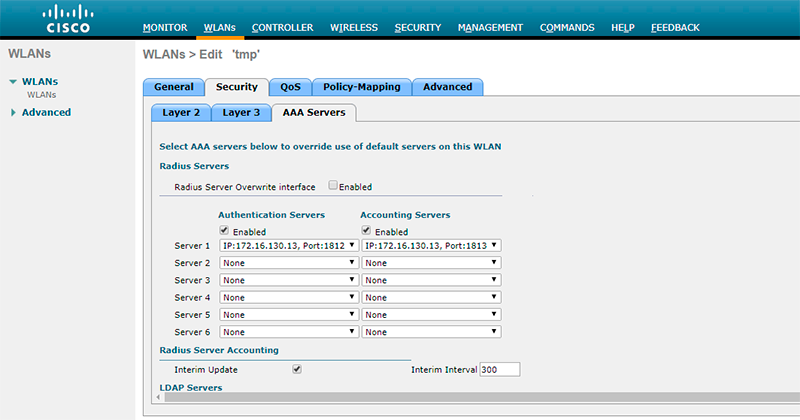

В настройках серверов "ААА Servers" контроллера необходимо указать адреса серверов авторизации и аккаунтинга (сервер системы WNAM), а также необходимо указать Interim Update (интервал времени между обновлениями счётчиков).

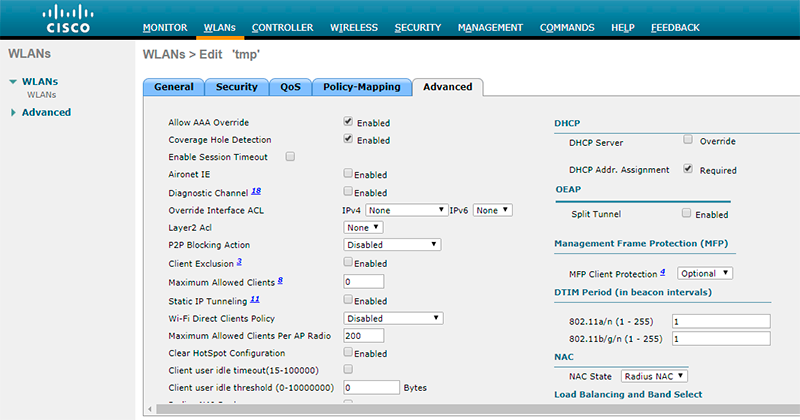

Во вкладке "Advanced" контроллера необходимо обязательно указаьб три параметра:

- Allow AAA Override;

- DHCP address assignment - Required;

- NAC State: RADIUS NAC (или ISE NAC).

Обязательно следует выключить чекбокс "Client Exclusion".

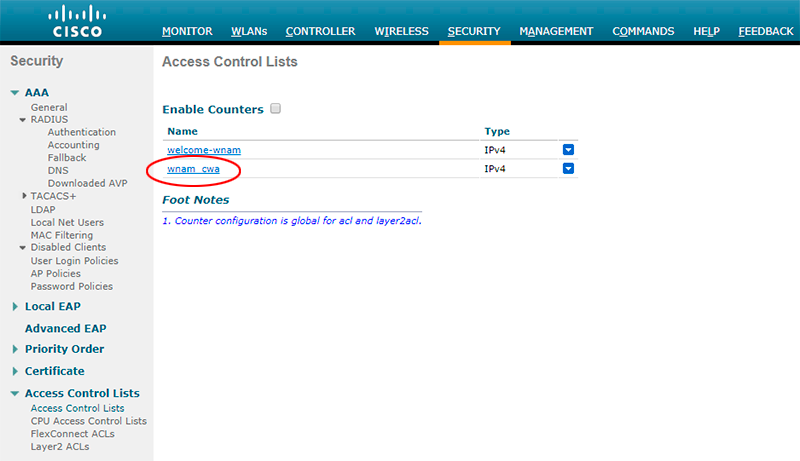

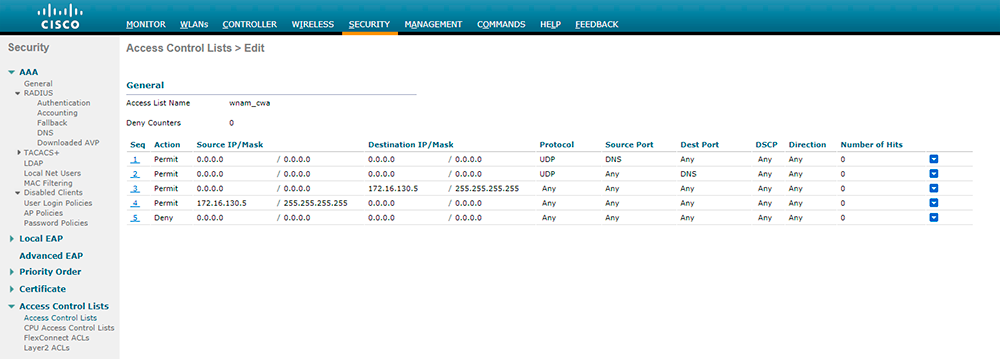

Затем необходимо создать ACL (список доступа), разрешающий доступ к серверу системы WNAM до авторизации. Необходимо запомнить имя ACL (в примере используется имя "wnam_cwa").

В списке правил в ACL необходимо разрешить трафик до сервера авторизации и обратно, а также DNS-трафик. Это позволит получать абонентскому устройству доступ до портала авторизации и до DNS-серверов в то время, пока основной доступ в сеть Интернет ещё запрещён. Можно сделать более тонкие (узкие) настройки ограничений.

Настраивать ACL в разделе "Access Control Lists" можно только в том случае, если используется конфигурация с централизованным пропуском трафика (т.е. через контроллер).

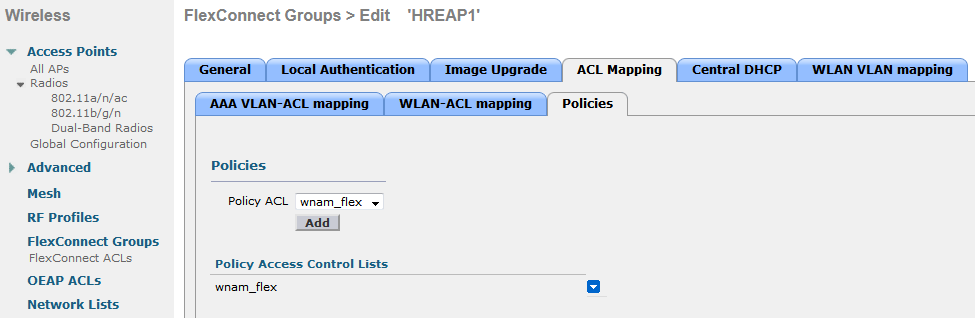

Если трафик коммутируется локально точками доступа, которые находятся в режиме FlexConnect, необходимо создать лист wnam_cwa в разделе "FlexConnect ACLs". Затем необходимо загрузить этот ACL на точку доступа в окне контроллера Wireless → FlexConnect Groups → ACL Mapping → Policies.

Не требуется прикреплять этот ACL к какому-нибудь VLAN, WLAN и т.п. в соседних вкладках.

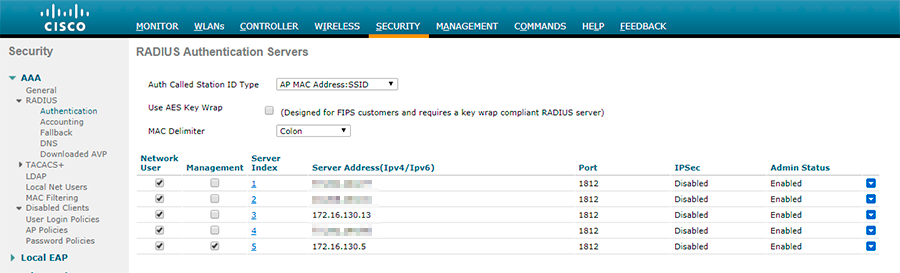

Далее следует создать и настроить сервер авторизации. В данном примере это два сервера: .13 (для авторизации) и .5 (для CoA пакетов).

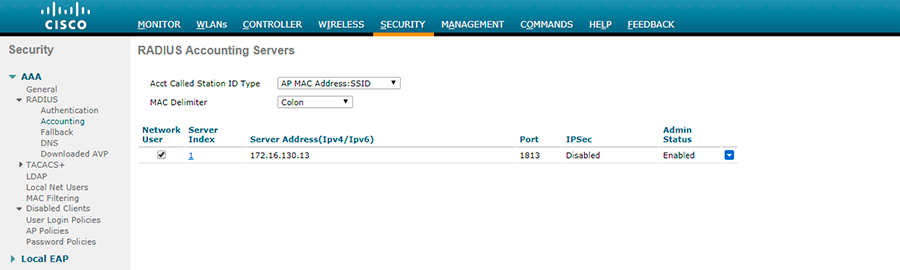

Обратите внимание на значение опции "Auth Called Station ID Type" (AP MAC Address::SSID).

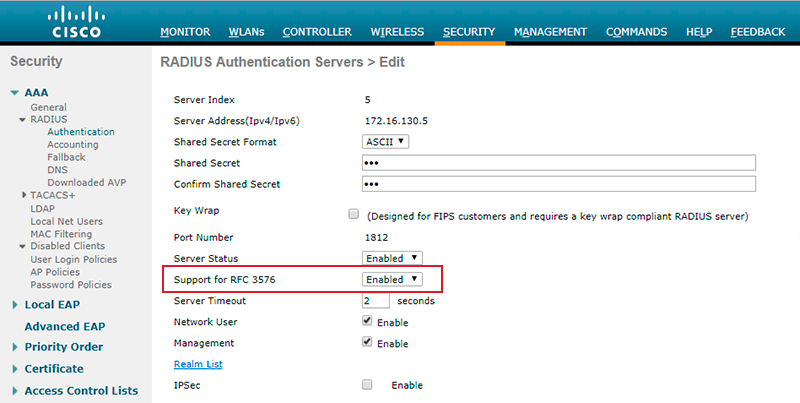

В настройках сервера авторизации необходимо прописать секретный ключ. Его надо также поместить в /etc/freeradius/clients.conf или в настройки сервера доступа системы (для WNAM версии 1.6). Также необходимо включить опцию "Support for RFC 3576" (она может называться "Support for CoA").

Далее необходимо создать запись об аккаунтинг-сервере в разделе "RADIUS Accounting Servers" контроллера.

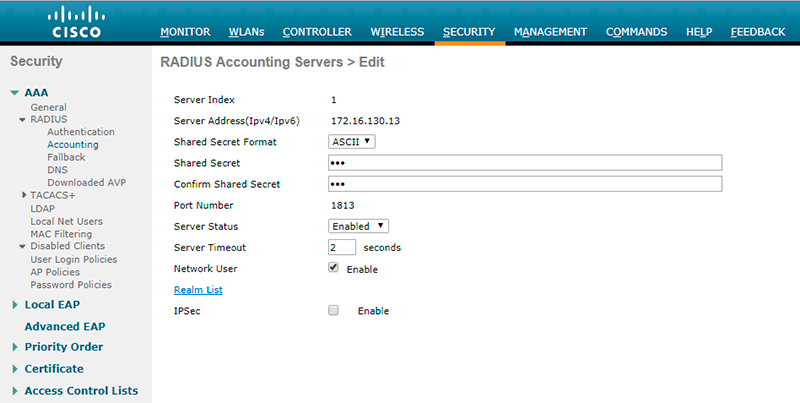

Также необходимо указать ключ для сервера аккаунтинга(скорее всего, это тот же сервер авторизации).

На этом этапе настройка контроллера завершена. Далее следует приступить к настройке системы WNAM.

2. Настройка системы WNAM

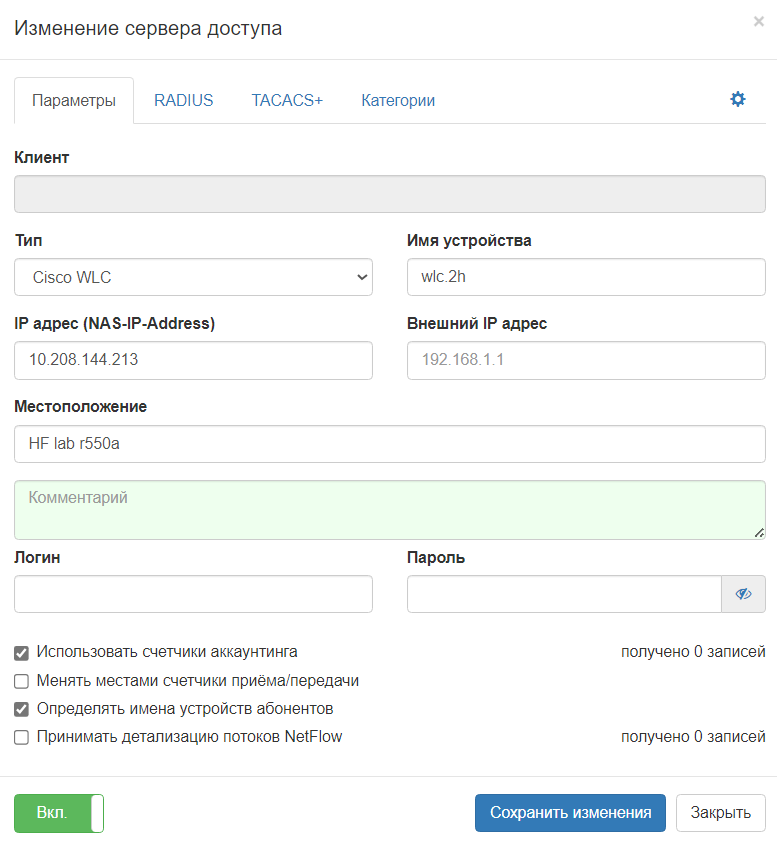

Необходимо создать запись о сервере доступа типа Cisco WLC (создать новый сервер в разделе "Конфигурация" → "Сервера доступа"). В параметрах создаваемого сервера доступа необходимо указать адрес, имя, местоположение, логин и пароль не используются.

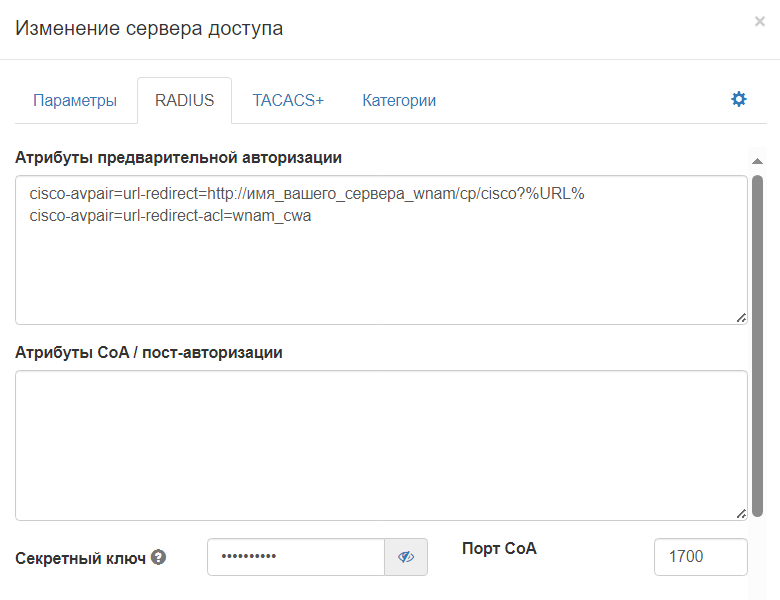

Во вкладке RADIUS настроек сервера в поле "Атрибуты предварительной авторизации" необходимо указать:

- cisco-avpair=url-redirect=http://имя_вашего_сервера_wnam/cp/cisco?%URL%

- cisco-avpair=url-redirect-acl=wnam_cwa

При этом, имя ACL должно соответствовать тому имени, которое создано на контроллере. Параметр %URL% будет заменен системой WNAM при формировании ответа контроллеру. При копировании атрибутов следует убедиться, что они не начинаются с пробелов. Если используемый сервер системы WNAM принимает обращения по HTTPS или нестандартному порту (не 80), необходимо исправтьб URL соответствующим образом.

Также необходимо указать секретный RADIUS ключ (который ранее указали на контроллере) для работы CoA.

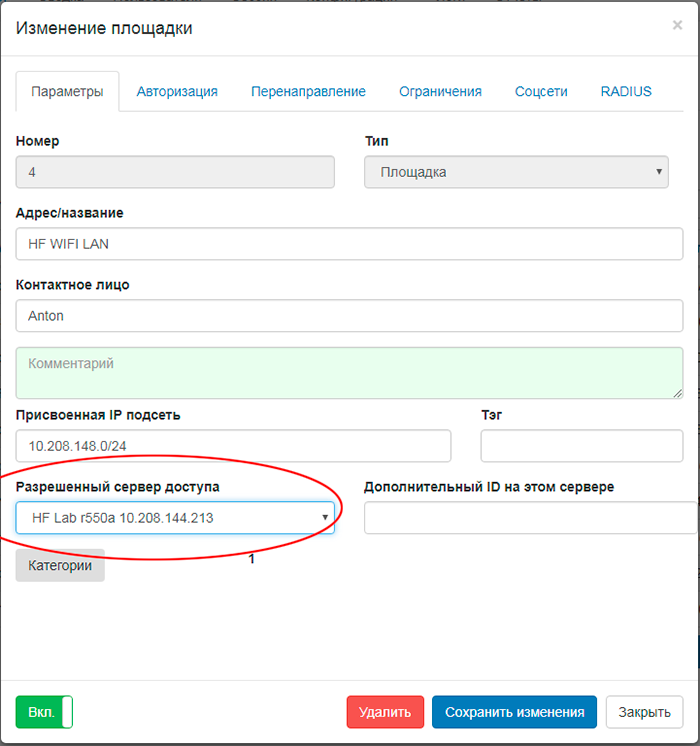

Затем необходимо настроить запись о площадке оказания услуги (параметры площадки в разделе "Конфигурация" → "Площадки"). Обязательно выбрать сервер доступа (контроллер) из списка. Это требуется для того, чтобы система WNAM могла определить, на какой контроллер отправлять команду RADIUS CoA для подключения абонента к сети Интернет (контроллеров может быть больше одного).

В качестве "дополнительного ID" необходимо обязательно указать индекс (порядковый номер) профиля WLAN/SSID на контроллере, который соответствует вашей гостевой сети. Этот номер соответствует RADIUS-атрибуту Airespace-Wlan-Id, который передает контроллер.

На этом и настройка системы WNAM завершена.

3. Тестирование механизма авторизации

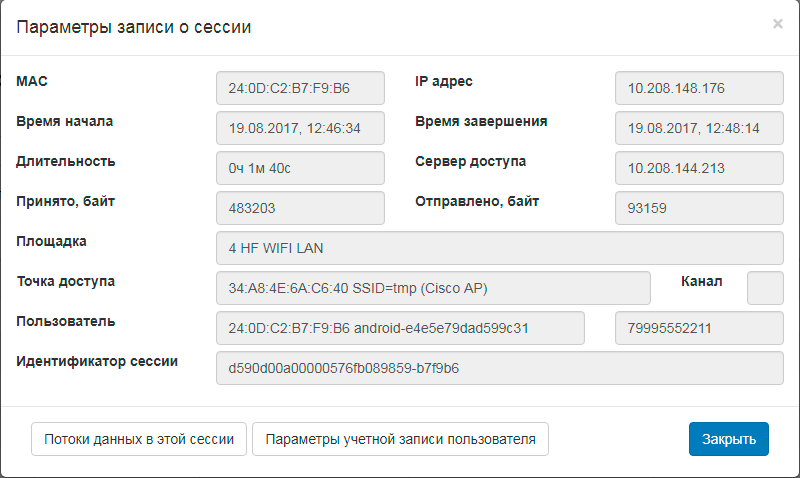

После проведенных настроек контроллера и системы WNAM рекомендуется попытаться совершить провести авторизацию в Wi-Fi сети. После завершения авторизации и появления доступа в сеть Интернет в интерфейсе системы WNAM появится запись о новой сессии вида.