В процессе обработки запросов WNAM формирует различную диагностическую информацию, которая служит для понимания причин не-работы того или иного типа подключения, диагностики клиентских настроек, настроек на оборудовании, и правил аутентификации и авторизации.

Внимание! Для того, чтобы эффективно решать проблемы работы WNAM, ознакомьтесь со словарем терминов, или другой специализированной литературой.

Источников, которые администратор WNAM может использовать для траблшутинга, тричетыре:

1. Основной лог-файл системы, /home/wnam/logs/wnam.log

...

Каждая строка имеет следующую структуру:

18:45:55.944

-

время

события

TRACE

-

уровень

глубины

отладки:

TRACE,

DEBUG,

WARN,

INFO,

ERROR

[c.netams.wnam.documents.aaa.ASession:132]

-

ссылка

на

модуль

и

название

исходного

файла

с

указанием

строки,

выполнившей

отладочный

вывод

log

[74]

authorization

-

add

tag

'EAP/AD

сотрудники'

to

customer

categories,

MAC=58:91:CF:97:4D:7A

-

само

информационное

сообщение

Почти всегда в описании события присутствует какой-то идентификатор источника, например IP-адрес контроллера БЛВС, или МАС-адрес абонентского устройства. По ним легко можно делать поиск и фильтрование (grep).

Вы можете исправить стандартные настройки протоколирование протоколирования (добавив дату, изменив уровни отладки для компонентов, частоту ротации лога), создав и поправив файл /home/wnam/loxbacklogback.xml

2. Консольный лог-файл системы, /home/wnam/logs/console.log

Этот лог аналогичен файлу wnam.log, только в него попадает вывод с консоли (stdout) приложения WNAM. Там вы можете встретить трейст трейс стэка Java-приложения, который также может помочь (разработчикам WNAM) в траблшутинге:

...

При нажатии кнопки "Скопировать лог в буфер" весь объект логгинга (ASession из БД wnam_db) будет скопирован в Clipboard буфер (clipboard) в JSON-формате.:

Подключение начато 24.04.2022, 18:45:55{

"id": "626570b3df3ee423a0f91053",

"mac": "58:91:CF:97:4D:7A",

"identity": "wifitest",

"name": "Тестовый Вайфай 2",

"nameCN": null,

"nameSAN": null,

"portType": "Wireless",

"method": "EAP_PEAP",

"ip": "10.241.144.117",

"eapSessionId": "0x6e407d4f6932663e2f6b464469793644",

"acctSessionId": "A806B45D000009AA5C401C54",

"ssid": "Corporate Wi-Fi",

"wlanId": "2",

"accessServerId": "5f6dd26a8005e1b8e0338059",

"accessServerName": "FNM LAB IOS XE",

"accessServerPort": "capwap_90000005",

"accessServerVendor": null,

"accessServerEnabled": true,

"siteId": "2",

"siteName": "FNM B CWA",

"siteEnabled": false,

"bclientId": null,

"blientName": null,

"startTime": 1650815155163,

"endTime": 1650815155959,

"frames": 12,

"a1ProfileId": "623599750a64e63ba40a6d43",

"a1ProfileName": "EAP/AD сотрудники",

"a1Tag": "fnm_wifi",

"a1Properties": null,

"a1Result": "Allow",

"a2ProfileId": "6259633803e250364c4a7113",

"a2ProfileName": "FNM Wi-Fi",

"a2Tag": null,

"a2Properties": null,

"a2Result": "Accept",

"log": "",

"matchedA1P": [],

"matchedA2P": [],

"password": null

}1: findOrCreate - a1profiles candidates: 4, a2profiles candidates: 8

2: filterForA1Identity - a1profiles candidates: 3 for source access server / bclient

3: filterForWLAN - a1profiles candidates: 3 for wlan 'Corporate Wi-Fi' (ID=2)

4: newRadiusFrame - Frame type: EAP_IDENTITY, Frame ID: 2, RADIUS EAP State: null

5: filterForA1Identity - a1profiles candidates: 3 for identity wifitest

6: radius - send RADIUS CHALLENGE with 3 attributes

...

...

В конце вы увидите примененные финальные правила, а также назначенные RADIUS-атрибуты.

Важные замечания

В процессе траблшутинга модуля корпоративной авторизации WNAM необходимо иметь в виду следующее:

1. Сначала-открытая сеть

Никогда не настраивайте корпоративную авторизацию до того, как вы проверили сетевой доступ (Wi-Fi, ЛВС) без авторизации. Этим вы убедитесь, что всё остальное, что не имеет отношение к 802.1x, настроено верно: радио-часть, взаимодействие точек доступа с контроллером, службы DHCP, DNS, NAT, маршрутизация, правила межсетевого экранирования и т.п.

2. Сертификат сервера

Вся корпоративная авторизация построена вокруг протокола ЕАР. Его работа требует наличия сертификата сервера - в данном случае, сертификата RADIUS-сервера. Он должен быть установлен в ваш WNAM, иначе все попытки подключения будут оканчиваться ошибкой. Сертификат можно получить любым из трех методов:

- Инициализировать встроенный в WNAM центр сертификации.

- Импортировать в WNAM внешний корневой сертификат. Импортировать подписанный им сертификат RADIUS-сервера, с приватным ключом.

- Импортировать в WNAM внешний корневой сертификат. Сделать запрос на сертификат, выпустить его внешним PKI, импортировать полученный сертификат.

Когда подходящий сертификат в системе есть, в логе wnam.log появляется запись такого рода:

18:45:55.316 TRACE [c.n.wnam.services.WnamRadiusService:711] - WnamRadiusService init SSL subsystem for EAP

18:45:55.316 TRACE [c.n.wnam.services.WnamRadiusService:713] - WnamRadiusService accepted client cert issuer: CN=WNAM Lab Root CA, O=Netams. LLC, OU=Development, L=Moscow, EMAILADDRESS=support@netams.com

18:45:55.316 TRACE [c.n.wnam.services.WnamRadiusService:713] - WnamRadiusService accepted client cert issuer: CN=Registry Server, O=Netams. LLC, OU=Development, L=Moscow, EMAILADDRESS=support@netams.com

18:45:55.317 TRACE [c.n.wnam.services.WnamRadiusService:715] - WnamRadiusService TLS server: CN=Auth Server, O=Netams. LLC, OU=Development, L=Moscow, EMAILADDRESS=support@netams.com

3. Цепочка доверия

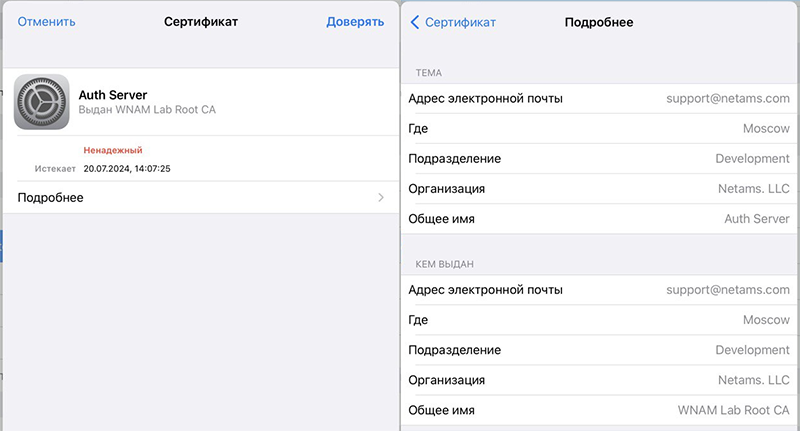

При попытке подключения клиента, у которого не установлен сертификат сервера WNAM, и/или сертификат выпустившего его корневого удостоверяющего центра, может возникнуть следующее предупреждающее окноПодключение к беспроводной сети через EAP-PEAP с использованием сертификата, созданного внутри удостоверяющего центра WNAM в первую очередь приведет к разовому появлению окна доверия:

Абоненту придется согласиться с доверием такому сертификату сервера. Больше вопросов по этому сертификату не будет. Чтобы избежать появления предупреждения, импортируйте на клиентское устройство сертификат сервера, и поместите его в "Доверенные".

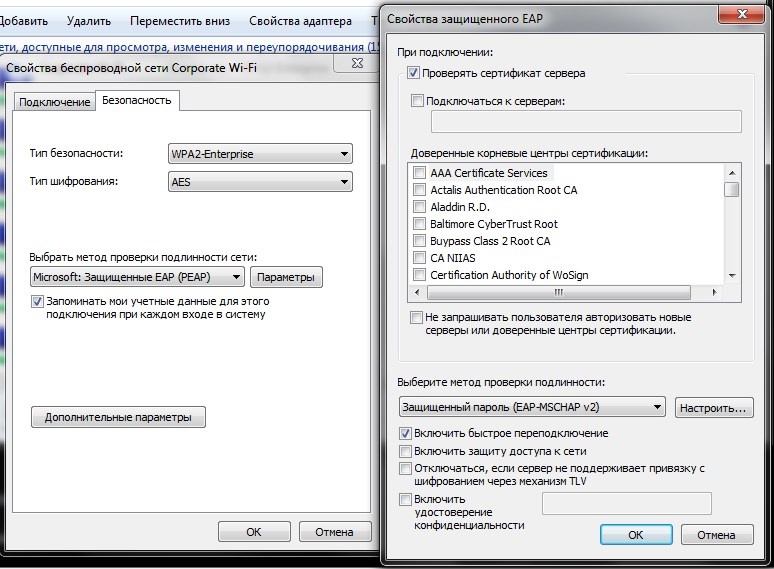

ОС Windows по умолчанию (и молча) отвергает взаимодействие с сервером, сертификат которого отсутствует в локальном хранилище:

4. Применимость назначенного

Политики авторизации, связанные с назначением подключающемуся абоненту неких параметров (VLAN, ACL, фильтр, ограничение скорости и т.п.) фактически просто передают атрибут на оборудование. Поддерживается ли эти атрибуты, применились ли они, WNAM не знает. Например, если вы передали ACL в контроллер, а на нём такой не задан, или задан с немного другим именем, у абонента будет сбой подключения. Если вы назначили VLAN 100 проводному порту, а в транке подключающего коммутатора он не прописан, абонент не получит IP адрес. Будьте внимательны.