Этот движок источника механизм сбора данных реализует механизм сбора статистики захват пакетов с локального сетевого интерфейса посредством широко распространенной библиотеки libpcap (winpcap). Для корректной настройки учета по этому методу, необходимо:

...

Данный метод основан на сборе информации, проходящей через, или мимо, локального сетевого интерфейса Ethernet сервера, на котором установлен и работает NETAMS4. Он базируется на системных библиотеках PCAP, которые необъодимо необходимо предварительно установить. Для Linux и BSD, поставьте пакет libpcap, для Windows - драйвер и DLL winpcap

Вопрос: Почему я не могу заблокировать абонента при таком методе съёма данных?

Ответ: Это фундаментальное ограничение технологии захвата пакетов PCAP. Нужны блокировки? Используйте метод сбора данных через Remote agent, установленного на локальной машине. Увы, под Windows блокировки не осуществимы.

Внимание! Метод сбора данных PCAP на локальной машине (через библиотеку jnetpcap) не стабильно работает на *BSD вследствие проблем в реализации в данной библиотеке! Используйте Remote PCAP Agent в режиме запуска на той же машине.

Вследствие особенностей реализации сборщика мусора в последних версиях Java VM, которые плохо работают с нативной библиотекой jnetpcap, использовать JPcapLocalDataSource под нагрузкой вообще не рекомендуется. Лучше используйте Remote PCAP Agent.

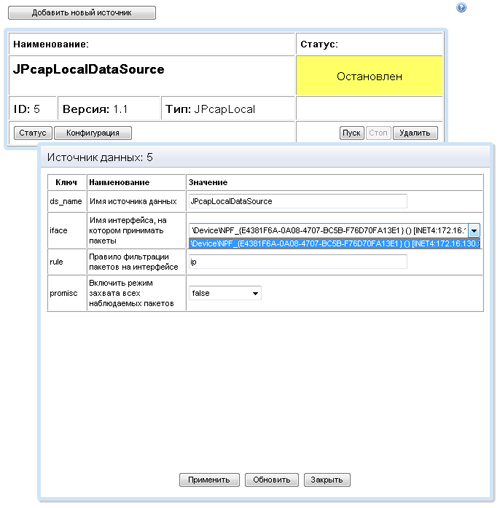

Для настройки коллектора PCAP в NETAMS4 вым вам необходимо создать новый источник данных в меню "System-Data sourcesСистема -> Источники данных", выбрать тип источника (JPcapLocalDataSource), задать имя источника, и указать три обязательных параметра:

- Имя интерфейса, на котором принимать пакеты - имя локального сетевого интерфейса, на котором "слушать" трафик. Дается возможность выбора из списка локальных сетевых интерфейсов, которые определились при старте программы.

- Правило фильтрации пакетов на интерфейсе Filter for traffic by rule - применить правило фильтрации pcap ко всему проходящему трафику. По умолчанию это "ip", но возможно написать любое правило, подходящее под pcap-fliters(7).

- Set interface promisc mode Включить режим захвата всех наблюдаемых пакетов - указывает, переводить ли интерфейс в promiscuous mode, т.е. реагировать не только на пакеты непосредственно для сервера, а на вообще все проходящие "мимо".

- Listen for traffic at given local interface - имя локального сетевого интерфейса, на котором "слушать" трафик.

- Задается выбор "true/false".

Для Linux и UNIX вообще, имя интерфейса соответствует тому, что показывает команда ifconfig, то есть это к примеру "eth0" или "rl0". Для Windows, к сожалению, бибилиотека PCAP работает только с именами, опреденленными определенными в виде GUID-значений. Это значит, что ваш интерфейс "Local Are Connection #1" на самом деле может называться "\Device\NPF_[E4381F6A-0A08-4707-BC5B-F76D70FA13E1]". JPcapLocalDatasource при старте проводи проводит перечисление всех присутствующих в системе сетевых адаптеров, включая "виртуальные". при При этом в лог-файл jserver/logs/netams4.log пишутся строки вроде:

| Code Block |

|---|

discovered local iface \Device\NPF\_[[E4381F6A-0A08-4707-BC5B-F76D70FA13E1 |

...

]] discovered local iface \Device\NPF\_[[896D57C9-4EBD-4B08-A667-6FD9633694E7 |

...

]] discovered local iface \Device\NPF\_[[78FE2F04-7C65-4EB2-AE78-7B03296C9294 |

...

]]

|

Их порядок соответствует тому, что выводи выводит команда ipconfig. Начиная с версии NETAMS 4.0.432 можно выбирать интерфейс из списка:

После указания всех параметров остановите, а потом запустите этот новый сервис источника данных, и проверьте поступление статистики кнопкой Status"Статус".

Вопрос: Что делать, если трафик в моей сети проходит через коммутатор Cisco, а NetFlow я настроить не могу (или мне нужно определение посещенных URL)?

Ответ: В такой конфигурации вы можете установить в свой сервер вторую сетевую карту (без IP-адреса), подключить её к выделенному порту коммутатора, настроить сбор статистики на этом интерфейсе, а коммутатор - в режиме зеркалирования трафика (другого порта, VLAN) на выделенный порт (SPAN-port, port mirroring) как описано тут.