...

- 172.16.130.13 - RADIUS-сервер WNAM

- 172.16.130.5 порт 8080 - административный и абонентский интерфейс WNAM WNAM, а также RADIUS CoA сервер

- 10.208.144.213 - контроллер Cisco vWLC с ПО версии 8.0.140.0

- 10.208.148.0/24 - сеть для устройств беспроводных абонентов

- SSID - tmp

...

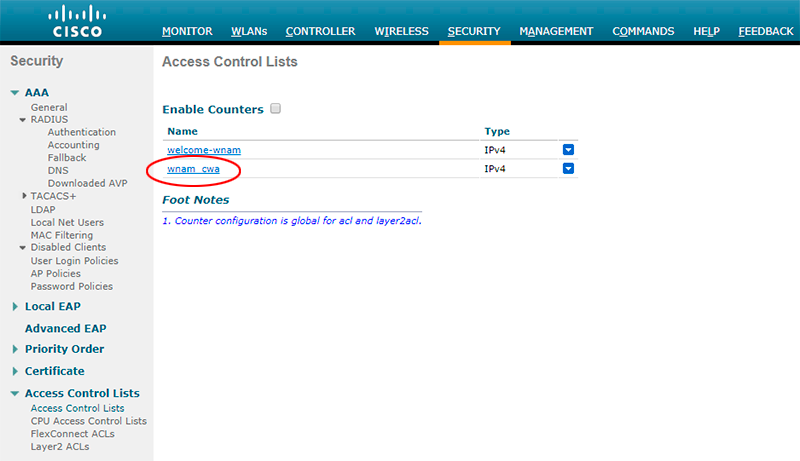

Создайте ACL (список доступа), разрешающий доступ к серверу WNAM до авторизации. Запомните имя ALC ACL (в примере - wnam_cwa).

Внимание! Обязательно не перепутайте это имя в дальнейшем при настройке сервера доступа WNAM. Типичная ошибка: использование там имен wnam-cwa или cwa_wnam.

В списке правил в ACL разрешите трафки трафик до сервера авторизации и обратно, а также DNS-трафик. Этим вы позволите получать абонентскому устройству доступ до портала авторизации и до DNS-серверов в то время, пока основной доступ в интернет ещё запрещён. Можно сделать более тонкие (узкие) настройки ограничений.

...

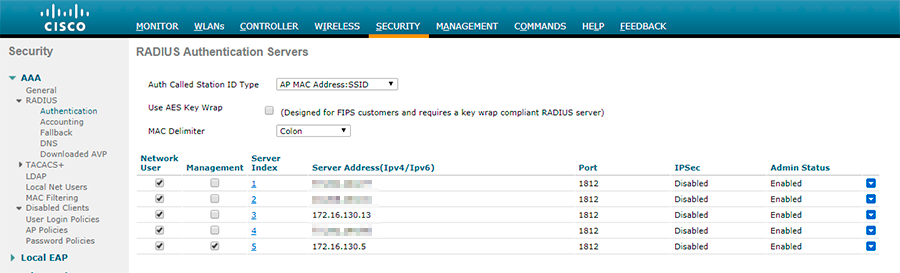

Настройте сервер авторизации. В нашем примере это два сервера: .13 для собственно авторизации, .5 для CoA пакетов.

Обратите внимание на значение опции Called Station ID Type.

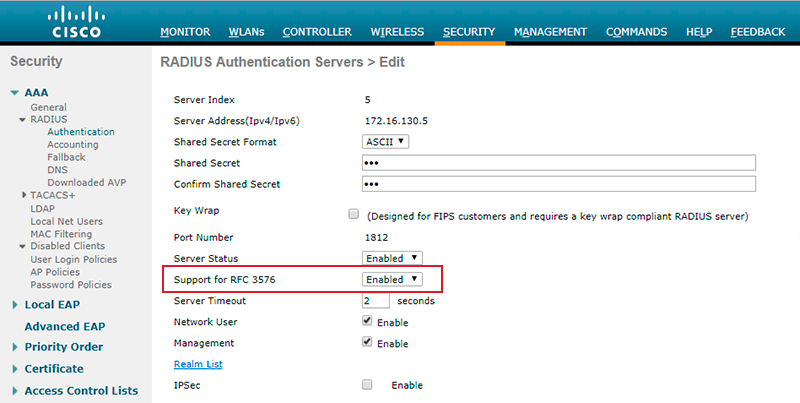

В настройках сервера авторизации пропишите секретный ключ. Его надо также поместить в /etc/freeradius/clients.conf или в настройки сервера доступа (WNAM 1.6)

Обязательно включите опцию Support for RFC 3576 (она может называться Support for CoA).

Создайте запись об аккаунтинг-сервере

...

При этом имя ACL должно соответствовать тому имени, что вы создали на контроллере. Параметр %URL% будет заменен системой WNAM при формировании ответа контроллеру. При копировании атрибутов отсюда убедитесь, что они не начинаются с пробелов. Если ваш сервер WNAM принимает обращения по HTTPS или нестандартному порту (не 80), исправьте URL соответствующим образом.

Также укажите секретный RADIUS ключ (как вы указали на контроллере) для работы CoA.

...