Приведем пример настройки политик для следующего корпоративного сценария:

- Беспроводная ЛВС на одном контроллере Cisco

- Корпоративная сеть Corporate Wi-Fi, авторизация WPA2-Enterprise с проверкой по логину-паролю из Active Directory, допуск только членам группы Wi-Fi Users в VLAN 100

- Гостевая сеть Free Wi-Fi, открытая, авторизация по СМС с допуском в Интернет

Первым делом необходимо настроить взаимодействие с Active Directory так, как описано здесь.

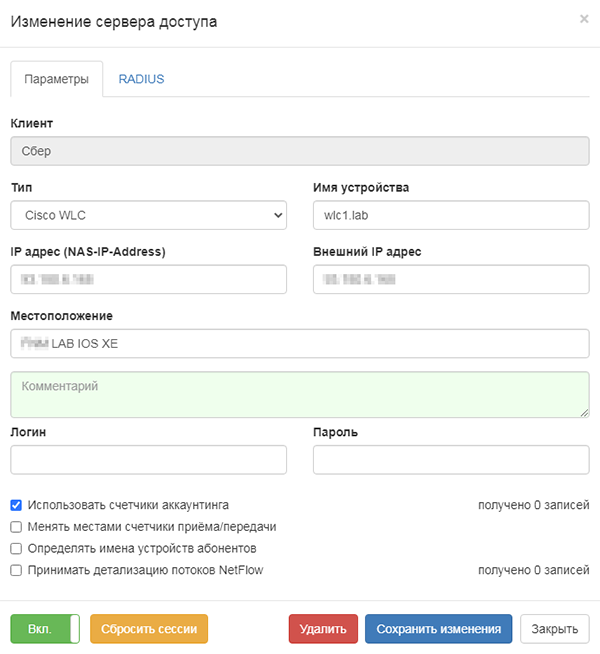

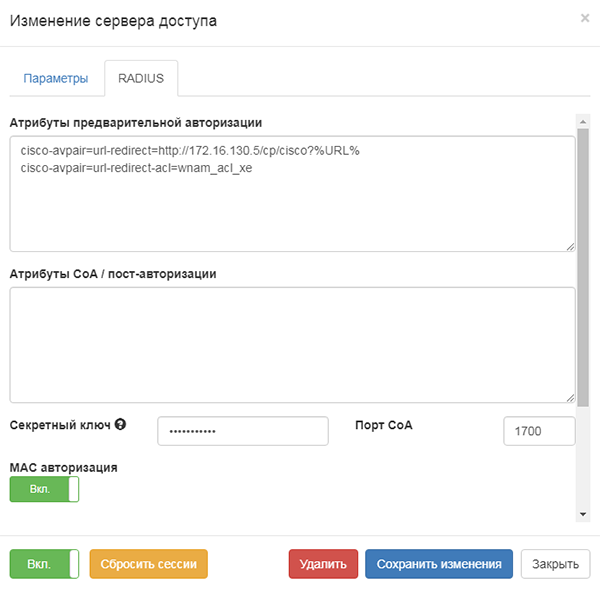

Затем настройте сервер доступа типа "Cisco WLC":

Обязательным является указание URL редиректа на портал авторизации, и ACL для гостевого доступа. Эти настройки не будут применяться для корпоративного подключения.

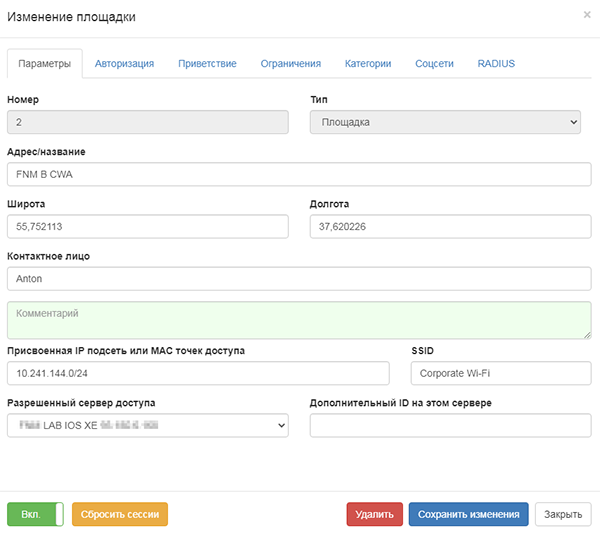

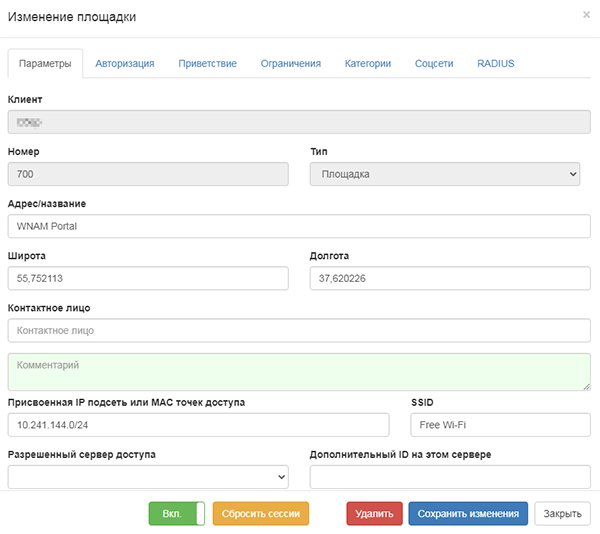

Затем настройте две записи о площадках. Принципиальным моментом является указание различных имен SSID на каждой. Также можно указать профиль WLAN сети в параметре "Дополнительный ID на сервере".

Также для работы СМС (портальной) авторизации настройте СМС провайдера, внешний вид соответствующей страницы в конструкторе, и т.п.

Теперь необходимо настроить профили аутентификации и авторизации для RADIUS-взаимодействия "WNAM-контроллер". Важно иметь в виду следующее:

Портальная авторизация использует протокол PAP. Контроллер Cisco ожидает получить Access-Accept для случаев:

- неизвестный/просроченный абонент: параметры в ответе для редиректа на портал, и применения ACL

- авторизованный абонент: тайм-аут сессии

Внимание! Если вы используете контроллер любого другого вендора, то для неизвестного/просроченного абонента надо отправлять Access-Reject, а параметры ACL и URL портала устанавливаются в таком контроллере непосредственно в его настройках, а не приходят с RADIUS-сервера, как у Cisco.

Корпоративная авторизация использует протокол EAP/PEAP(MSCHAPv2) из набора сообщений Request-Challenge-Response, в конце чего следует Access-Accept с различными атрибутами сессии, в том числе MS-MPPE ключами шифрования данных в радио-канале

Таким образом, вам необходимо настроить три политики аутентификации и три политики авторизации:

...

Таким образом логика работы системы будет следующей:

При подключении к корпоративной сети срабатывание правила "AD сотрудники", проверка учетной записи по Active Directory, применение политики "AD сотрудники Rule", назначение VLAN, создание записи с МАС-адресом пользователя (с кодом авторизации "802.1х")

При подключении к гостевой сети:

- первым этапом срабатывание правила "WLC Portal" с назначением атрибутов редиректа, определенных в настройках "сервера доступа"

- портальная авторизация по СМС, в результате которой в "Пользователях" появляется запись с авторизованным МАС-адресом, и кодом из СМС

- третьим этапом срабатывание правила "WLC Pass" с назначением атрибутов ограничения скорости и длительности сессии